أمن سيبراني

إيقاف NTLM في ويندوز: خطة مايكروسوفت للانتقال إلى Kerberos

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

ثغرة OpenClaw الخطيرة: تحكم كامل بجهازك عبر رابط واحد

تم الكشف مؤخراً عن ثغرة أمنية عالية الخطورة في مساعد الذكاء الاصطناعي OpenClaw تسمح للمهاجمين بتنفيذ تعليمات برمجية ع...

أفضل استراتيجيات الأمن السيبراني للشركات المتوسطة 2025

يعتبر الأمن السيبراني للشركات المتوسطة تحدياً مستمراً يتطلب توازناً دقيقاً بين الميزانية المحدودة وض...

جوجل تطيح بشبكة IPIDEA: ضربة قاصمة لجرائم الإنترنت

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

برمجيات GlassWorm الخبيثة تصيب إضافات Open VSX الشهيرة

كشف باحثون أمنيون عن هجوم معقد لسلاسل التوريد استهدف سجل Open VSX، حيث استغل المهاجمون حسابات مطورين موثوقة لنشر تحدي...

اختراق خوادم تحديثات إي سكان لنشر برمجيات خبيثة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجمات RedKitten: حملة تجسس إيرانية تستهدف الناشطين

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجمات سيبرانية روسية تستهدف محطات الطاقة في بولندا

كشف فريق الاستجابة للطوارئ في بولندا (CERT Polska) عن هجمات سيبرانية منسقة استهدفت أكثر من 30 منشأة...

برمجية BadIIS تضرب خوادم IIS في آسيا

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

إضافات كروم خبيثة تسرق روابط الإحالة وتوكنات ChatGPT

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

إدانة مهندس جوجل بسرقة تقنيات الذكاء الاصطناعي لصالح الصين

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

ثغرات Zero-Day في إيفانتي: تحديث إلزامي وعاجل

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

اكتشاف 175 ألف خادم ذكاء اصطناعي Ollama مكشوف عالمياً

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحديث سولار ويندز يعالج 4 ثغرات حرجة: حدث نظامك فوراً

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

3 قرارات حاسمة لمدراء الأمن لمنع توقف العمل في 2026

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

جوجل تضرب IPIDEA: إغلاق أضخم شبكة بروكسي للاحتيال

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجوم إلكتروم الروسي يستهدف شبكة كهرباء بولندا في 2025

كشف تقرير حديث عن تورط مجموعة قراصنة إلكتروم الروسية في هجوم سيبراني منسق استهدف شبكة الكهرباء البول...

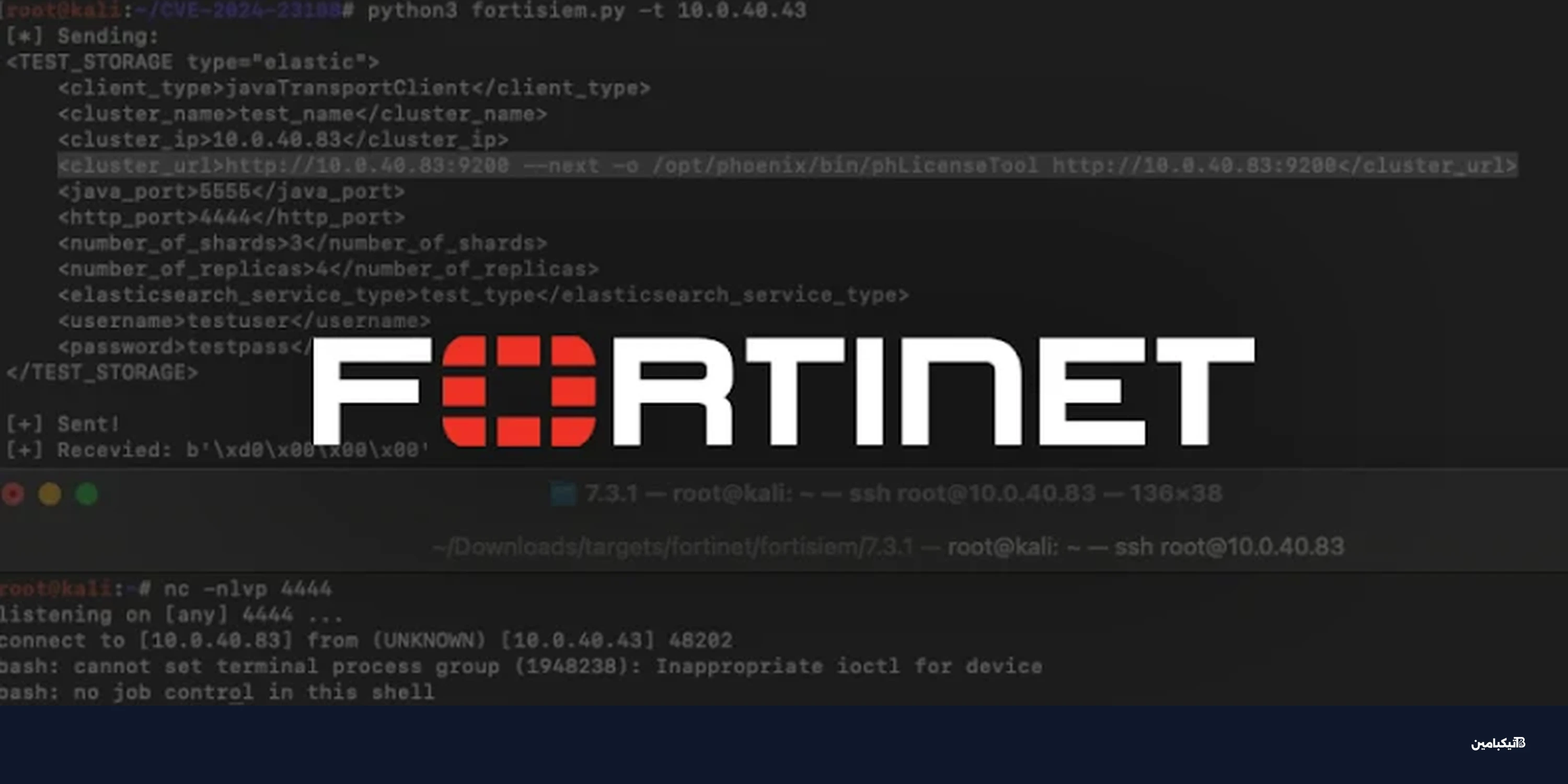

ثغرة خطيرة في فورتينت تهدد الأنظمة: تحديث أمني عاجل

أطلقت شركة فورتينت تحديثات أمنية عاجلة لمعالجة ثغرة حرجة في نظام FortiOS، والتي تتعرض حالياً لعمليات استغلال نشطة تهد...

مولت بوت: ذكاء اصطناعي يدير جهازك عبر واتساب وتيليجرام

يكتسب وكيل الذكاء الاصطناعي مفتوح المصدر مولت بوت (Moltbot) شهرة متزايدة مؤخراً، حيث يتيح للمستخدمين...

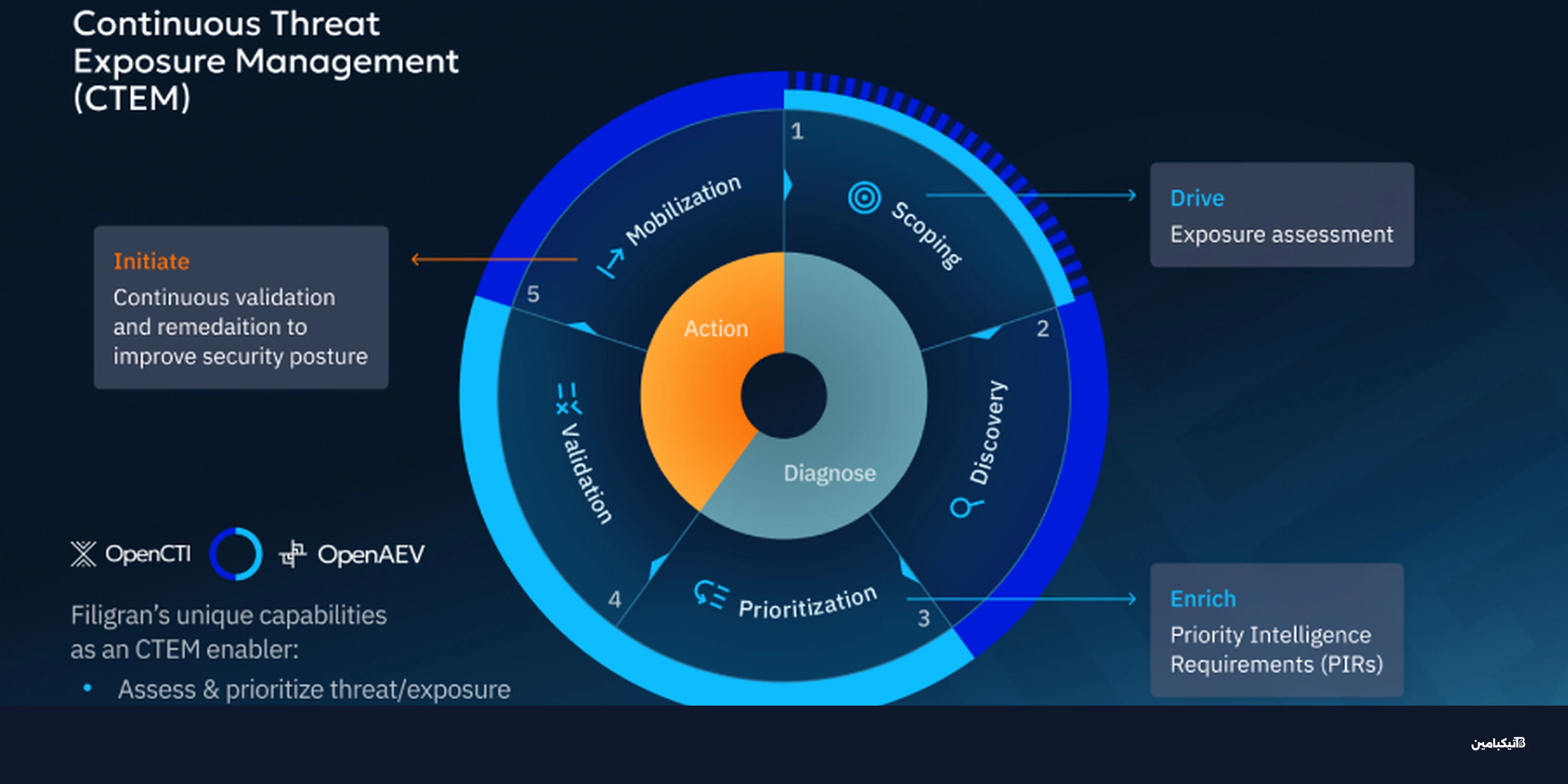

تقنية CTEM: مستقبل الأمن السيبراني وإدارة المخاطر بذكاء

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

قراصنة الصين يستغلون PeckBirdy لاختراق الأنظمة منذ 2023

كشف خبراء الأمن السيبراني عن نشاط مكثف لقراصنة مدعومين من الصين يستخدمون إطار عمل خبيث يُدعى PeckBirdy</stron...

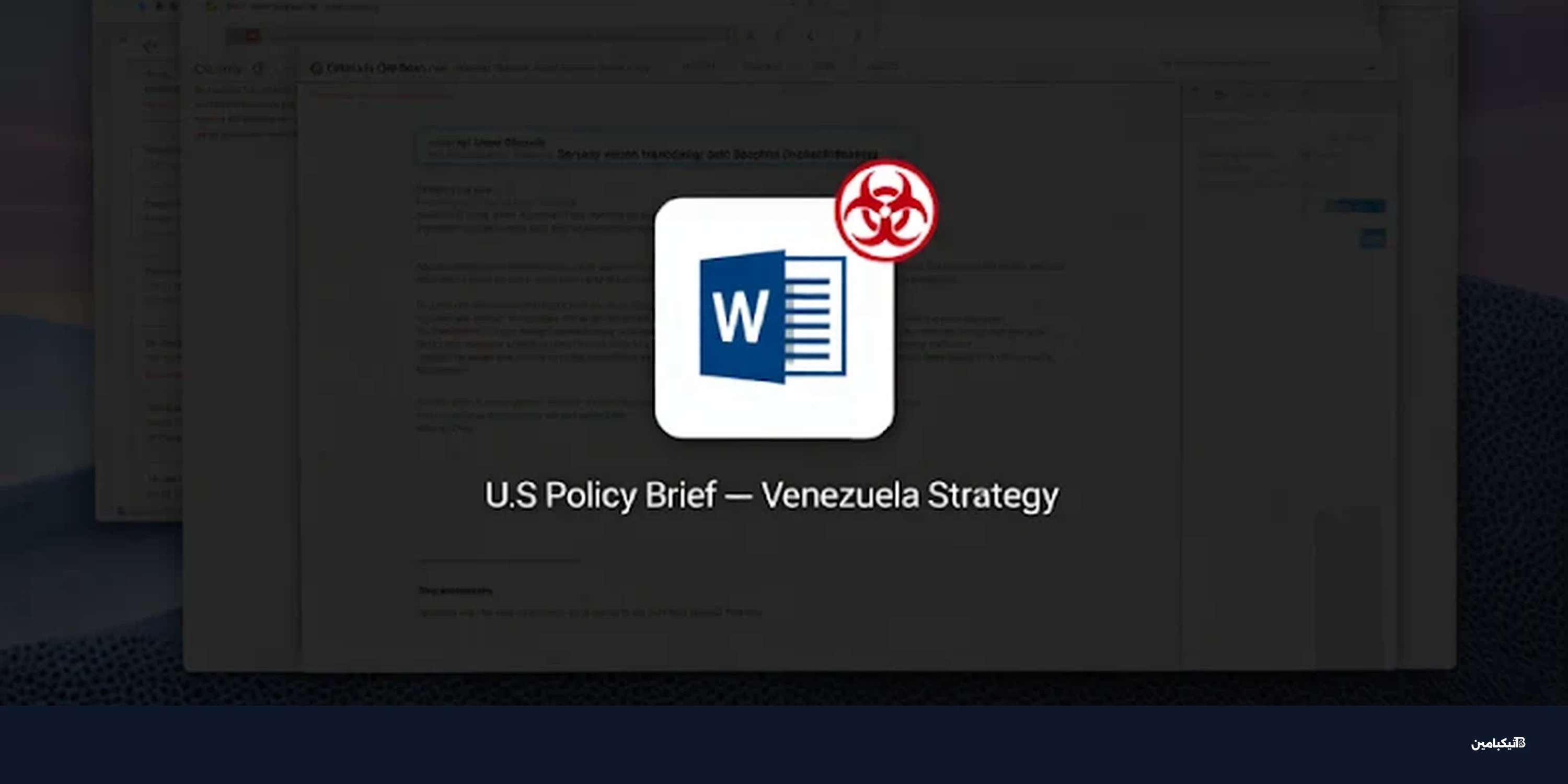

ثغرة خطيرة في مايكروسوفت أوفيس: تحديث طارئ الآن

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

حملة تصيد تستهدف الهند ببرمجية Blackmoon الخبيثة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

سرقة 40 مليون دولار من عملات رقمية مصادرة حكومياً

بدأت السلطات الفيدرالية تحقيقاً موسعاً في قضية سرقة عملات رقمية تتجاوز قيمتها 40 مليون دولار من محاف...

هجمات الذكاء الاصطناعي: استراتيجيات جديدة للأمن السيبراني

يشهد فضاء الأمن السيبراني تطوراً متسارعاً، حيث يبتكر المهاجمون أدوات جديدة تعتمد على الذكاء الاصطناع...

تحذير أمني: ثغرة فيم وير vCenter تحت القصف النشط

أدرجت وكالة الأمن السيبراني والبنية التحتية الأمريكية (CISA) مؤخراً ثغرة أمنية حرجة تصيب خوادم فيم وير</stron...

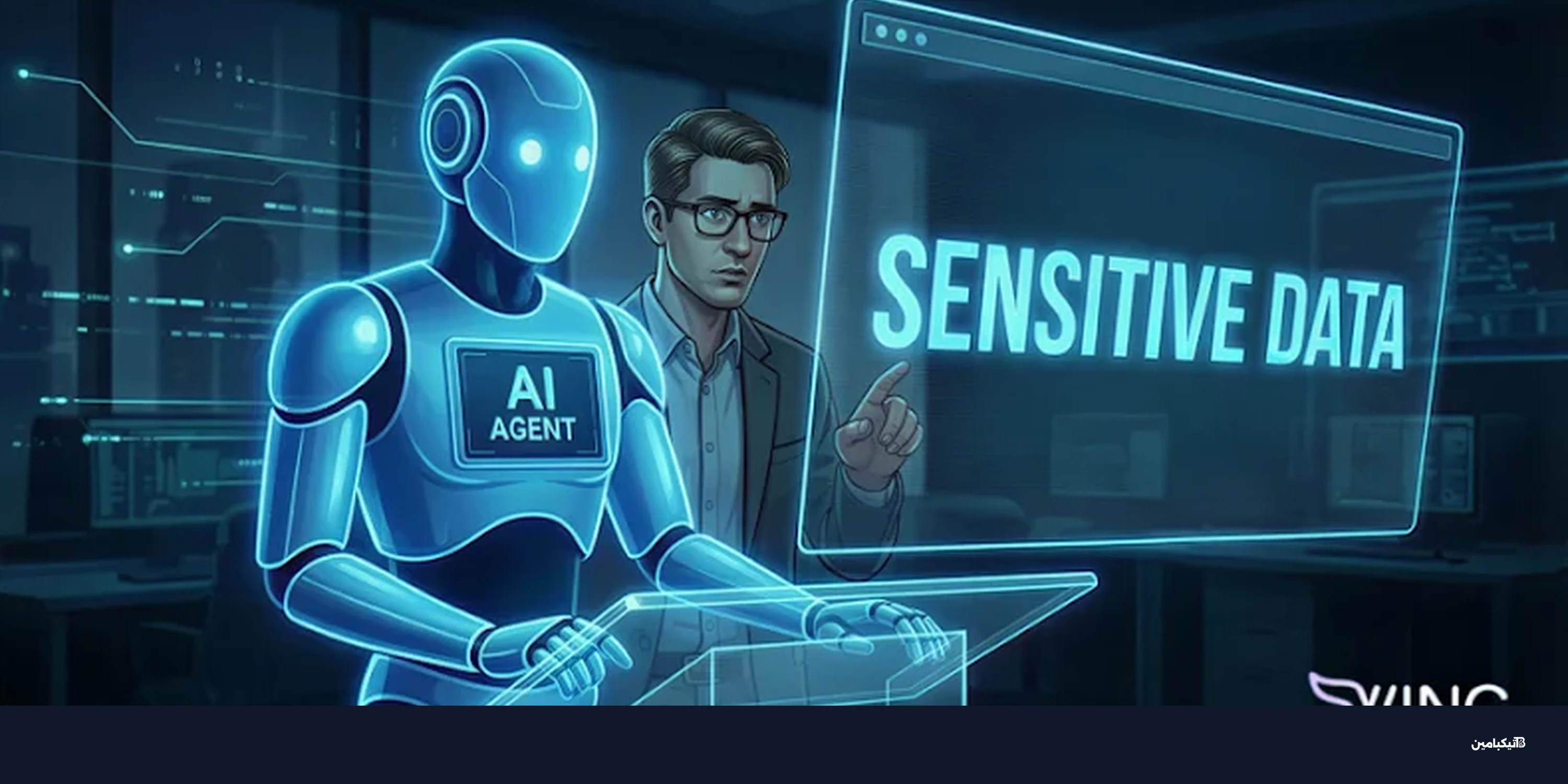

وكلاء الذكاء الاصطناعي: هل يهددون أمان الشركات؟

يُغير وكلاء الذكاء الاصطناعي مشهد الأعمال بسرعة هائلة، لكنهم يطرحون تحديات أمنية معقدة وغير مسبوقة. نناقش في...

برمجية DynoWiper: سلاح ساندوورم الجديد ضد طاقة بولندا

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحذير عاجل: CISA تضيف 4 ثغرات خطيرة لقائمة الاستغلال

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

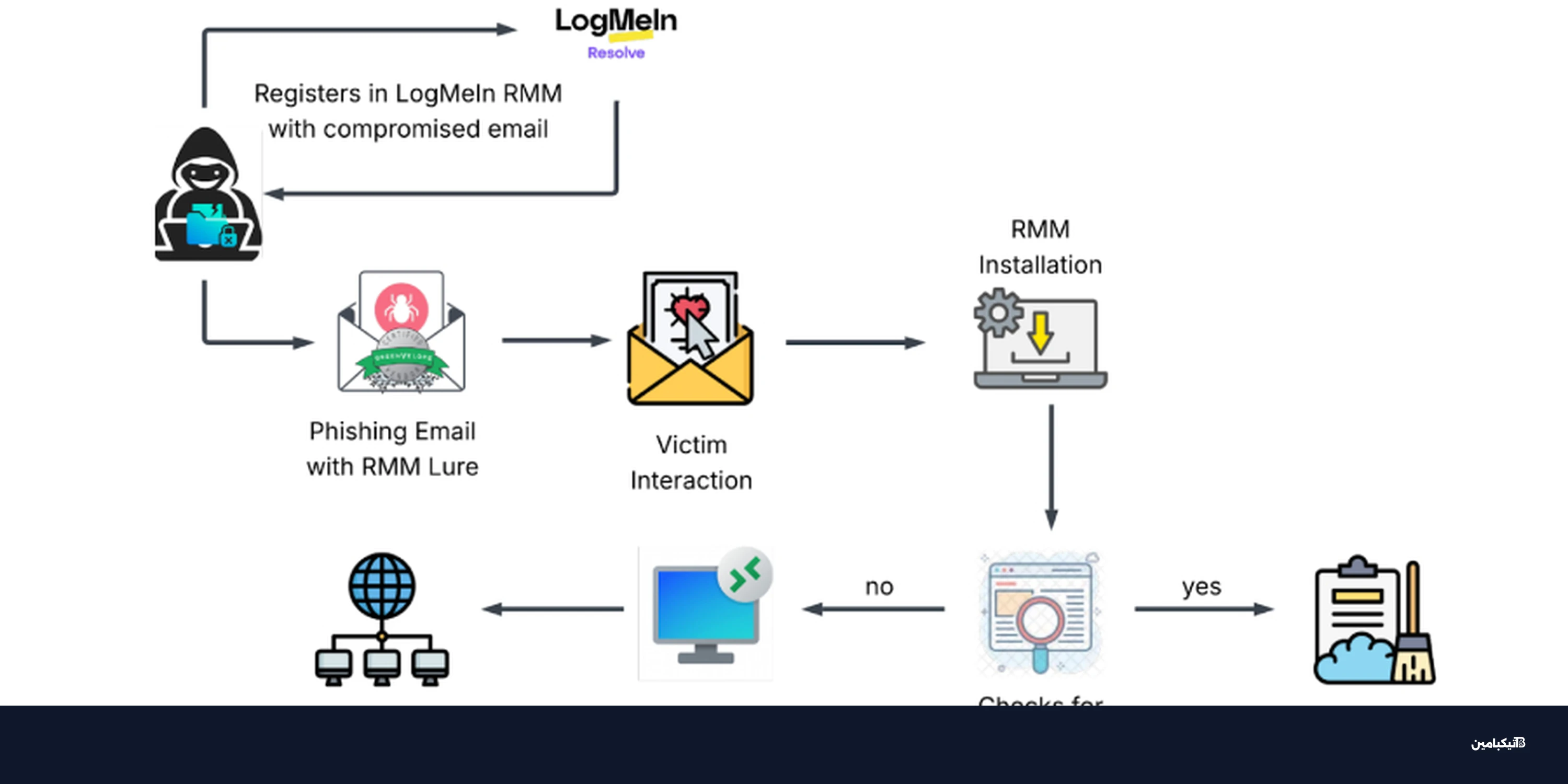

هجوم إلكتروني خبيث يستغل LogMeIn لاختراق الأنظمة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

فورتينت تؤكد ثغرة تجاوز المصادقة في أجهزة الحماية المحدثة

أكدت شركة فورتينت رسمياً وجود نشاط استغلال جديد يستهدف تجاوز مصادقة الدخول الموحد (SSO) في أجهزة جدا...

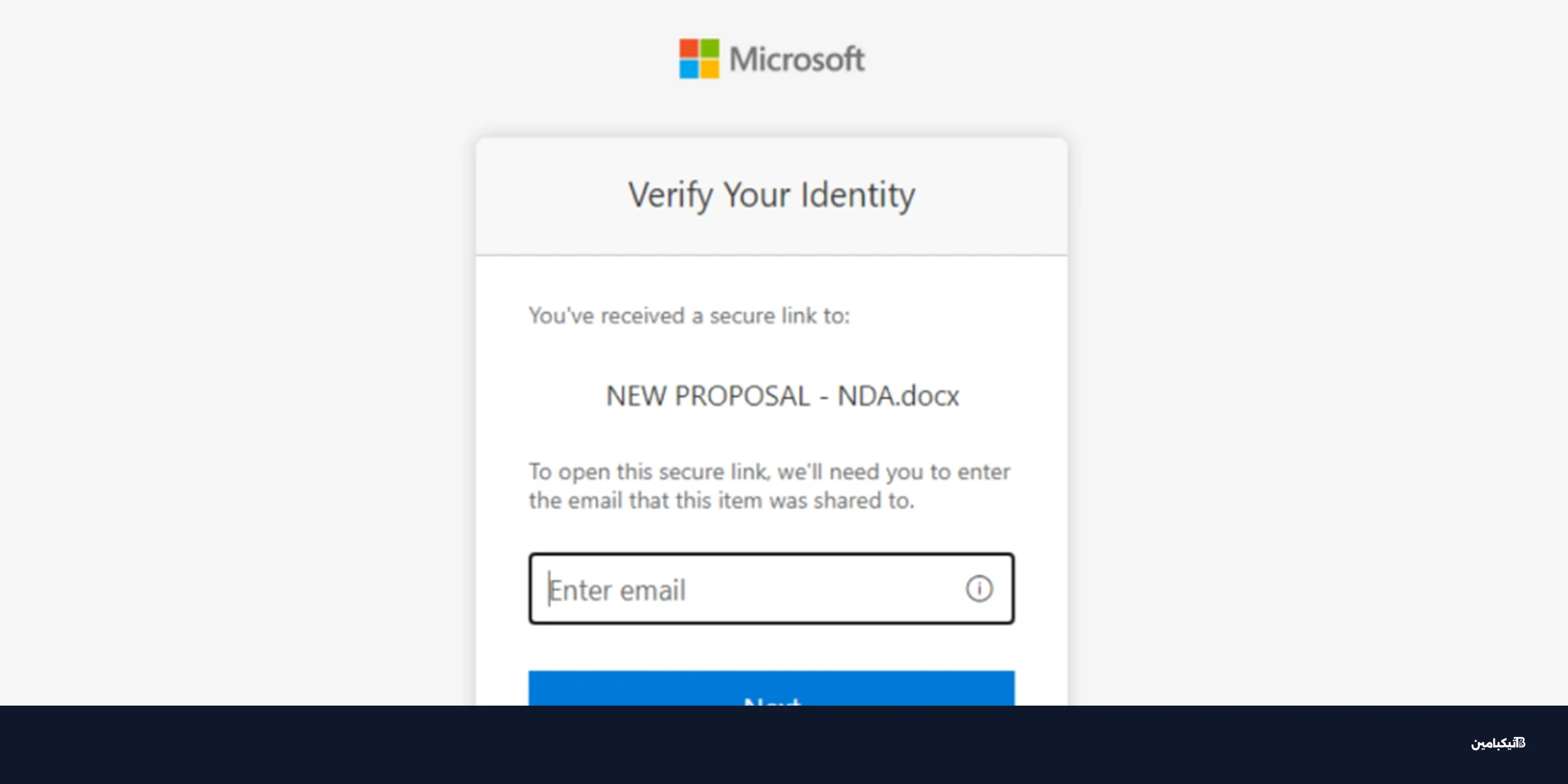

مايكروسوفت تحذر من هجمات تصيد معقدة تستهدف شركات الطاقة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

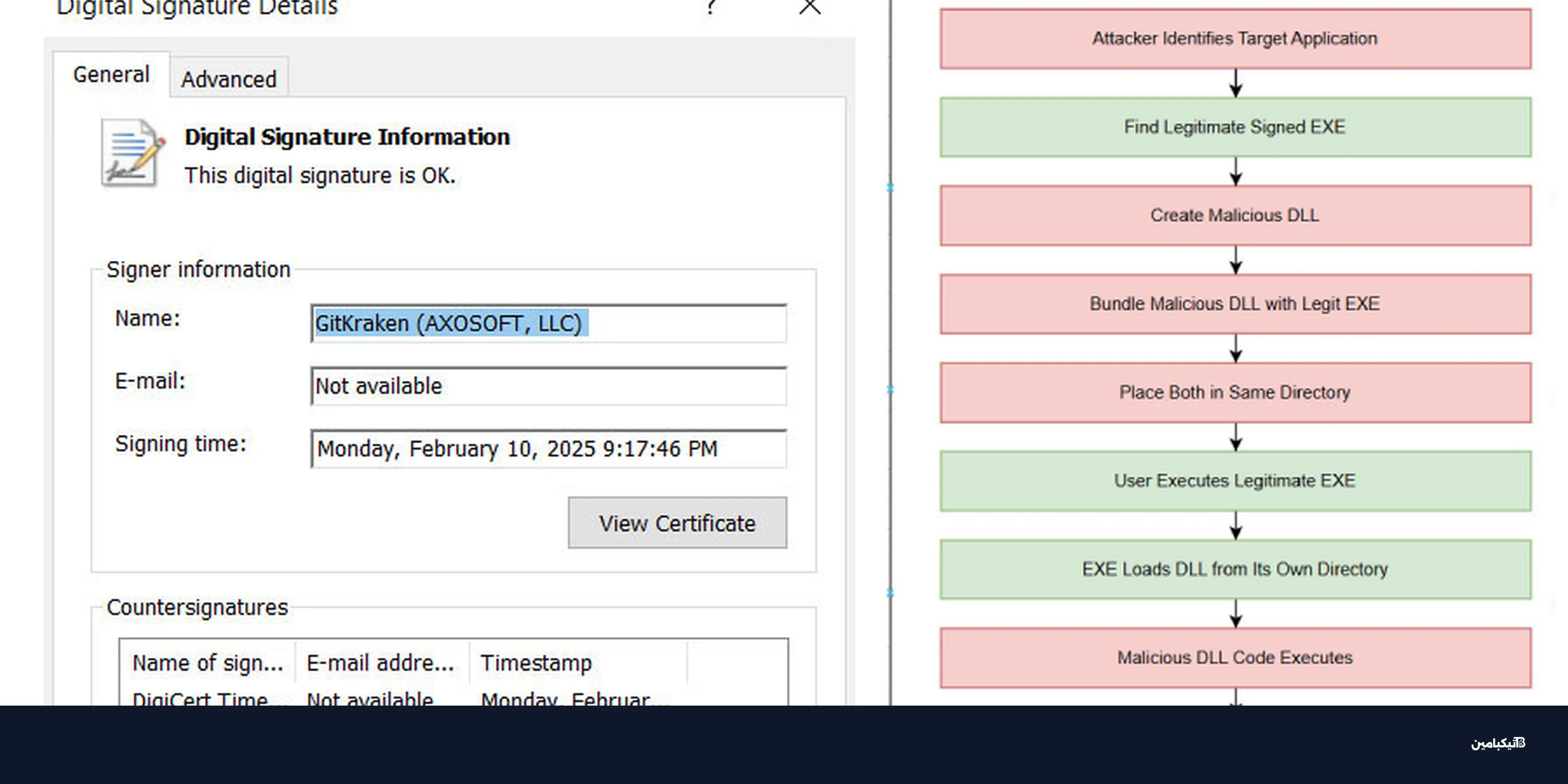

تهديدات أمنية خطيرة تستغل الملفات الموثوقة لاختراق الأنظمة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجمات تستهدف أجهزة فورتينت فورتي جيت وتغير الإعدادات

رصد خبراء الأمن السيبراني نشاطاً خبيثاً جديداً يستهدف أجهزة فورتينت فورتي جيت، حيث يقوم المهاجمون بتعديل إعدادات الجد...

كيف ينقذ الذكاء الاصطناعي شركات الأمن السيبراني في 2026؟

يواجه مقدمو خدمات الأمن المدار (MSSPs) تحديات هائلة وغير مسبوقة مع حلول عام 2026، حيث أدى نقص المحللين الأمنيين وتزاي...

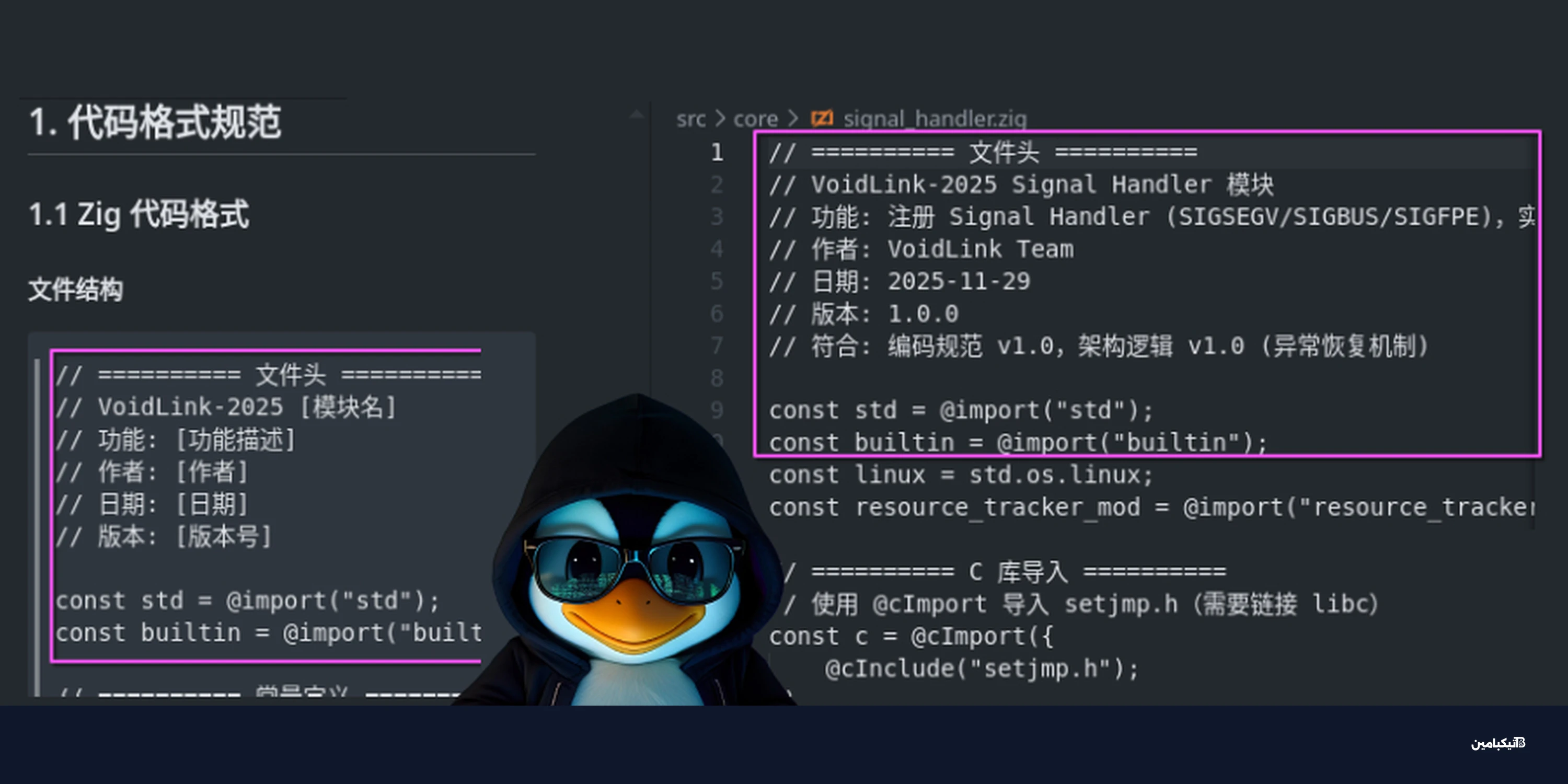

برمجية VoidLink: ذكاء اصطناعي يطور فيروساً للينكس

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

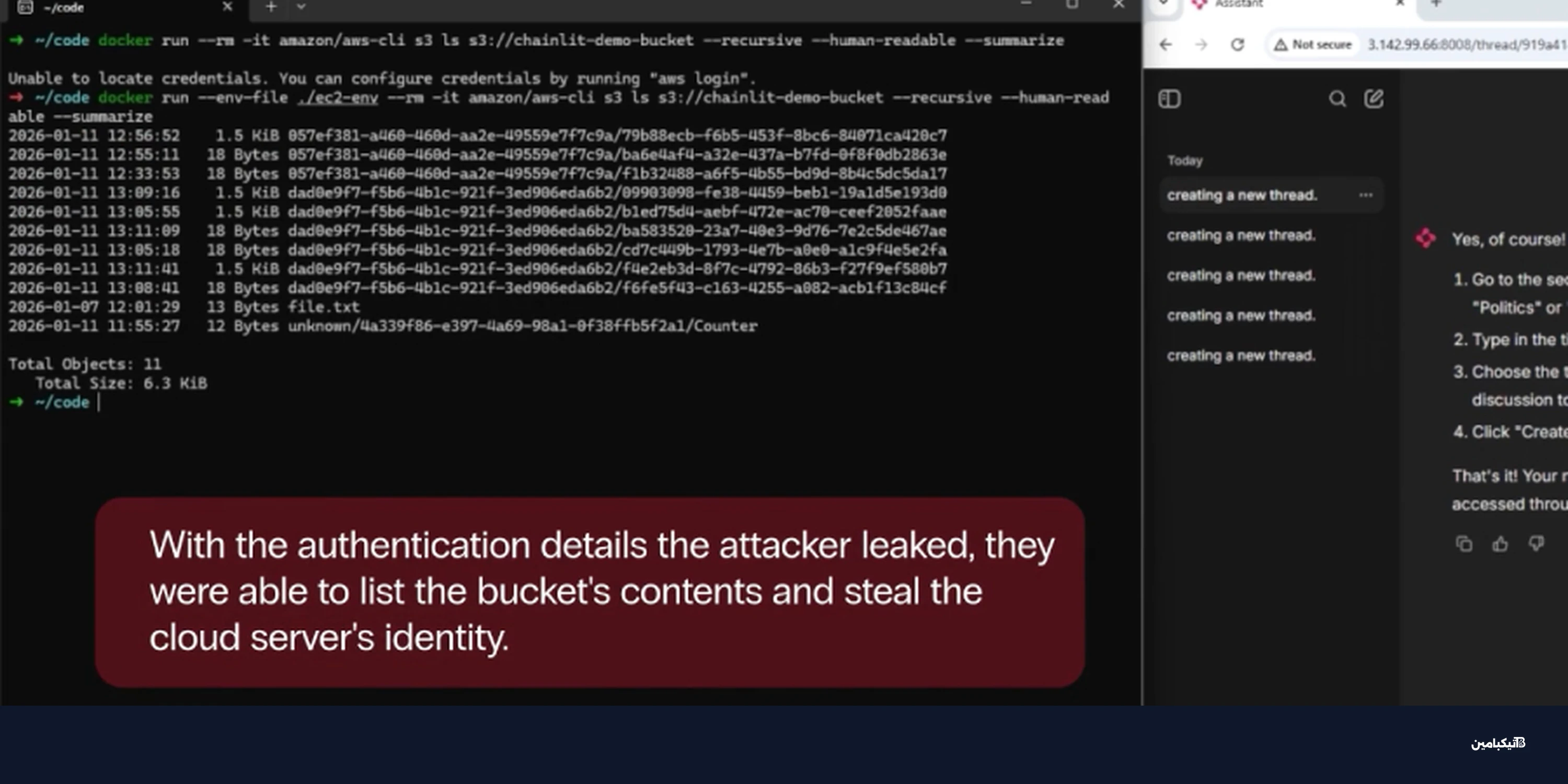

ثغرات Chainlit للذكاء الاصطناعي تعرض البيانات الحساسة للسرقة

تم الكشف مؤخراً عن ثغرات أمنية خطيرة في إطار عمل Chainlit الشهير المفتوح المصدر والمخصص لبناء تطبيقا...

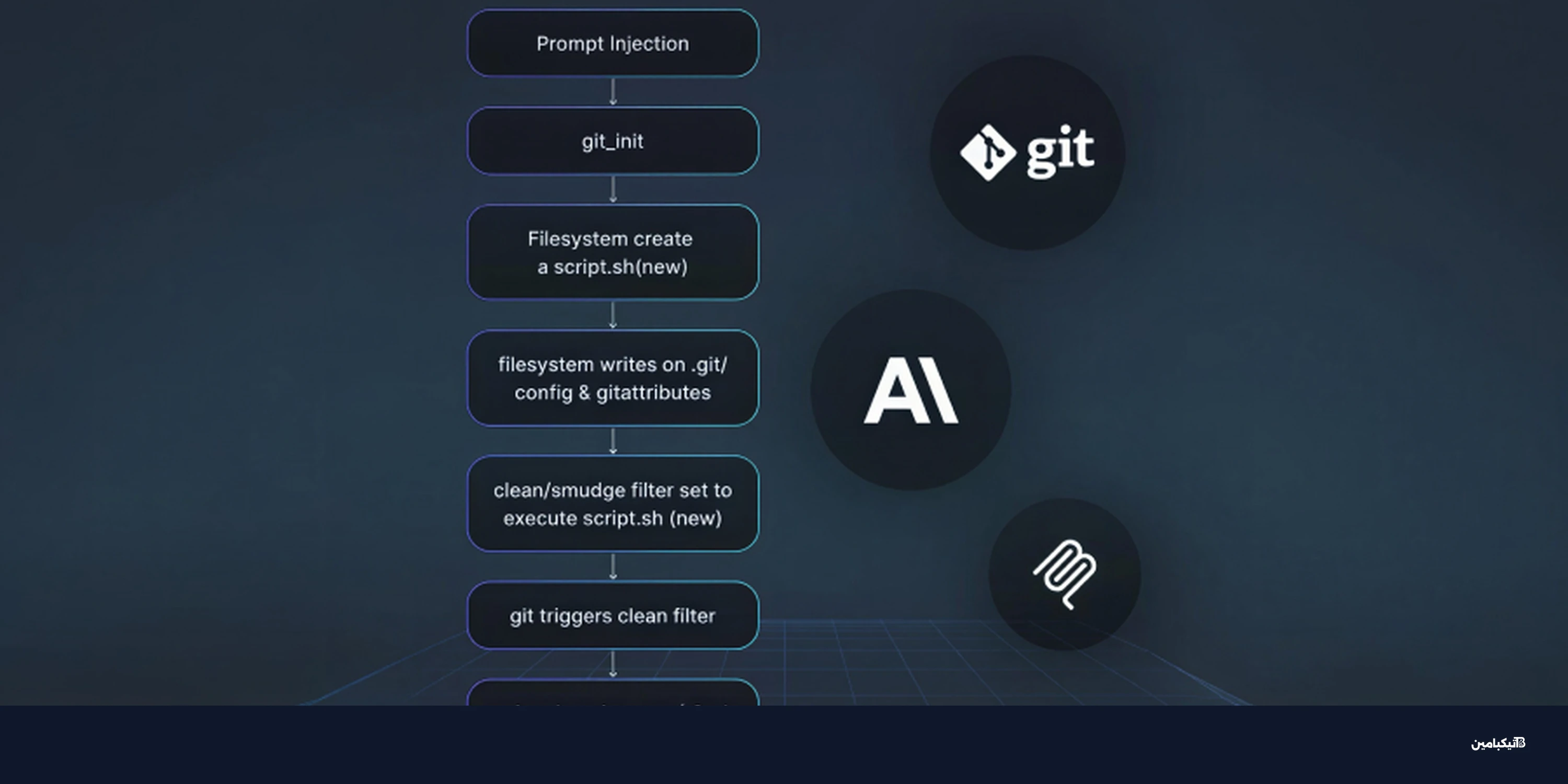

ثغرات أمنية في خادم Anthropic: ملفاتك في خطر

كشف خبراء الأمن السيبراني عن ثلاث ثغرات أمنية خطيرة في خادم Anthropic الرسمي لبروتوكول سياق النموذج...

برمجية LOTUSLITE الخبيثة تستهدف مؤسسات أمريكية

كشف خبراء الأمن السيبراني عن حملة تجسس إلكتروني جديدة تعتمد على برمجية LOTUSLITE الخبيثة لاستهداف كي...

سيسكو تصلح ثغرة يوم صفر خطيرة في بوابات البريد

أطلقت شركة سيسكو تحديثات أمنية عاجلة لمعالجة ثغرة برمجية من نوع "يوم صفر" (Zero-Day) شديدة الخطورة،...

هجوم سيبراني صيني يستغل ثغرة Sitecore لضرب أمريكا

كشف تقرير أمني جديد عن نشاط مجموعة قراصنة مرتبطة بالصين تستهدف البنية التحتية الحيوية في أمريكا الشمالية، مستغلة ثغرة...

أمن سير العمل: الخطر الحقيقي الذي يهدد الذكاء الاصطناعي

بينما تواصل فرق الأمن السيبراني تركيزها المنصب على حماية نماذج الذكاء الاصطناعي نفسها، تشير الحوادث الأخيرة إلى أن ال...

ثغرة خطيرة تضرب Redis وهجمات تصيد جديدة تهددك

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

مايكروسوفت تفكك شبكة RedVDS للاحتيال الإلكتروني

أعلنت شركة مايكروسوفت عن توجيه ضربة قوية لعالم الجريمة الإلكترونية عبر تفكيك شبكة RedVDS، وهي خدمة اشتراك كانت توفر ب...

أمن المعلومات: عادات قديمة تدمر استجابة مركز SOC في 2026

مع حلول عام 2026، لا تزال العديد من مراكز العمليات الأمنية (SOC) تعتمد على أدوات وعمليات صممت لبيئة تهديدات مختلفة تم...

هجوم إلكتروني خطير يستغل مكتبة c-ares لتجاوز الحماية

كشف خبراء الأمن السيبراني عن حملة برمجيات خبيثة نشطة تستغل ثغرة في مكتبة c-ares مفتوحة المصدر لتجاوز أنظمة الحماية ال...

وكلاء الذكاء الاصطناعي: ثغرات أمنية تهدد صلاحيات الوصول

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

ثغرة خطيرة في فورتينت FortiSIEM تسمح باختراق النظام

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

برمجية PLUGGYAPE الخبيثة تضرب واتساب وسيجنال: تفاصيل خطيرة

كشف فريق الاستجابة للطوارئ الحاسوبية في أوكرانيا (CERT-UA) عن موجة جديدة من الهجمات السيبرانية التي استهدفت قوات الدف...

خدمات PBaaS: التهديد الجديد للاحتيال المالي

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

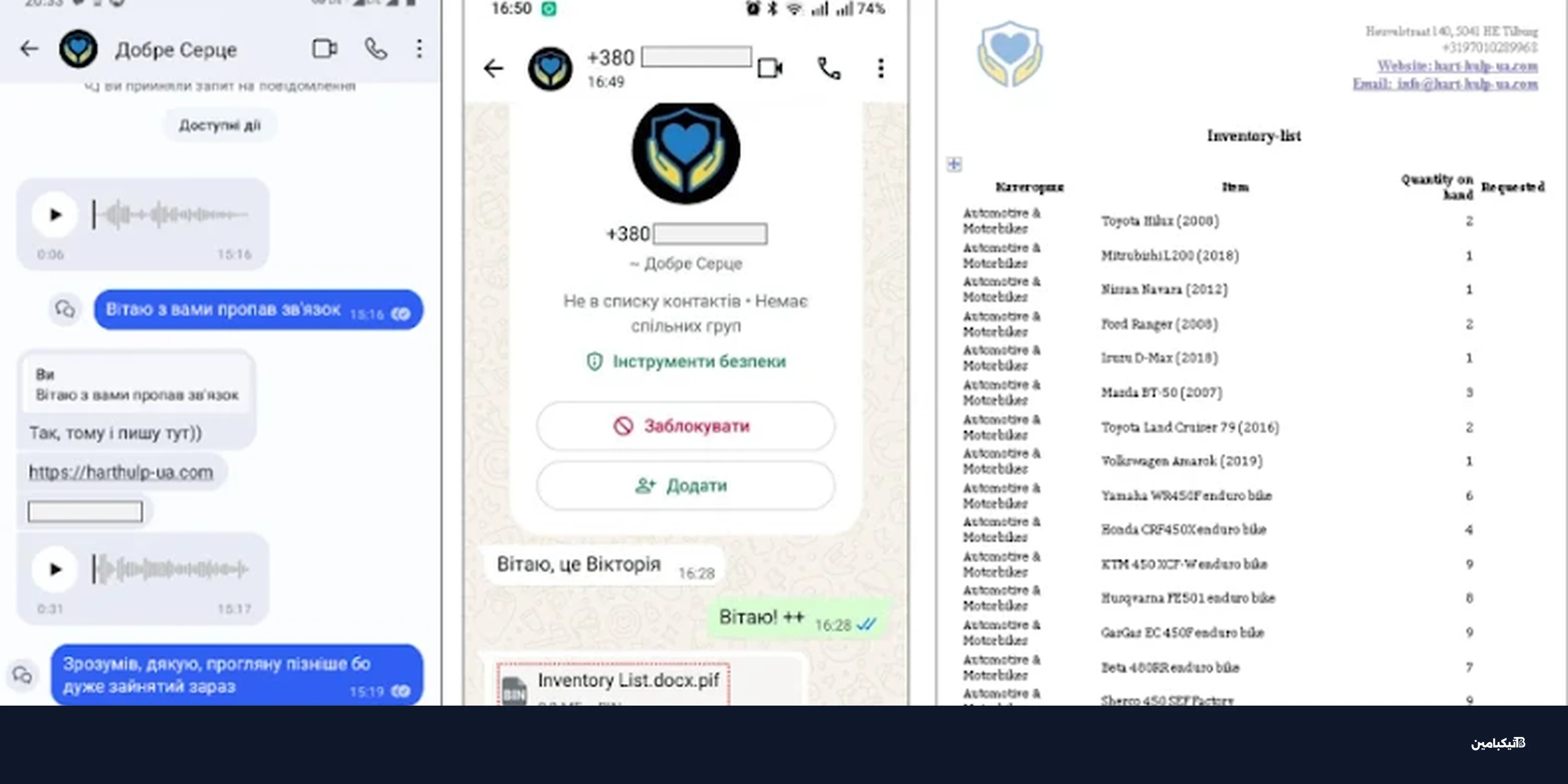

أتمتة الاستجابة للحوادث: توسيع نطاق المحاكاة الأمنية

في ظل تطور التهديدات السيبرانية بشكل يومي، لم تعد الخطط النظرية وحدها كافية لحماية المؤسسات. أصبح التوجه نحو...

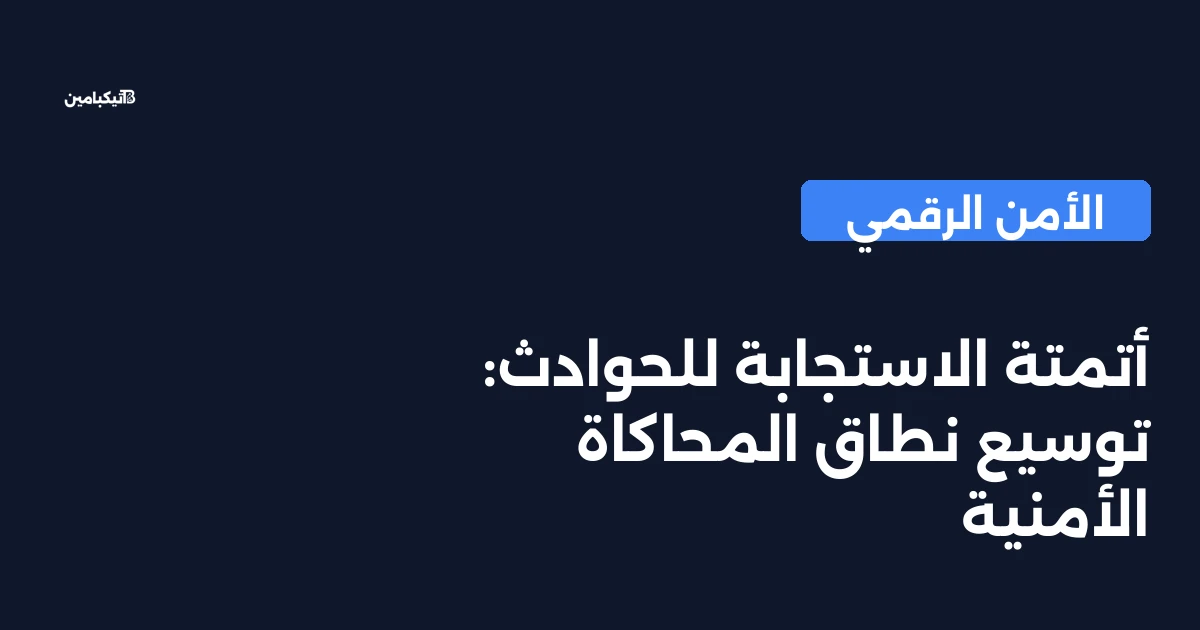

أوروبا تعتقل 34 من عصابة Black Axe بإسبانيا

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجوم إيراني جديد يستهدف الشرق الأوسط ببرمجية راست

كشفت تقارير أمنية حديثة عن حملة تجسس إلكتروني جديدة تقودها مجموعة MuddyWater الإيرانية، تستهدف قطاعات حيوية في الشرق...

اختراق فيم وير: ثغرات خطيرة تهدد الأنظمة الافتراضية

كشف خبراء الأمن السيبراني عن هجوم معقد يستهدف خوادم فيم وير (VMware ESXi)، حيث يستغل قراصنة مرتبطون بالصين ثغرات يوم...

هجمات APT28 الروسية تستهدف قطاع الطاقة

كشفت تقارير أمنية جديدة عن مجموعة APT28 الروسية المدعومة من الدولة launching حملة سرقة بيانات اعتماد استهدفت مؤسسات ط...

توقعات الأمن السيبراني 2026: الحقائق التي يجب معرفتها

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

مجموعة UAT-7290 الصينية تخترق الاتصالات ببرمجيات لينكس

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

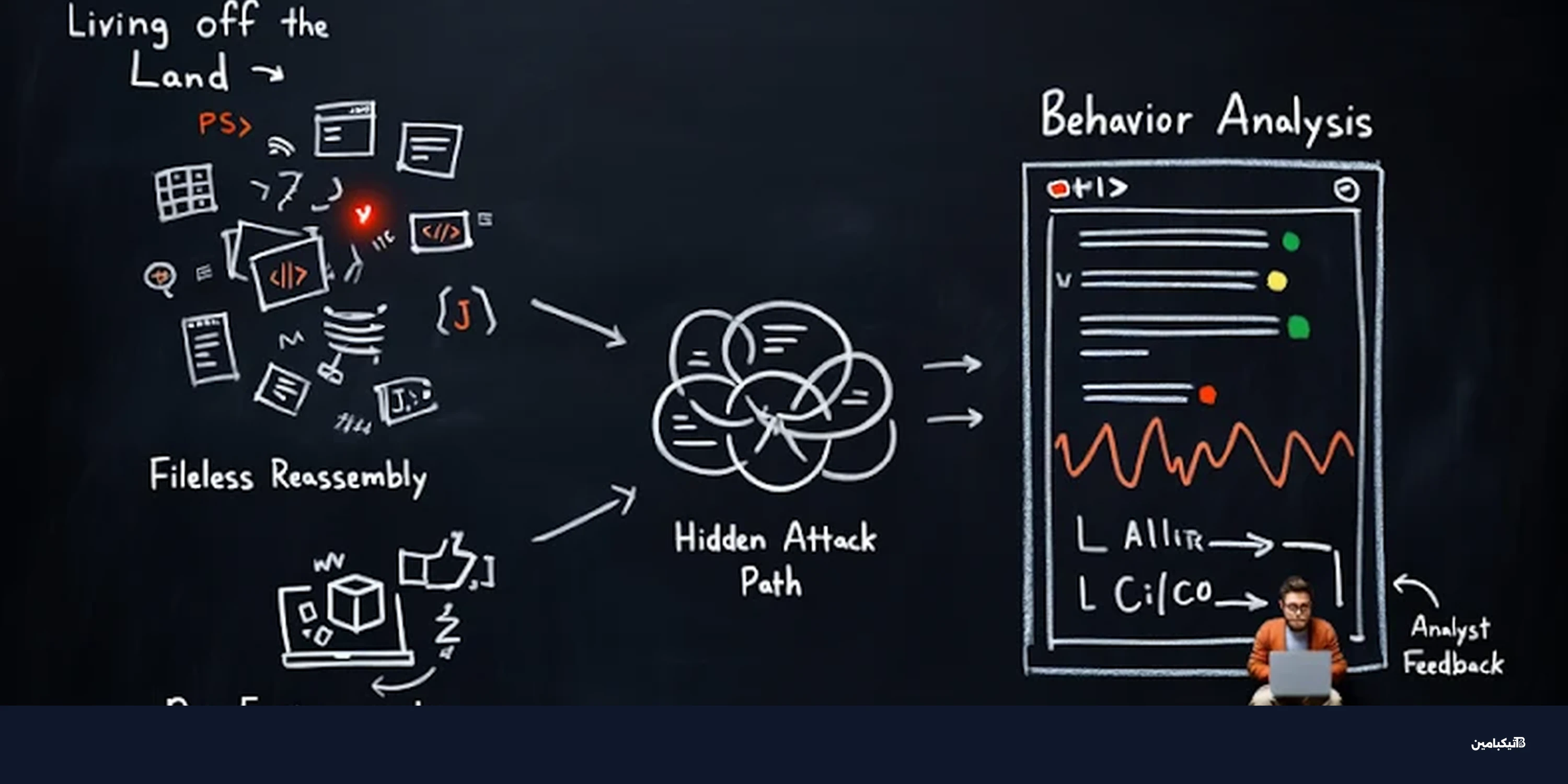

تعلم كشف الهجمات السيبرانية بلا ملفات عبر الذكاء الاصطناعي

تواجه فرق الأمن السيبراني اليوم تحدياً متصاعداً لا يقتصر فقط على رصد البرمجيات الخبيثة المعروفة، بل يكمن الخطر الأكبر...

خرق بيانات ليدجر: كيف تحمي محفظتك العملية الرقمية؟

أكدت شركة ليدجر، الشركة المصنعة لأحد أشهر المحافظ الرقمية، يوم الاثنين تعرض قاعدة بيانات العملاء لخرق أمني مرتبط بمعا...

ما هي الهوية الرقمية المظلمة؟ تهديد غير مرئي

تشير الهوية الرقمية المظلمة إلى جميع الحسابات والصلاحيات غير الخاضعة للرقابة داخل المؤسسات. تكشف تيكبامين أن هذه الهو...

احذر رسائل بوكينج المزيفة: برمجية خبيثة تسرق بياناتك

كشف خبراء الأمن السيبراني عن حملة احتيال إلكترونية جديدة وخطيرة تستغل اسم منصة بوكينج (Booking.com)...

حالة الأمن السيبراني 2025: أهم الابتكارات والاتجاهات

يشهد مجال الأمن السيبراني تحولات جذرية في عام 2025، حيث تتجه المؤسسات نحو حلول أمنية معمارية شاملة بدلاً من الأدوات ا...

حصاد الأمن السيبراني: أخطر ثغرات IoT وهجمات الذكاء الاصطناعي

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

مجموعة Transparent Tribe تهاجم الهند ببرمجيات تجسس متطورة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

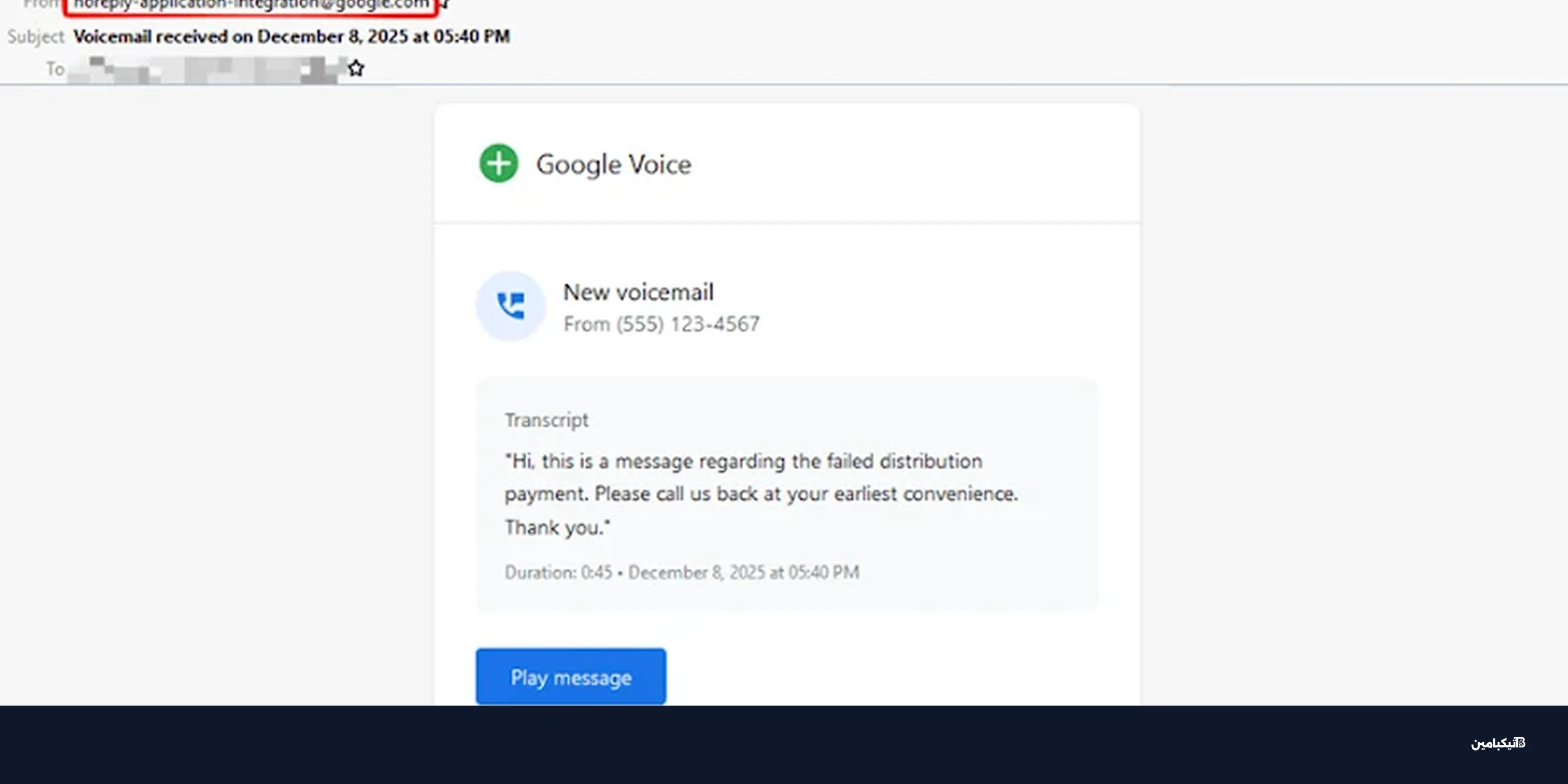

تحذير أمني: هكرز يستغلون جوجل كلاود لسرقة بيانات المستخدمين

كشف خبراء الأمن الرقمي عن حملة احتيال إلكتروني جديدة وخطيرة تستغل خدمات "جوجل كلاود" لإرسا...

تحذير أمني: عودة دودة Shai-Hulud لضرب سجل npm

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

رفع العقوبات الأمريكية عن مطوري برمجيات بريداتور للتجسس

أعلن مكتب مراقبة الأصول الأجنبية (OFAC) التابع لوزارة الخزانة الأمريكية، في خطوة غير متوقعة، عن إزالة ثلاثة أفراد مرت...

مجموعة Silver Fox تستهدف الهند ببرمجية ValleyRAT الخبيثة

كشفت تقارير أمنية حديثة عن حملة سيبرانية جديدة تقودها مجموعة Silver Fox، تستهدف المستخدمين في الهند باستخدام حيل مرتب...

ثغرة MongoBleed تهدد الآلاف: حصاد الأسبوع الأمني

شهد الأسبوع الأخير من عام 2025 تصاعداً ملحوظاً في الهجمات السيبرانية، حيث لم يقتصر الأمر على حادثة واحدة ضخمة، بل شمل...

ثغرة MongoDB خطيرة تُستغل عالمياً: 87 ألف خادم مهدد

كشفت تقارير أمنية عن استغلال نشط لثغرة أمنية خطيرة في MongoDB تحمل الرمز CVE-2025-14847، مع تحديد أكثر من 87 ألف خادم...

ثغرة خطيرة في MongoDB تتيح قراءة بيانات الذاكرة دون مصادقة

كشفت MongoDB عن ثغرة أمنية خطيرة تحمل الرمز CVE-2025-14847 بدرجة خطورة 8.7، تسمح للمهاجمين غير المصادقين بقراءة بيانا...

ما هو فيروس Infostealer وكيف يحوّل بياناتك إلى غنيمة للهاكرز؟

في السنوات الأخيرة، لم تعد البرمجيات الخبيثة مجرد أدوات لإتلاف الأجهزة، بل تحولت إلى أدوات دقيقة تستهدف سرقة الم...