تسعى فرق الأمن الرقمي اليوم للانتقال من مجرد رصد الثغرات والتهديدات بشكل معزول إلى فهم تقاطعاتها في بيئة العمل الواقعية. لم يعد السؤال يقتصر على "ما الخطأ الذي قد يحدث؟"، بل أصبح يركز على "أين تكمن نقاط التعرض الحقيقية والقابلة للاستغلال؟".

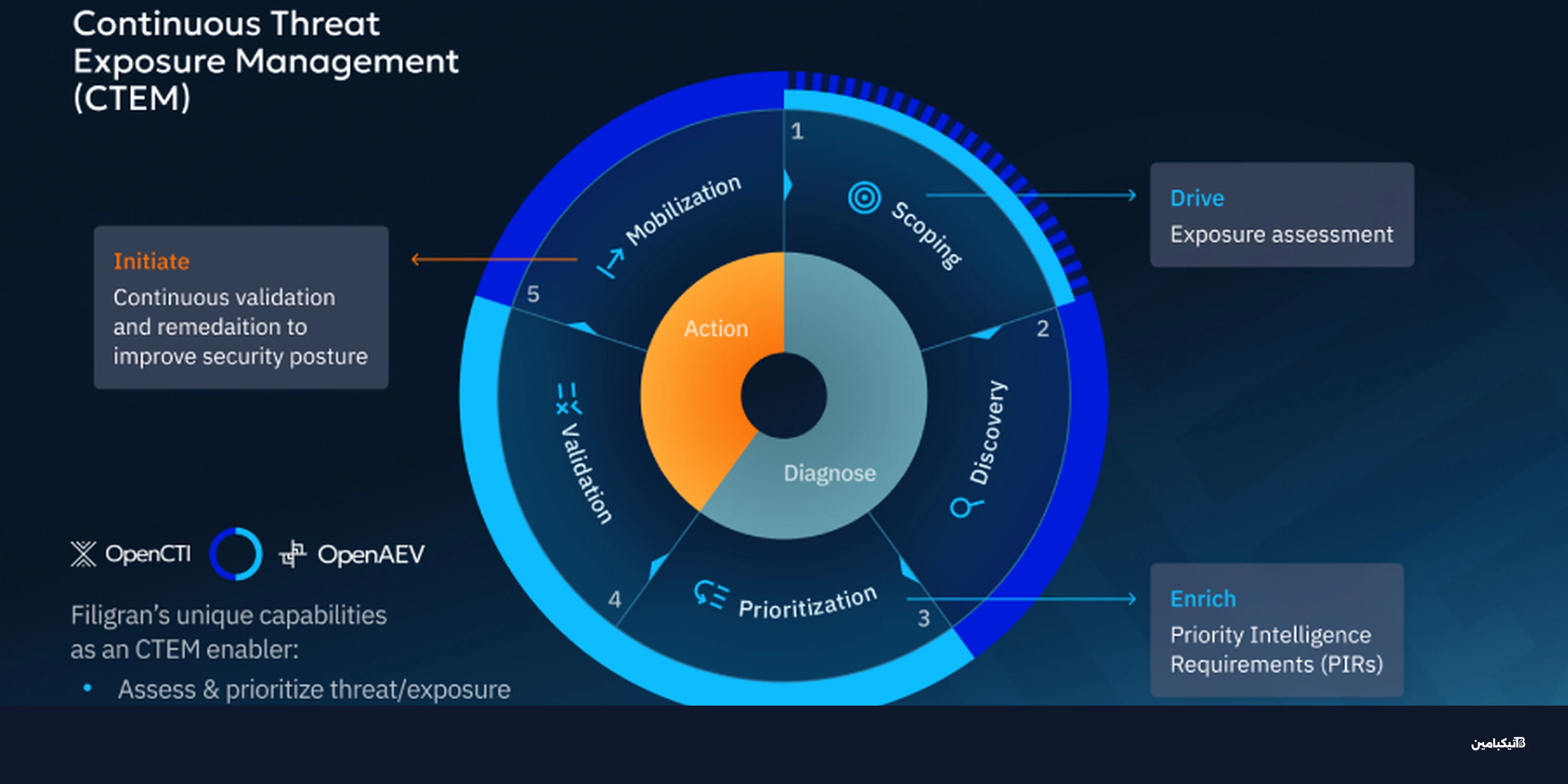

يوفر نهج إدارة التعرض للتهديدات المستمرة (CTEM) إطاراً عملياً لفرق الأمن السيبراني لتوحيد جهود إدارة الثغرات والتعرض للمخاطر، مما يضمن استجابة أكثر فاعلية ودقة.

ما هو مفهوم CTEM في الأمن الرقمي؟

وفقاً لتعريف مؤسسة Gartner، يركز CTEM على دورة "مستمرة" من تحديد وتصنيف ومعالجة نقاط التعرض القابلة للاستغلال عبر سطح الهجوم في المؤسسة. هذا النهج ليس مجرد عملية مسح لمرة واحدة، بل هو نموذج تشغيلي متكامل يهدف لتحسين الوضع الأمني بشكل دائم.

يرى خبراء تيكبامين أن هذا التحول ضروري، حيث ينقل التركيز من مجرد استخدام أدوات متعددة إلى تحقيق نتائج ملموسة في تقليل المخاطر.

لماذا يعد CTEM حلاً لمشاكل تعدد الأدوات؟

يعمل CTEM على تحويل التركيز نحو إدارة التعرض القائمة على المخاطر، ودمج العديد من العمليات الفرعية والأدوات مثل:

- تقييم الثغرات الأمنية (Vulnerability Assessment).

- إدارة الثغرات (Vulnerability Management).

- إدارة سطح الهجوم (Attack Surface Management).

- اختبارات الاختراق والمحاكاة.

لم تكن التكنولوجيا أو وفرة الأدوات مشكلة بحد ذاتها، بل إن كثرة الأدوات خلقت "صوامع" منعزلة للبيانات. يهدف CTEM لكسر هذه الحواجز وتوحيد الرؤية حول التهديدات والثغرات لتمكين الفرق من اتخاذ إجراءات فعالة ضد التعرض الحقيقي.

دور استخبارات التهديدات في تحديد الأولويات

يتم الإبلاغ عن آلاف الثغرات الأمنية سنوياً (تجاوز العدد 40,000 في عام 2024)، ولكن أقل من 10% منها يتم استغلاله فعلياً. هنا تكمن أهمية استخبارات التهديدات (Threat Intelligence) التي تساعد في التركيز على ما يهم حقاً.

تساعد المعلومات الاستخباراتية في ربط الثغرات بتكتيكات وتقنيات الخصوم (TTPs) التي يتم رصدها في الهجمات النشطة، مما يسمح بتحديد:

- الثغرات التي يتم تحويلها لأسلحة (Weaponized).

- الأهداف المستهدفة بهذه الثغرات.

- الظروف التي يتم فيها الاستغلال.

كيف يساهم التحقق في تقليل المخاطر؟

السؤال الأهم الذي يجب طرحه على فريق استخبارات التهديدات هو: "هل نقوم بتحسين القيمة من بيانات التهديدات التي نجمعها اليوم؟". يساعد CTEM في الإجابة على هذا السؤال من خلال التحقق المستمر من فعالية الدفاعات.

في النهاية، يهدف هذا النهج إلى تمكين فرق الأمن من تسجيل وإبلاغ التأثير المحتمل لإجراءاتهم على تقليل المخاطر السيبرانية الكلية، والتركيز على معالجة ما هو قابل للاستغلال في بيئة المؤسسة بدلاً من الانشغال بما هو ممكن نظرياً فقط.