أعلنت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) يوم الخميس عن إضافة أربع ثغرات أمنية جديدة إلى كتالوج الثغرات المستغلة المعروفة (KEV)، وذلك بناءً على أدلة مؤكدة تشير إلى استغلالها النشط في الهجمات الإلكترونية الحالية، مما يستدعي تحركاً عاجلاً من مديري الأنظمة.

ما هي تفاصيل الثغرات الجديدة في قائمة CISA؟

يأتي هذا التحديث في إطار جهود الوكالة المستمرة لتحذير المؤسسات من المخاطر النشطة. وتعتبر القائمة مرجعاً أساسياً لفرق الأمن الرقمي حول العالم، حيث تشير إلى أن هذه الثغرات لا تزال تشكل خطراً حقيقياً ويتم استخدامها من قبل قراصنة الإنترنت لاختراق الشبكات.

وبحسب متابعات فريق تيكبامين لأحدث تقارير الأمن السيبراني، فإن الثغرات المضافة حديثاً تتنوع بين هجمات سلاسل التوريد وثغرات برمجية حرجة تتطلب معالجة فورية لتجنب الاختراقات المحتملة.

كيف يستهدف المخترقون حزم البرمجيات npm؟

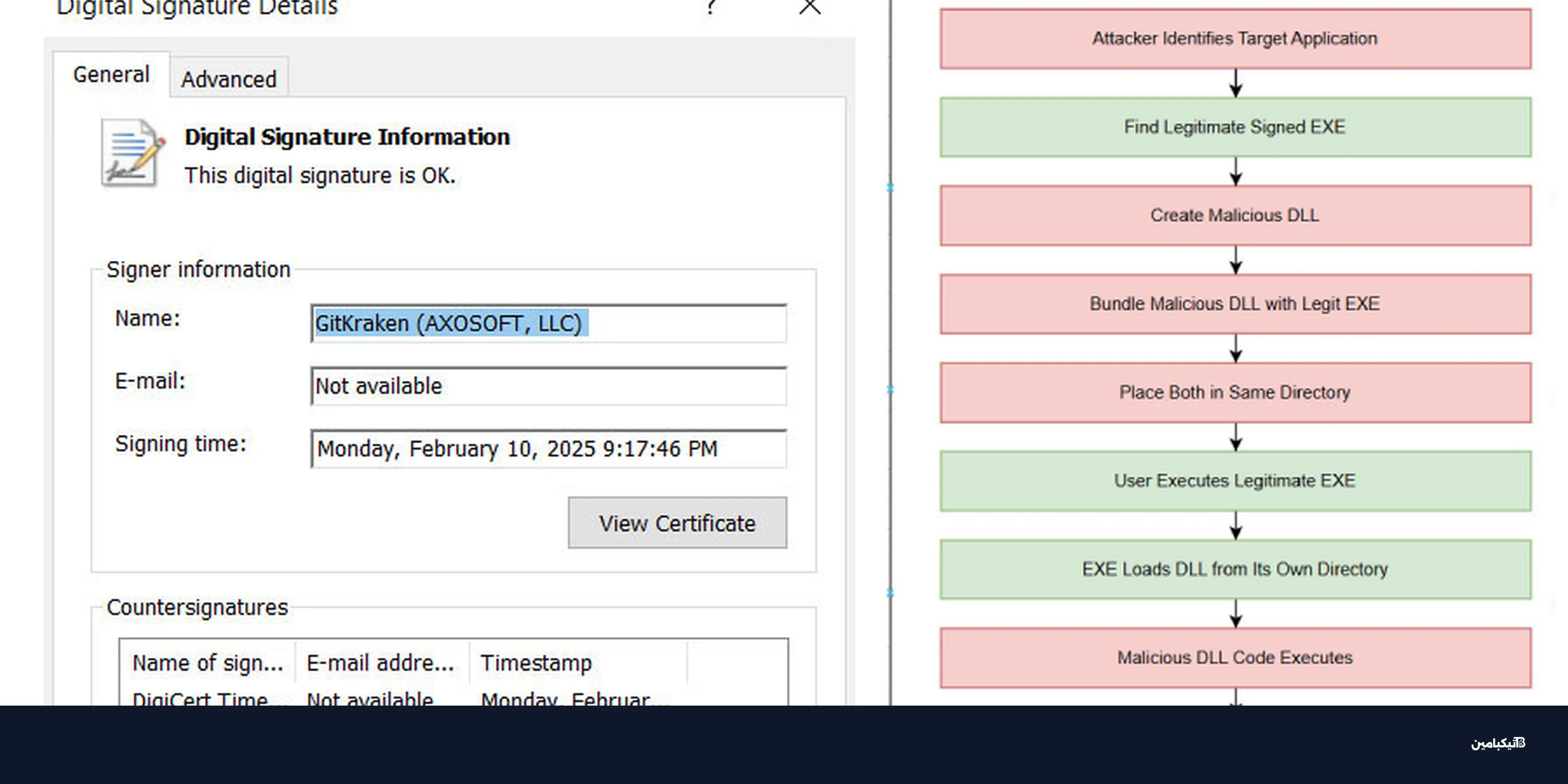

واحدة من أبرز الثغرات التي تم تسليط الضوء عليها هي CVE-2025-54313، والتي تتعلق بهجوم متطور على سلاسل التوريد البرمجية. هذا الهجوم استهدف بشكل خاص مكتبة eslint-config-prettier ومجموعة من الحزم البرمجية الأخرى ضمن بيئة npm، وقد تم الكشف عن هذا النشاط لأول مرة في يوليو 2025.

تشمل قائمة الحزم البرمجية المتأثرة بهذا الهجوم ما يلي:

- eslint-plugin-prettier

- synckit

- @pkgr/core

- napi-postinstall

- got-fetch

- is

وقد اعتمد المهاجمون في حملتهم على تقنيات التصيد الاحتيالي (Phishing) لاستهداف مطوري هذه الحزم. حيث تم إرسال روابط وهمية تطلب التحقق من عناوين البريد الإلكتروني بدعوى صيانة الحسابات، مما مكن المهاجمين من سرقة بيانات الاعتماد ونشر نسخ "مفخخة" (Trojanized) من هذه الحزم تحتوي على برمجيات خبيثة.

متى بدأ استغلال ثغرة CVE-2025-68645؟

وفقاً لبيانات من شركة CrowdSec المتخصصة في الأمن السيبراني، فإن محاولات استغلال الثغرة المصنفة باسم CVE-2025-68645 قد تم رصدها بشكل نشط منذ 14 يناير 2026. وتُظهر هذه البيانات أن المهاجمين يتحركون بسرعة لاستغلال الثغرات فور اكتشافها أو حتى قبل الإعلان الرسمي عن تفاصيلها الكاملة.

في حين أن التفاصيل الدقيقة حول كيفية استغلال الثغرات الأخرى في القائمة لا تزال قيد التحليل، إلا أن مجرد إدراجها في كتالوج KEV يعني وجود خطر داهم يستوجب الحذر.

ما هو الموعد النهائي لتطبيق الإصلاحات الأمنية؟

استناداً إلى التوجيه التشغيلي الملزم (BOD) رقم 22-01، فإن الوكالات الفيدرالية الأمريكية ملزمة بتطبيق الإصلاحات الضرورية لهذه الثغرات في موعد أقصاه 12 فبراير 2026. وتهدف هذه المهلة الصارمة إلى تأمين الشبكات الحكومية ضد التهديدات النشطة.

وينصح خبراء الأمن الرقمي جميع المؤسسات، سواء كانت حكومية أو خاصة، باتباع نفس الجدول الزمني وتحديث أنظمتها فوراً، حيث أن المخترقين لا يميزون بين الأهداف بمجرد توفر أدوات الاستغلال.