كشف خبراء الأمن السيبراني عن حملة برمجيات خبيثة نشطة تستغل ثغرة في مكتبة c-ares مفتوحة المصدر لتجاوز أنظمة الحماية الأمنية، مما يشكل تهديداً خطيراً للشركات والمؤسسات.

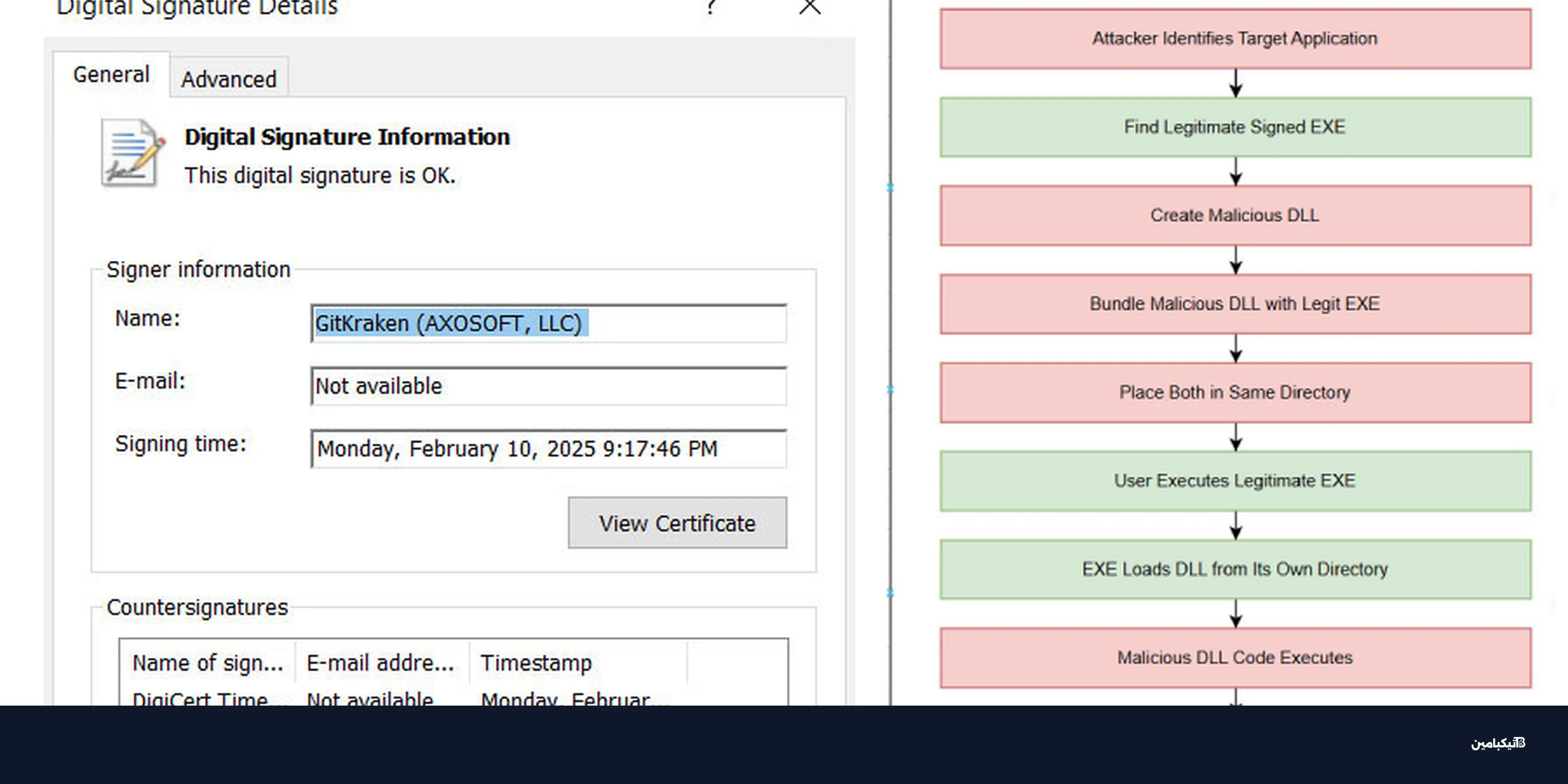

تعتمد هذه الحملة على تقنية تُعرف باسم "DLL side-loading"، حيث يقوم المهاجمون باستخدام ملفات شرعية لتشغيل أكواد ضارة خفية، مما يسمح لهم بتثبيت مجموعة واسعة من أحصنة طروادة وبرمجيات سرقة البيانات دون أن تكتشفها برامج مكافحة الفيروسات التقليدية.

كيف تعمل آلية الهجوم عبر c-ares؟

وفقاً للتقارير الأمنية التي تابعها فريق تيكبامين، يحقق المهاجمون التخفي عن طريق إقران نسخة ضارة من مكتبة libcares-2.dll مع أي إصدار موقّع رقمياً من الملف التنفيذي الشرعي ahost.exe.

غالباً ما يقوم القراصنة بإعادة تسمية الملف التنفيذي لتضليل المستخدمين، وتسمح تقنية التحميل الجانبي لمكتبة الارتباط الديناميكي (DLL) للبرمجيات الخبيثة بتجاوز الدفاعات الأمنية التي تعتمد على التواقيع الرقمية.

تعتمد العملية برمتها على وضع النسخة الضارة من ملف DLL في نفس المجلد مع الملف التنفيذي المعرض للخطر، مستغلين قابلية النظام لسرقة ترتيب البحث (search order hijacking) لتنفيذ محتويات المكتبة المزيفة بدلاً من الأصلية.

ما هي البرمجيات الخبيثة المستخدمة في الحملة؟

رصد الباحثون توزيع تشكيلة واسعة من البرمجيات الخبيثة الخطيرة عبر هذه الثغرة، والتي تشمل:

- Agent Tesla: برنامج تجسس لسرقة البيانات الحساسة.

- Lumma Stealer: متخصص في سرقة بيانات المحافظ الرقمية.

- Vidar Stealer: لسرقة المعلومات وكلمات المرور.

- Remcos RAT: أداة للتحكم عن بعد في الأجهزة.

- XWorm & DCRat: برمجيات خبيثة تمنح المهاجمين تحكماً واسعاً.

من هم المستهدفون في هذا الهجوم؟

تشير التحليلات إلى أن الأهداف الرئيسية تشمل الموظفين في قطاعات حيوية ومحددة بدقة:

- قطاع التمويل والمشتريات.

- سلاسل التوريد والخدمات اللوجستية.

- الأدوار الإدارية في القطاعات الصناعية مثل النفط والغاز.

والجدير بالذكر أن رسائل التصيد المستخدمة في الحملة مكتوبة بعدة لغات، منها اللغة العربية، الإسبانية، البرتغالية، والفارسية، والإنجليزية، مما يشير إلى أن الهجمات موجهة لمناطق جغرافية محددة بعناية.

كيف يخدع المهاجمون الضحايا؟

يتم توزيع الملفات الخبيثة تحت أسماء تمويهية توحي بأنها مستندات رسمية أو فواتير، مما يخدع المستخدمين لفتحها. ومن بين الأسماء المرصودة:

- مستندات طلبات عروض أسعار (RFQ).

- فواتير متأخرة الدفع (Overdue Invoices).

- عقود مبيعات (Sales Contracts).

- إشعارات شحن وتوصيل.

ويحذر تيكبامين من أن هذا الأسلوب في استغلال الأدوات الموثوقة والموقعة رقمياً مثل أداة ahost.exe التابعة لبرنامج GitKraken يسلط الضوء على التهديد المتزايد لهجمات DLL side-loading.

من خلال استغلال البرامج الشرعية وإساءة استخدام عملية تحميل ملفات DLL الخاصة بها، يمكن للجهات الفاعلة في التهديد نشر برمجيات خبيثة قوية بسرية تامة، مما يتيح الوصول المستمر عن بعد وسرقة البيانات الحساسة من الأجهزة المصابة.