برمجيات خبيثة

اختراق تحديثات Notepad++ يهدد المستخدمين ببرمجيات خبيثة

كشف مطور البرنامج الشهير Notepad++ عن تعرض آلية التحديث الرسمية للبرنامج للاختراق من قبل مهاجمين مدع...

برمجيات GlassWorm الخبيثة تصيب إضافات Open VSX الشهيرة

كشف باحثون أمنيون عن هجوم معقد لسلاسل التوريد استهدف سجل Open VSX، حيث استغل المهاجمون حسابات مطورين موثوقة لنشر تحدي...

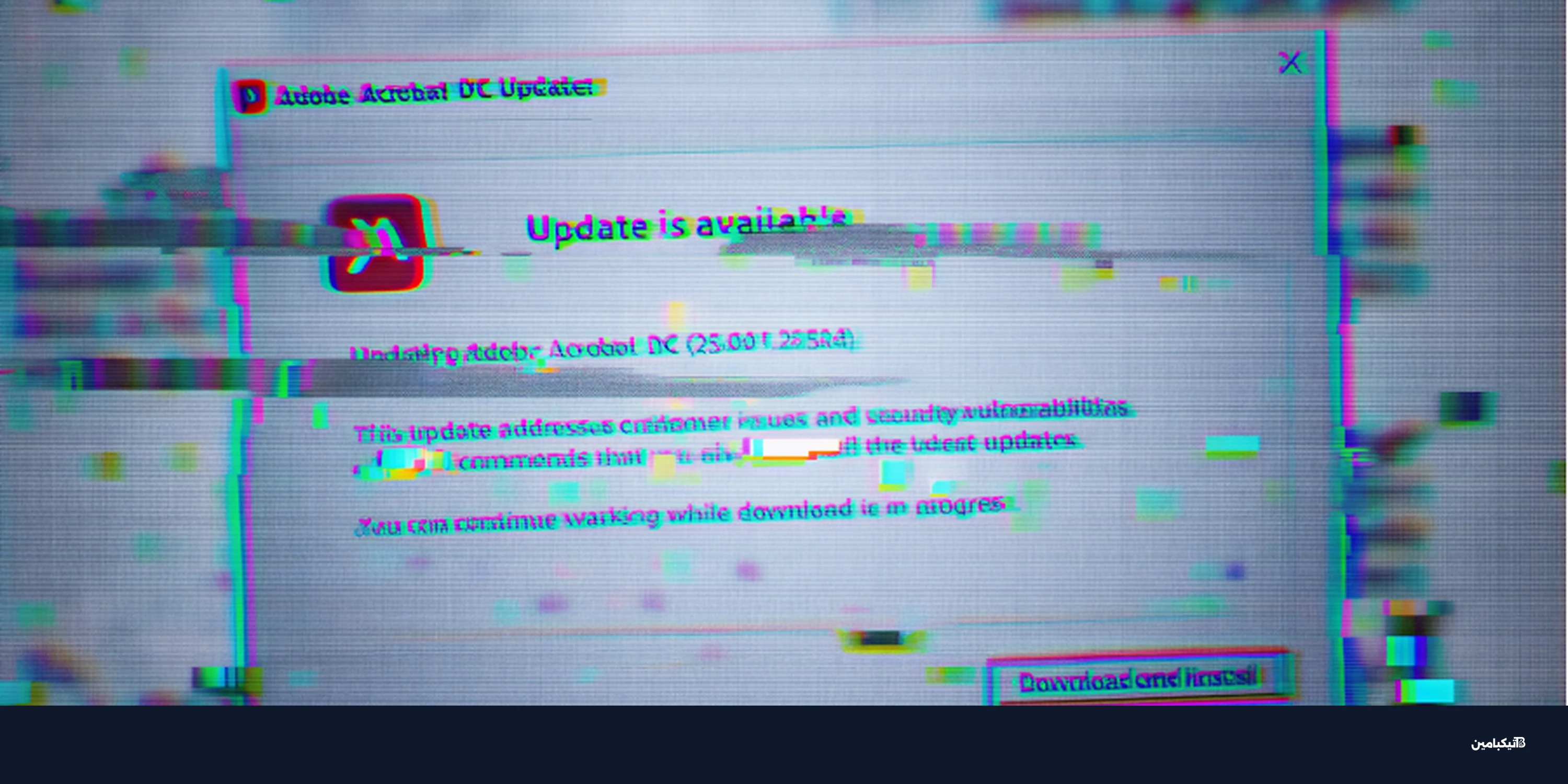

اختراق خوادم تحديثات إي سكان لنشر برمجيات خبيثة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجمات RedKitten: حملة تجسس إيرانية تستهدف الناشطين

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجمات سيبرانية روسية تستهدف محطات الطاقة في بولندا

كشف فريق الاستجابة للطوارئ في بولندا (CERT Polska) عن هجمات سيبرانية منسقة استهدفت أكثر من 30 منشأة...

برمجية BadIIS تضرب خوادم IIS في آسيا

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

مايكروسوفت تبدأ خطة عاجلة لإصلاح مشاكل ويندوز 11

تواجه شركة مايكروسوفت ضغوطاً متزايدة لإصلاح نظام ويندوز 11، حيث أطلقت الشركة خطة طوارئ شاملة تهدف إل...

إضافة Moltbot مزيفة في VS Code تنشر برمجيات خبيثة

حذر خبراء الأمن السيبراني المطورين من وجود إضافة خبيثة جديدة في متجر مايكروسوفت في إس كود (VS Code) تنتحل صفة مساعد ا...

تجربة أبل Creator Studio: هل تستحق الاشتراك الشهري؟

أطلقت شركة أبل اليوم خدمتها الأحدث بنظام الاشتراك، وهي حزمة برمجية متكاملة أطلقت عليها اسم Creator Studio</st...

حزم PyPI الخبيثة تتخفى كمدقق إملاء بايثون

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

جوجل تحذر من ثغرة وينرار المستغلة حالياً

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

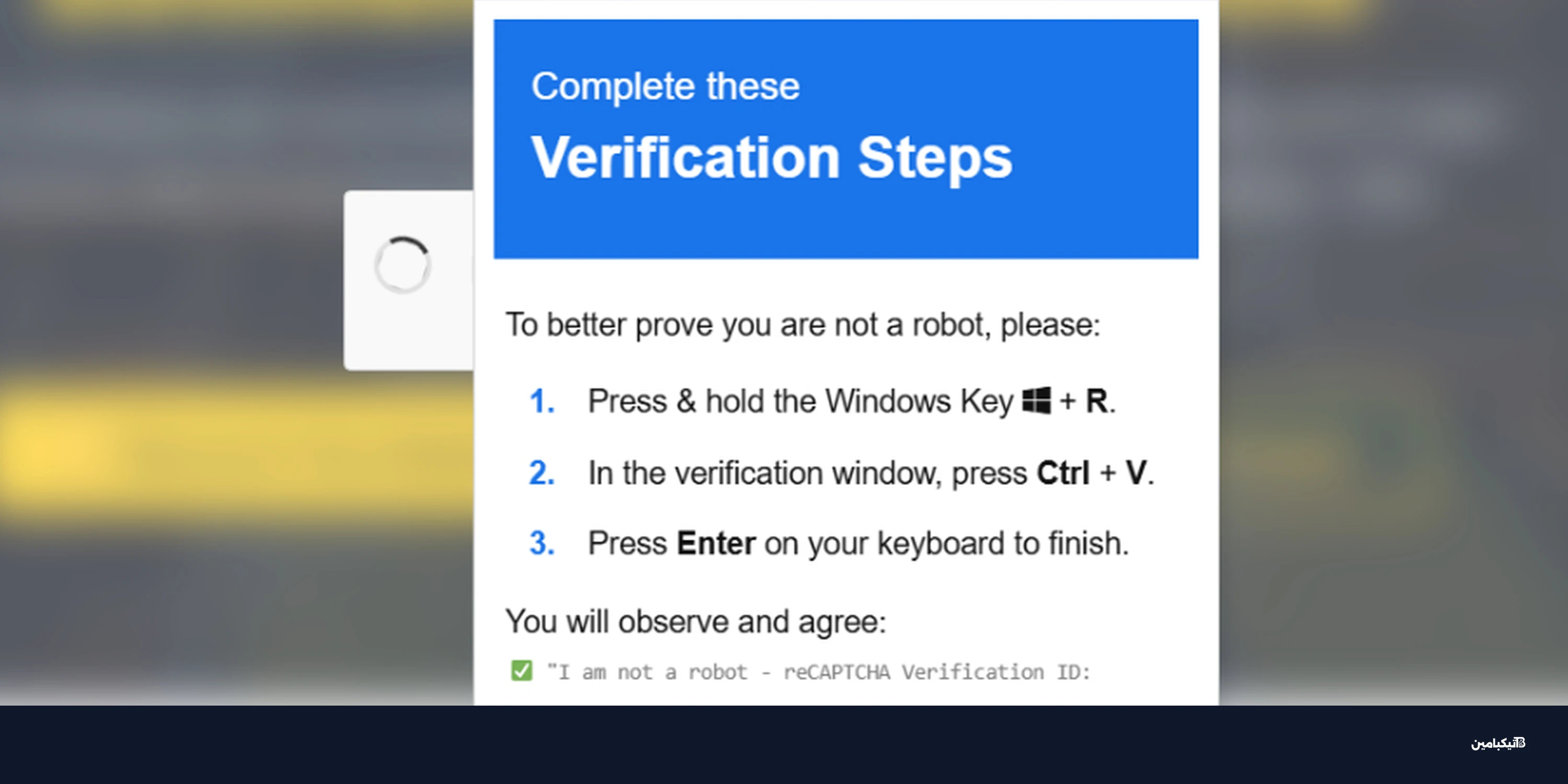

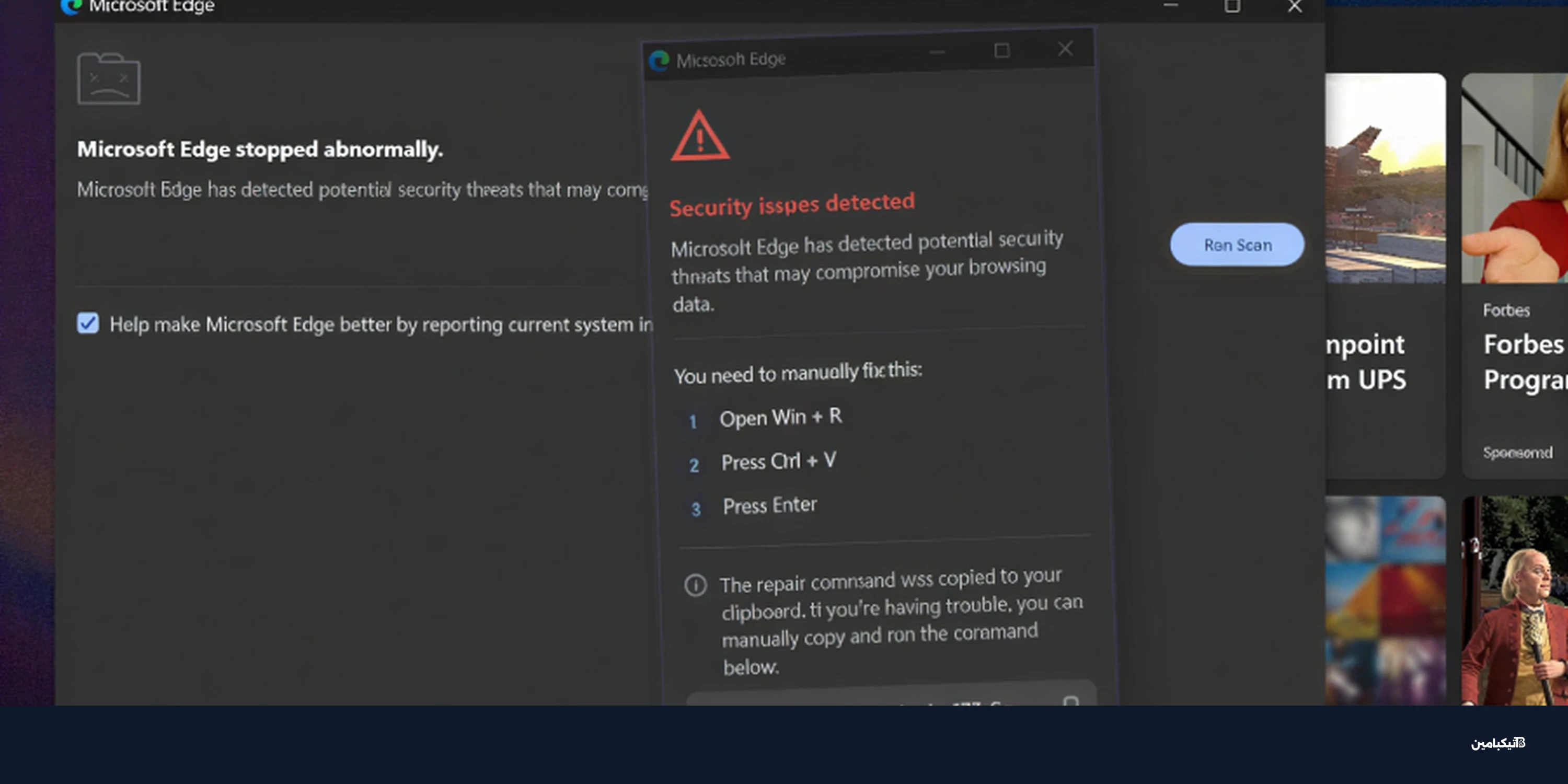

كابتشا مزيفة تستغل أدوات مايكروسوفت لنشر البرمجيات الخبيثة

كشف خبراء الأمن السيبراني عن حملة إلكترونية جديدة ومعقدة تدمج بين هجمات "كابتشا" (CAPTCHA) المزيفة وسكريبتات...

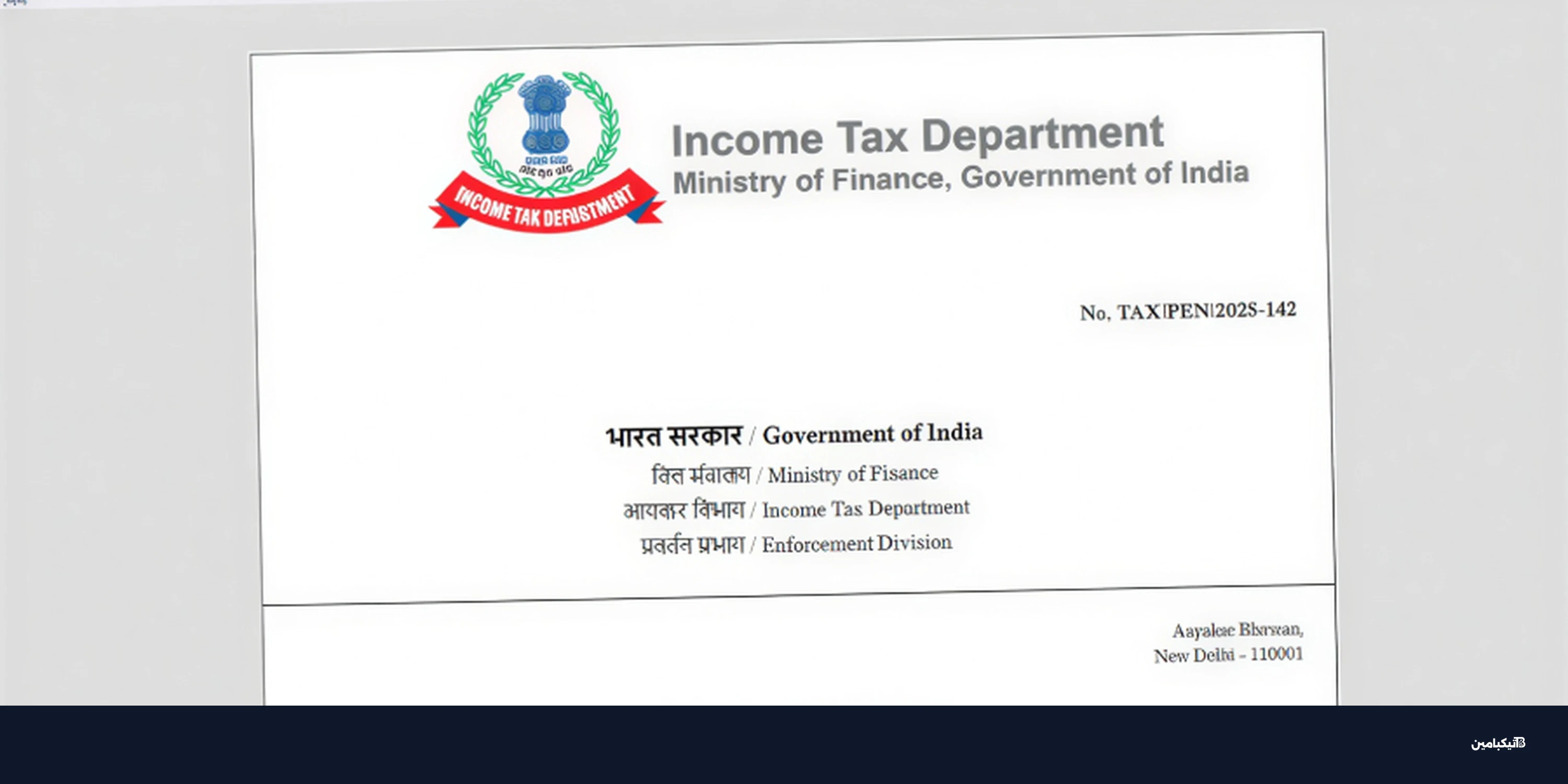

كشف حملات تجسس سيبرانية باكستانية تستهدف مؤسسات هندية

تعرضت مؤسسات حكومية هندية لسلسلة من الهجمات السيبرانية المنظمة، تم تنفيذها عبر حملتين رئيسيتين باستخدام تقنيات تجسس م...

قراصنة الصين يستغلون PeckBirdy لاختراق الأنظمة منذ 2023

كشف خبراء الأمن السيبراني عن نشاط مكثف لقراصنة مدعومين من الصين يستخدمون إطار عمل خبيث يُدعى PeckBirdy</stron...

حملة تصيد تستهدف الهند ببرمجية Blackmoon الخبيثة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

إضافات VS Code خبيثة تسرق الأكواد من 1.5 مليون مطور

كشف باحثون في مجال الأمن السيبراني عن وجود إضافات خبيثة داخل متجر Microsoft Visual Studio Code (VS Code) تدعي تقديم خ...

هجمات الذكاء الاصطناعي: استراتيجيات جديدة للأمن السيبراني

يشهد فضاء الأمن السيبراني تطوراً متسارعاً، حيث يبتكر المهاجمون أدوات جديدة تعتمد على الذكاء الاصطناع...

قراصنة Konni يهاجمون مطوري البلوكتشين بالذكاء الاصطناعي

كشفت تقارير أمنية حديثة عن حملة هجمات إلكترونية خطيرة تشنها مجموعة Konni الكورية الشمالية، حيث تستهدف مطوري البلوكتشي...

Clawdbot: تحكم بحاسوبك عبر واتساب وتيليجرام

في ظل التطور المتسارع لأدوات الذكاء الاصطناعي، تظهر كل يوم ابتكارات تغير طريقة تفاعلنا مع التكنولوجيا. اليوم في <stro...

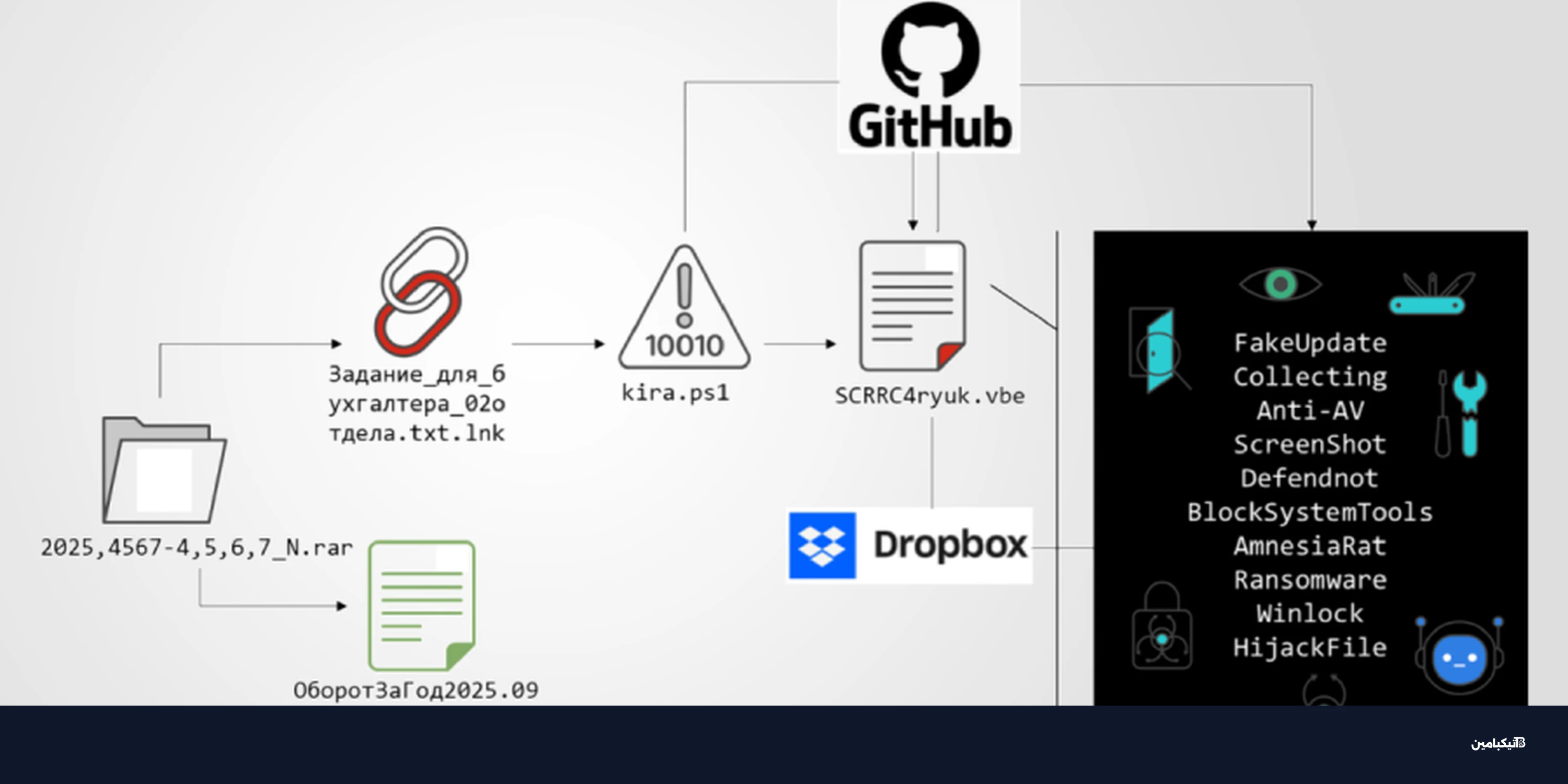

حملة تصيد معقدة تستهدف روسيا ببرمجيات خبيثة وفدية

كشفت تقارير عن حملة تصيد معقدة تستهدف المستخدمين في روسيا باستخدام برمجيات Amnesia RAT الخبيثة وفيروسات الفدية، مما ي...

برمجية DynoWiper: سلاح ساندوورم الجديد ضد طاقة بولندا

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

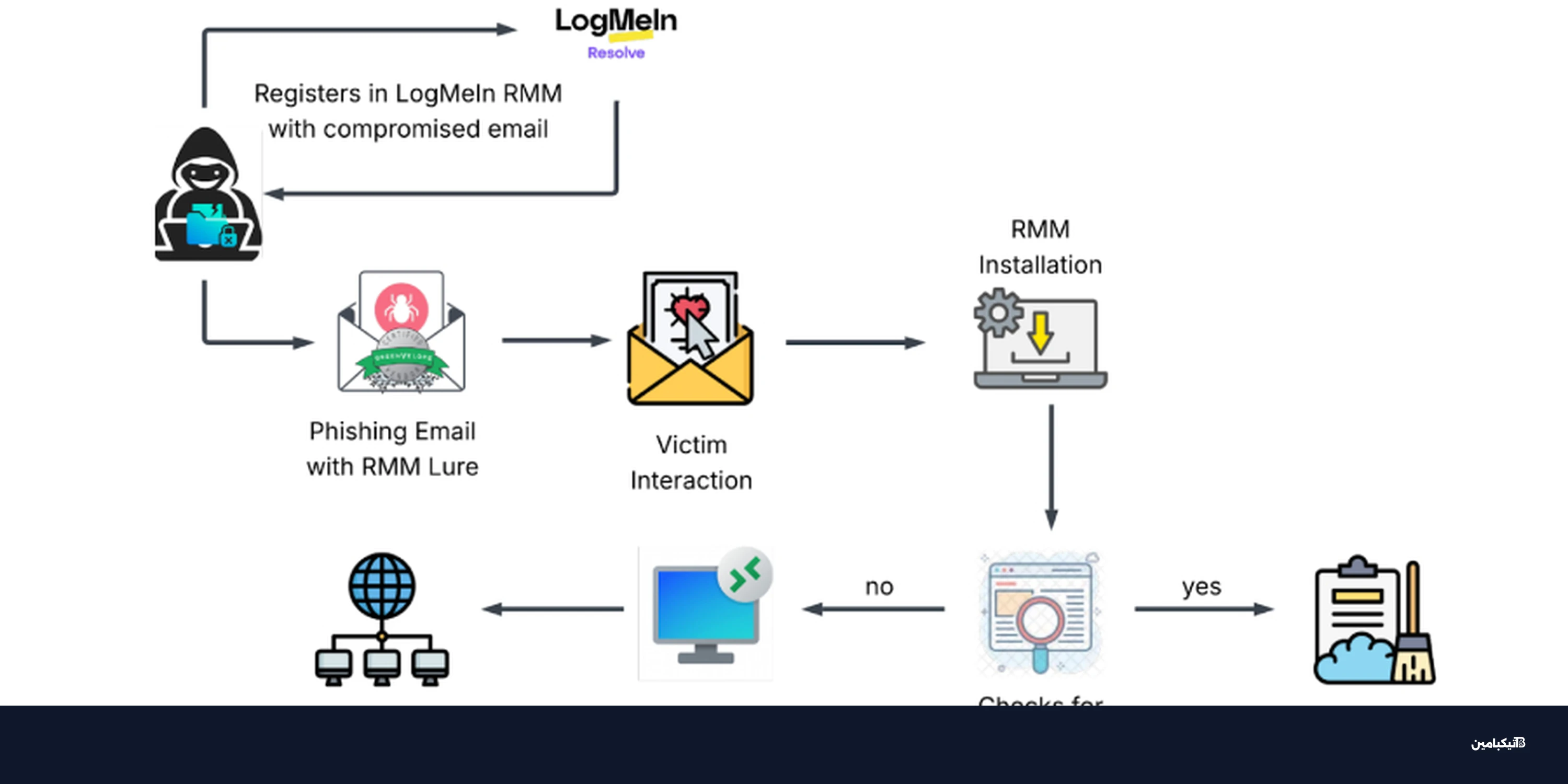

هجوم إلكتروني خبيث يستغل LogMeIn لاختراق الأنظمة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

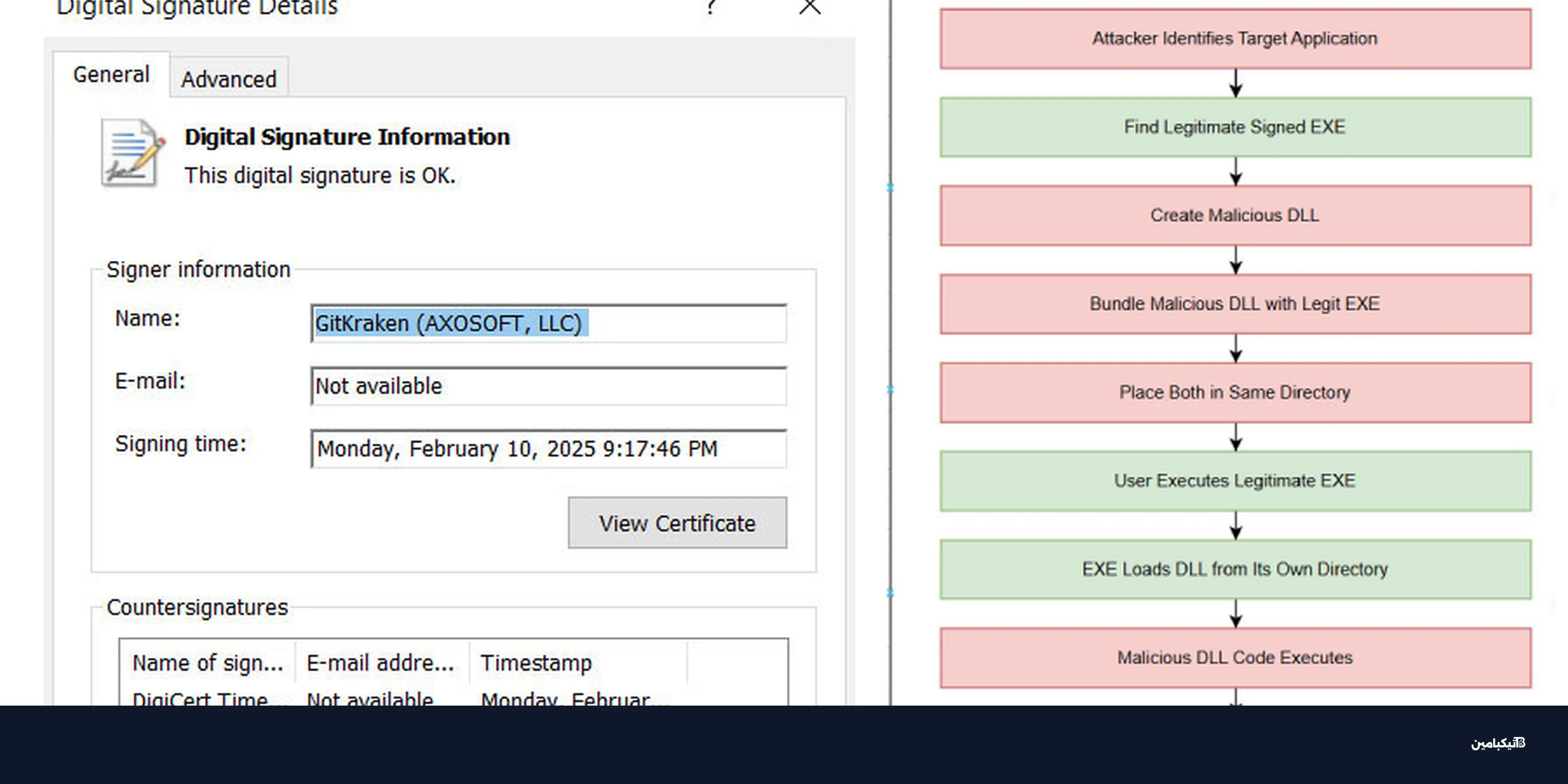

تهديدات أمنية خطيرة تستغل الملفات الموثوقة لاختراق الأنظمة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

حزمة PyPI خبيثة تنتحل SymPy وتزرع XMRig

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

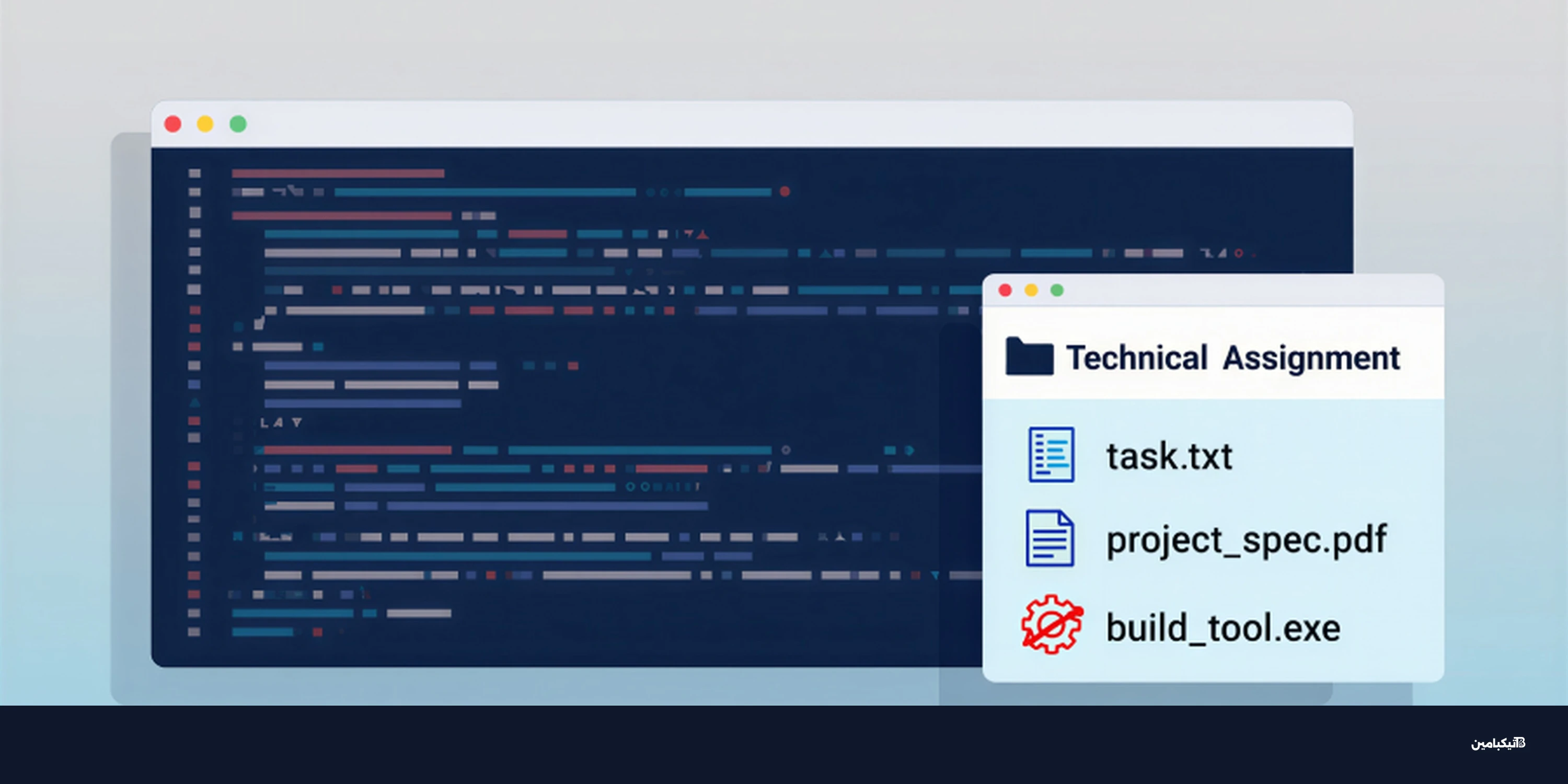

حملة تجسس كورية تستهدف شركات تقنية عبر مقابلات توظيف مزيفة

كشفت تقارير أمنية حديثة عن حملة هجمات سيبرانية واسعة النطاق تقودها مجموعة مرتبطة بكوريا الشمالية، اس...

تحذير أمني: إضافة جوجل كروم خبيثة تدمر المتصفح وتسرق بياناتك

كشفت تقارير أمنية حديثة عن حملة إلكترونية خطيرة تُدعى KongTuke تستخدم إضافة جوجل كروم مزيفة لتعطيل ا...

برمجية LOTUSLITE الخبيثة تستهدف مؤسسات أمريكية

كشف خبراء الأمن السيبراني عن حملة تجسس إلكتروني جديدة تعتمد على برمجية LOTUSLITE الخبيثة لاستهداف كي...

ثغرة خطيرة تضرب Redis وهجمات تصيد جديدة تهددك

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

أمن المعلومات: عادات قديمة تدمر استجابة مركز SOC في 2026

مع حلول عام 2026، لا تزال العديد من مراكز العمليات الأمنية (SOC) تعتمد على أدوات وعمليات صممت لبيئة تهديدات مختلفة تم...

هجوم إلكتروني خطير يستغل مكتبة c-ares لتجاوز الحماية

كشف خبراء الأمن السيبراني عن حملة برمجيات خبيثة نشطة تستغل ثغرة في مكتبة c-ares مفتوحة المصدر لتجاوز أنظمة الحماية ال...

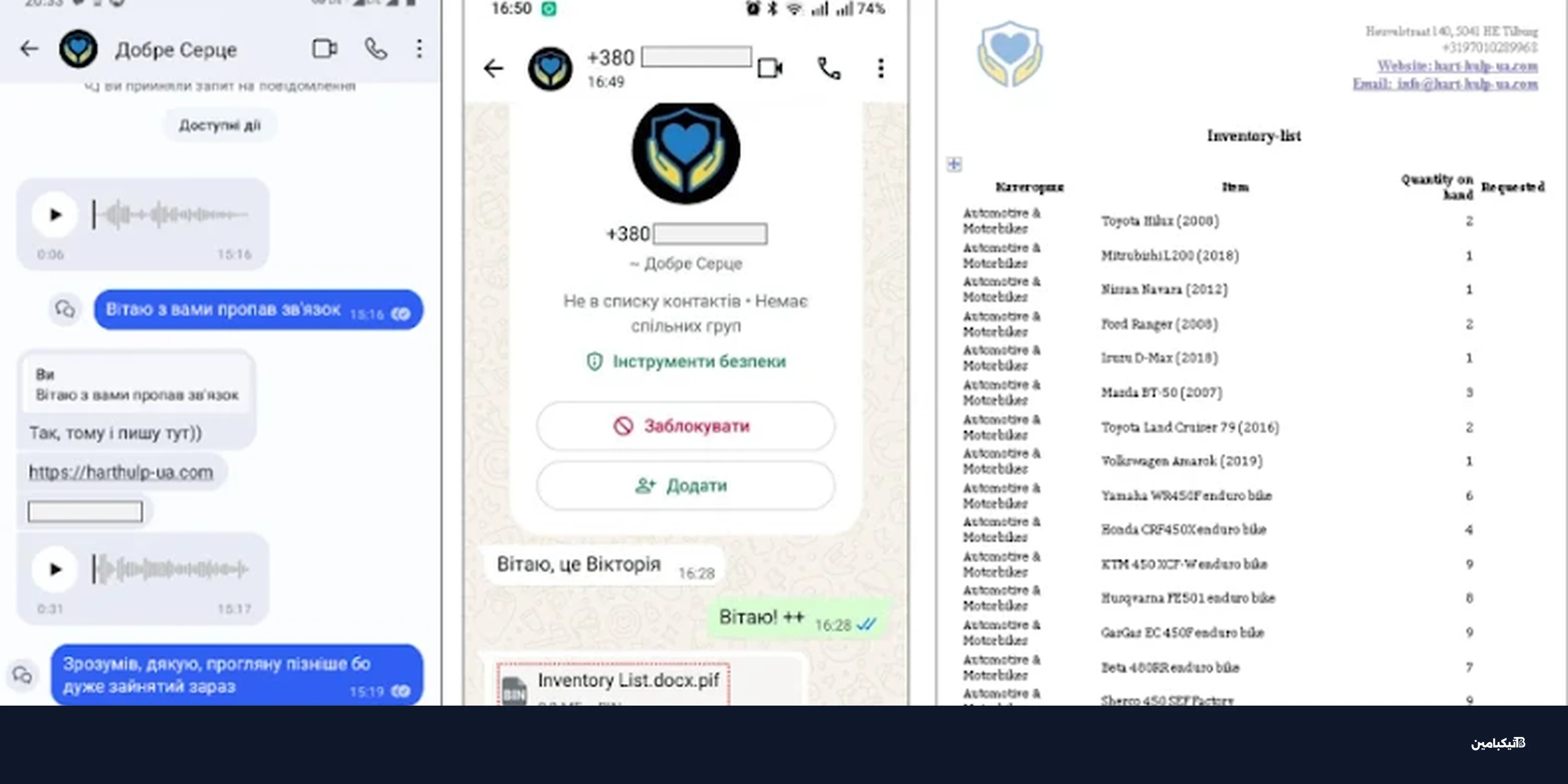

برمجية PLUGGYAPE الخبيثة تضرب واتساب وسيجنال: تفاصيل خطيرة

كشف فريق الاستجابة للطوارئ الحاسوبية في أوكرانيا (CERT-UA) عن موجة جديدة من الهجمات السيبرانية التي استهدفت قوات الدف...

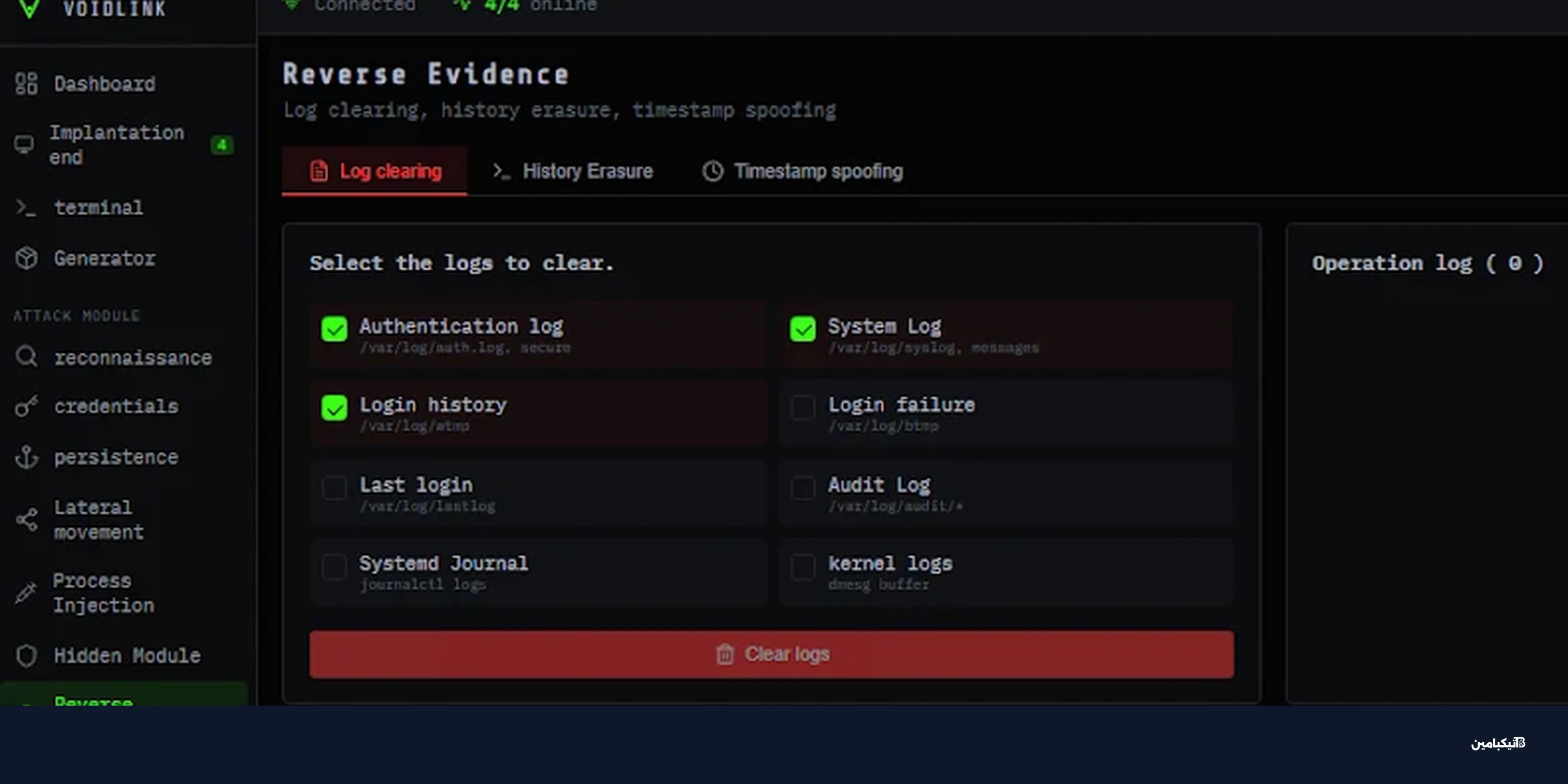

برمجية VoidLink تهدد بيئات لينكس السحابية: إليك التفاصيل

كشف خبراء الأمن عن برمجية خبيثة متطورة تُدعى VoidLink تستهدف أنظمة لينكس في البيئات السحابية والحاويات للوصول السري ط...

برمجية خبيثة جديدة تستهدف Windows بأسلوب متطور

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

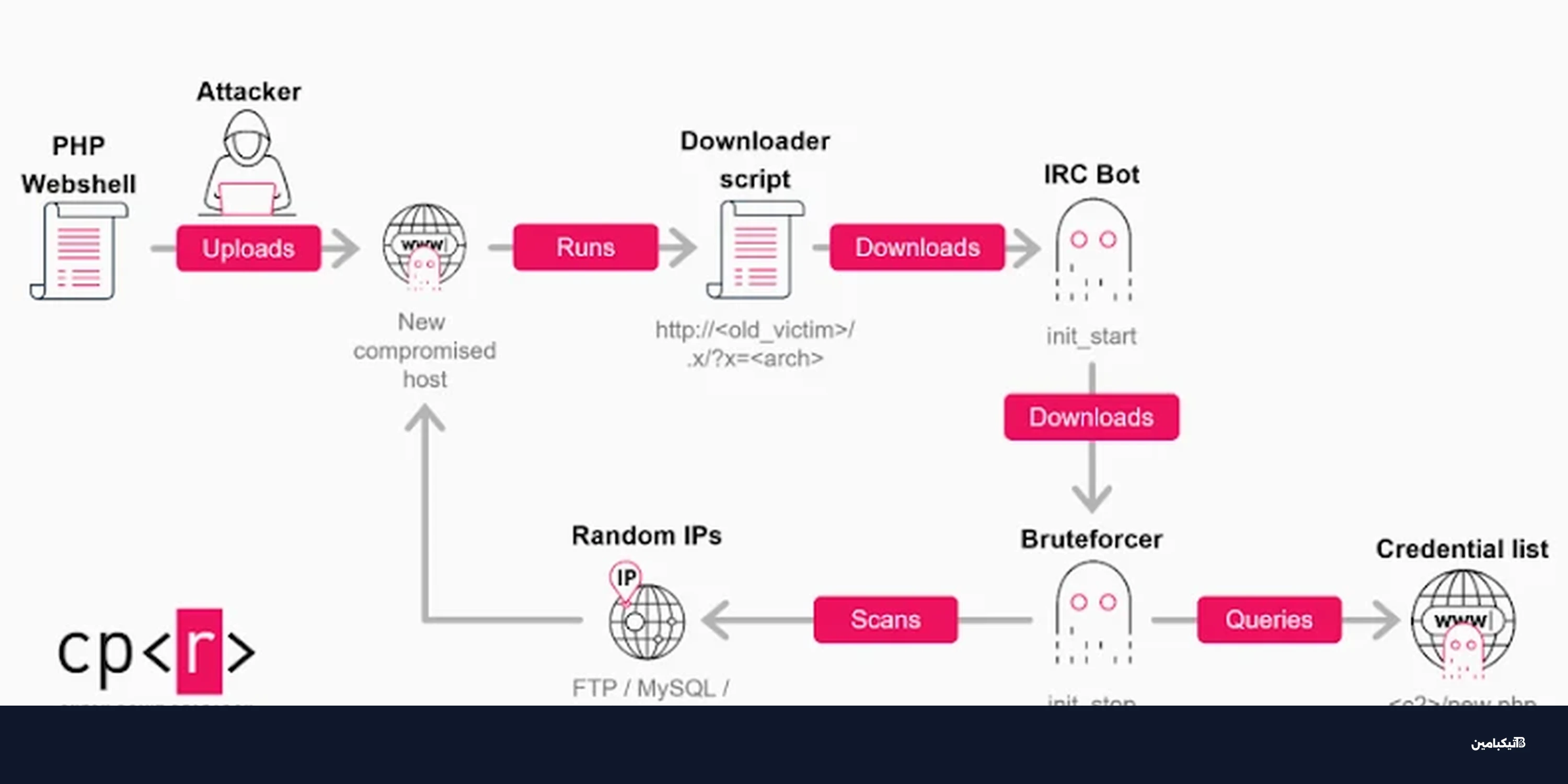

شبكة GoBruteforcer تهدد قواعد بيانات العملات الرقمية

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

هجوم إيراني جديد يستهدف الشرق الأوسط ببرمجية راست

كشفت تقارير أمنية حديثة عن حملة تجسس إلكتروني جديدة تقودها مجموعة MuddyWater الإيرانية، تستهدف قطاعات حيوية في الشرق...

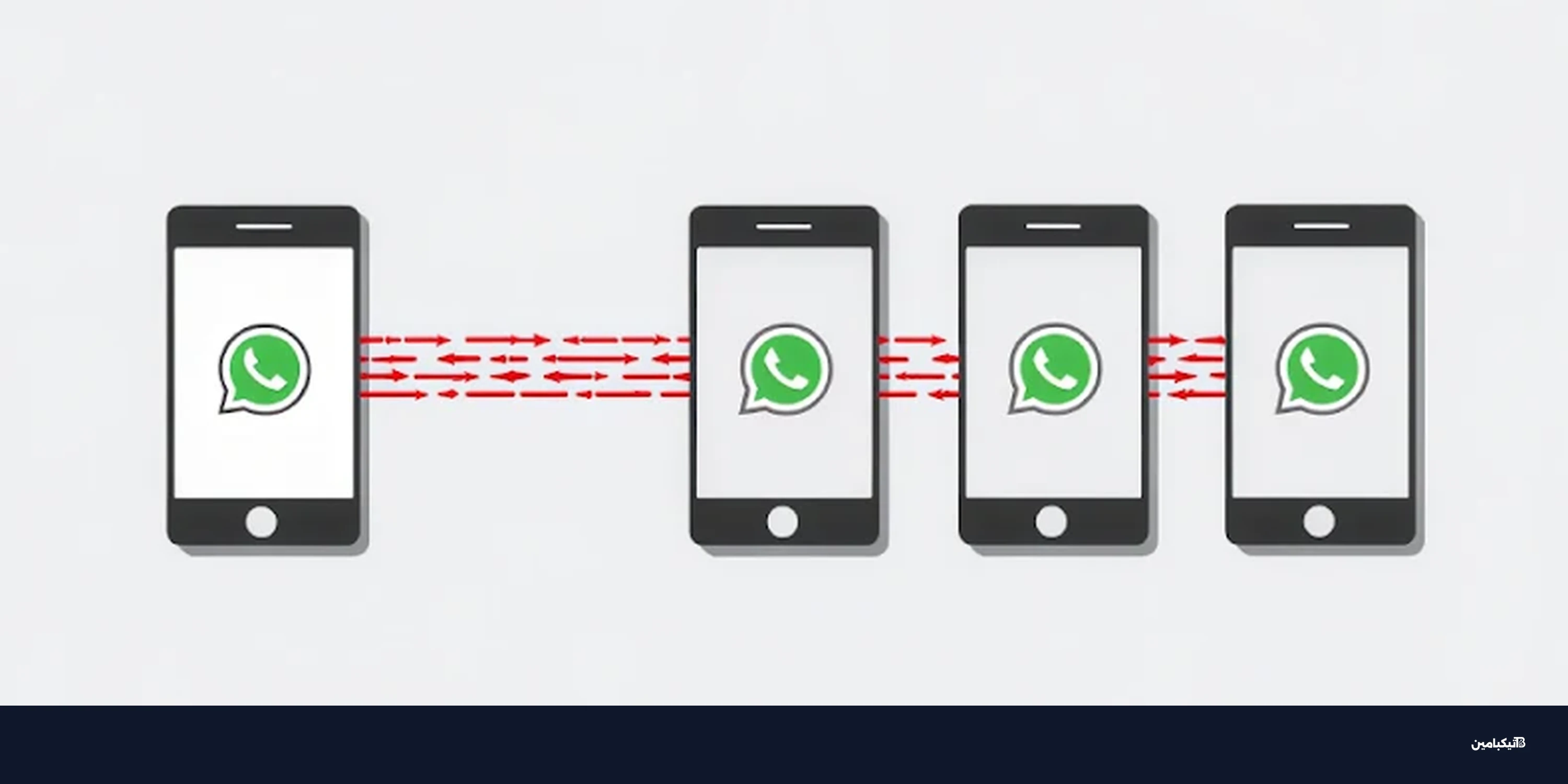

تحذير: دودة واتساب تنشر تروجان بنكي وتراسل جهات اتصالك

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

خطر Black Cat: احتيال SEO يستهدف برامج شائعة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

احذر رسائل بوكينج المزيفة: برمجية خبيثة تسرق بياناتك

كشف خبراء الأمن السيبراني عن حملة احتيال إلكترونية جديدة وخطيرة تستغل اسم منصة بوكينج (Booking.com)...

قراصنة روس يستهدفون الجيش الأوكراني عبر تطبيق فايبر

كشفت تقارير أمنية حديثة عن حملة تجسس مكثفة يشنها قراصنة موالون لروسيا تستهدف الجيش الأوكراني والمؤسسات الحكومية، مستغ...

برمجية Kimwolf تخترق مليوني جهاز أندرويد: هل جهازك في خطر؟

كشف تقرير أمني جديد عن برمجية خبيثة تدعى Kimwolf أصابت أكثر من مليوني جهاز أندرويد حول العالم، مستغل...

مجموعة Transparent Tribe تهاجم الهند ببرمجيات تجسس متطورة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحذير أمني: عودة دودة Shai-Hulud لضرب سجل npm

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

برمجية TONESHELL الخبيثة تهاجم حكومات بأسلوب متطور

كشفت تقارير أمنية حديثة عن حملة تجسس إلكتروني خطيرة تقودها مجموعة القراصنة الصينية المعروفة باسم Mustang Panda، حيث ت...

مجموعة Silver Fox تستهدف الهند ببرمجية ValleyRAT الخبيثة

كشفت تقارير أمنية حديثة عن حملة سيبرانية جديدة تقودها مجموعة Silver Fox، تستهدف المستخدمين في الهند باستخدام حيل مرتب...

ما هو فيروس Infostealer وكيف يحوّل بياناتك إلى غنيمة للهاكرز؟

في السنوات الأخيرة، لم تعد البرمجيات الخبيثة مجرد أدوات لإتلاف الأجهزة، بل تحولت إلى أدوات دقيقة تستهدف سرقة الم...