كشفت تقارير عن حملة تصيد معقدة تستهدف المستخدمين في روسيا باستخدام برمجيات Amnesia RAT الخبيثة وفيروسات الفدية، مما يهدد الأمن الرقمي بشكل كبير.

ما هي تفاصيل حملة التصيد الجديدة في روسيا؟

بدأت مؤخراً رصد موجة جديدة من الهجمات الإلكترونية المنظمة التي تستهدف قطاع الأعمال والمستخدمين الأفراد في روسيا. وتعتمد هذه الحملة على أساليب الهندسة الاجتماعية المتقدمة لخداع الضحايا ودفعهم لتحميل ملفات ضارة.

وفقاً لما تابعه موقع تيكبامين، تبدأ الهجمات بإرسال مستندات تبدو روتينية وذات طابع تجاري، لكنها في الحقيقة مجرد غطاء لنشاط تخريبي يعمل في الخلفية بصمت تام، بينما ينشغل المستخدم بمشاهدة ملفات وهمية.

استخدام الخدمات السحابية لتوزيع البرمجيات

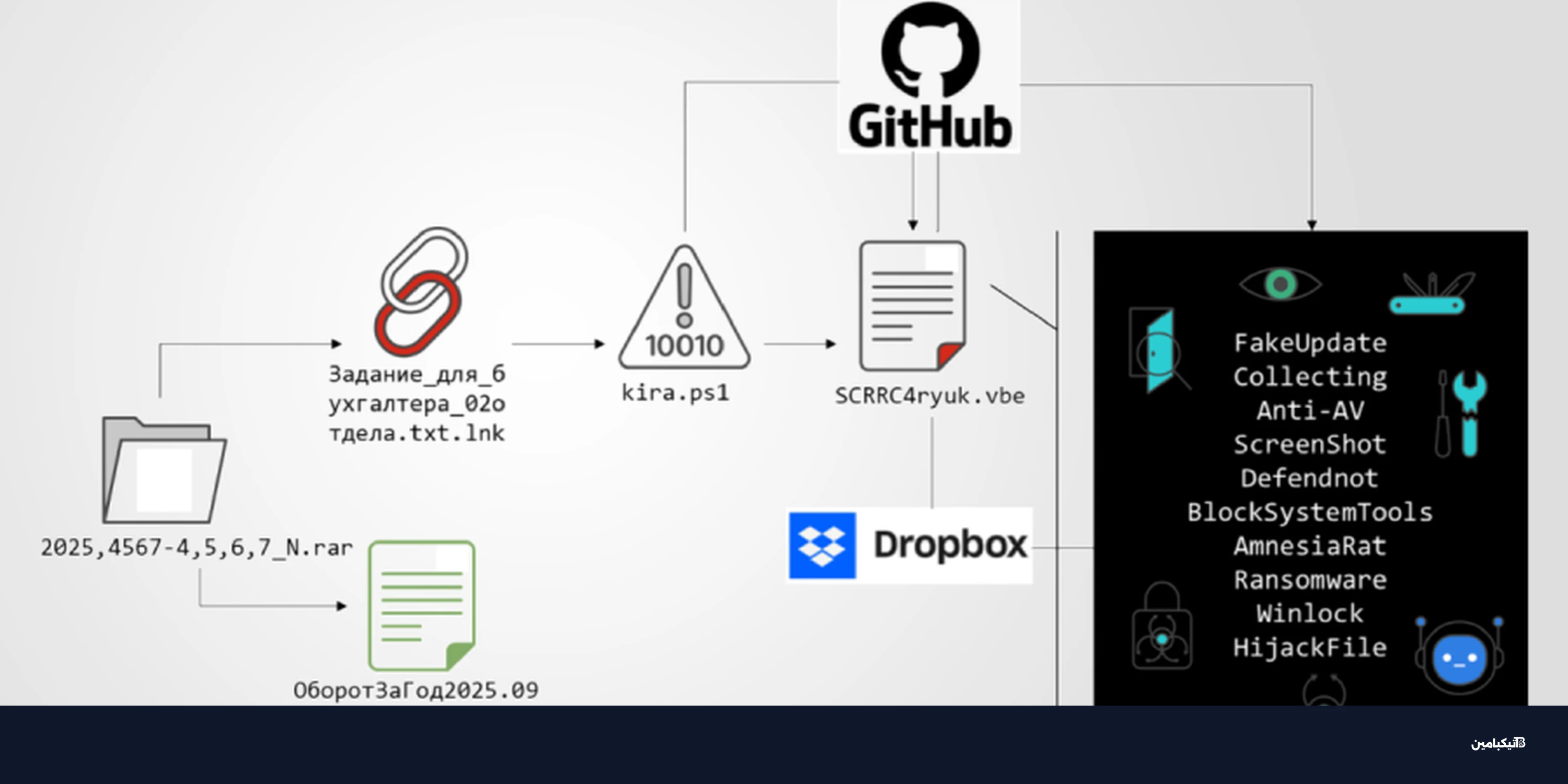

تتميز هذه الحملة بالذكاء في توزيع حمولاتها الضارة، حيث يستخدم المهاجمون منصات عامة موثوقة لتعقيد عمليات التتبع والإغلاق:

- منصة GitHub: تُستخدم لاستضافة وتوزيع النصوص البرمجية (Scripts).

- منصة Dropbox: تُستخدم لتخزين الملفات التنفيذية والبرمجيات الخبيثة الأساسية.

كيف تعمل برمجية Amnesia RAT وفيروس الفدية؟

تعتمد الحملة على توزيع أرشيفات مضغوطة تحتوي على مستندات وهمية وملف اختصار ويندوز (LNK) بأسماء روسية. يستخدم المهاجمون خدعة الامتداد المزدوج (مثل .txt.lnk) لإيهام الضحية بأن الملف نصي وآمن.

بمجرد تشغيل الملف، تبدأ سلسلة من العمليات التقنية المعقدة التي تشمل:

- تشغيل أوامر PowerShell لتحميل نصوص برمجية من مستودعات GitHub.

- إخفاء نافذة وحدة التحكم لضمان عدم ملاحظة المستخدم لأي نشاط غريب.

- توليد مستند نصي وهمي وفتحه تلقائياً للحفاظ على الخدعة.

- إرسال رسالة إلى المهاجم عبر واجهة Telegram Bot API لتأكيد نجاح الاختراق.

ما هي الأدوات التي يستخدمها المهاجمون لتجاوز الحماية؟

يشير خبراء تيكبامين إلى أن الحملة تستخدم أداة متطورة تُسمى "defendnot". تهدف هذه الأداة إلى خداع نظام التشغيل ويندوز وإقناعه بأن هناك برنامج مكافحة فيروسات آخر مثبت بالفعل، مما يؤدي إلى تعطيل Microsoft Defender تلقائياً.

آلية عمل برمجية Amnesia RAT

تعتبر برمجية Amnesia RAT من أدوات الوصول عن بعد التي تمنح المهاجم سيطرة كاملة على الجهاز المصاب، بما في ذلك:

- سرقة البيانات الحساسة وكلمات المرور.

- مراقبة نشاط المستخدم وتسجيل ضربات المفاتيح.

- تشفير الملفات والمطالبة بفدية مالية لاستعادتها.

كيف يمكنك حماية جهازك من هجمات التصيد المعقدة؟

لحماية نفسك من هذه الهجمات المتقدمة، ينصح باتباع الإجراءات الأمنية التالية:

- الحذر من فتح أي ملفات مرفقة في رسائل البريد الإلكتروني غير المتوقعة، حتى لو كانت بأسماء مألوفة.

- تفعيل ميزة إظهار امتدادات الملفات في نظام ويندوز لكشف خدعة الامتداد المزدوج.

- استخدام برامج حماية قوية وتحديثها بشكل دوري، وعدم الاعتماد الكلي على وسيلة حماية واحدة.

- تجنب تحميل الملفات من روابط مشبوهة أو خدمات سحابية غير معروفة المصدر.

في الختام، تظهر هذه الحملة مدى تطور أساليب القراصنة في استخدام الخدمات السحابية المشروعة لإخفاء نشاطهم، مما يتطلب وعياً تقنياً عالياً من المستخدمين لتجنب الوقوع في فخ البرمجيات الخبيثة وفيروسات الفدية.