كشفت تقارير أمنية حديثة عن حملة هجمات سيبرانية واسعة النطاق تقودها مجموعة مرتبطة بكوريا الشمالية، استهدفت أكثر من 3000 عنوان IP عبر التظاهر بإجراء مقابلات عمل وهمية للإيقاع بالضحايا في قطاعات التكنولوجيا الحساسة.

كيف تعمل حملة التجسس الإلكتروني PurpleBravo؟

وفقاً للتحليلات الأمنية التي تابعها فريق تيكبامين، فإن المجموعة المعروفة باسم PurpleBravo (أو Famous Chollima) نشطت بشكل كبير بين أغسطس 2024 وسبتمبر 2025. وتعتمد الحملة، التي أُطلق عليها اسم "Contagious Interview"، على خداع المطورين والباحثين عن عمل في مجالات تقنية متقدمة.

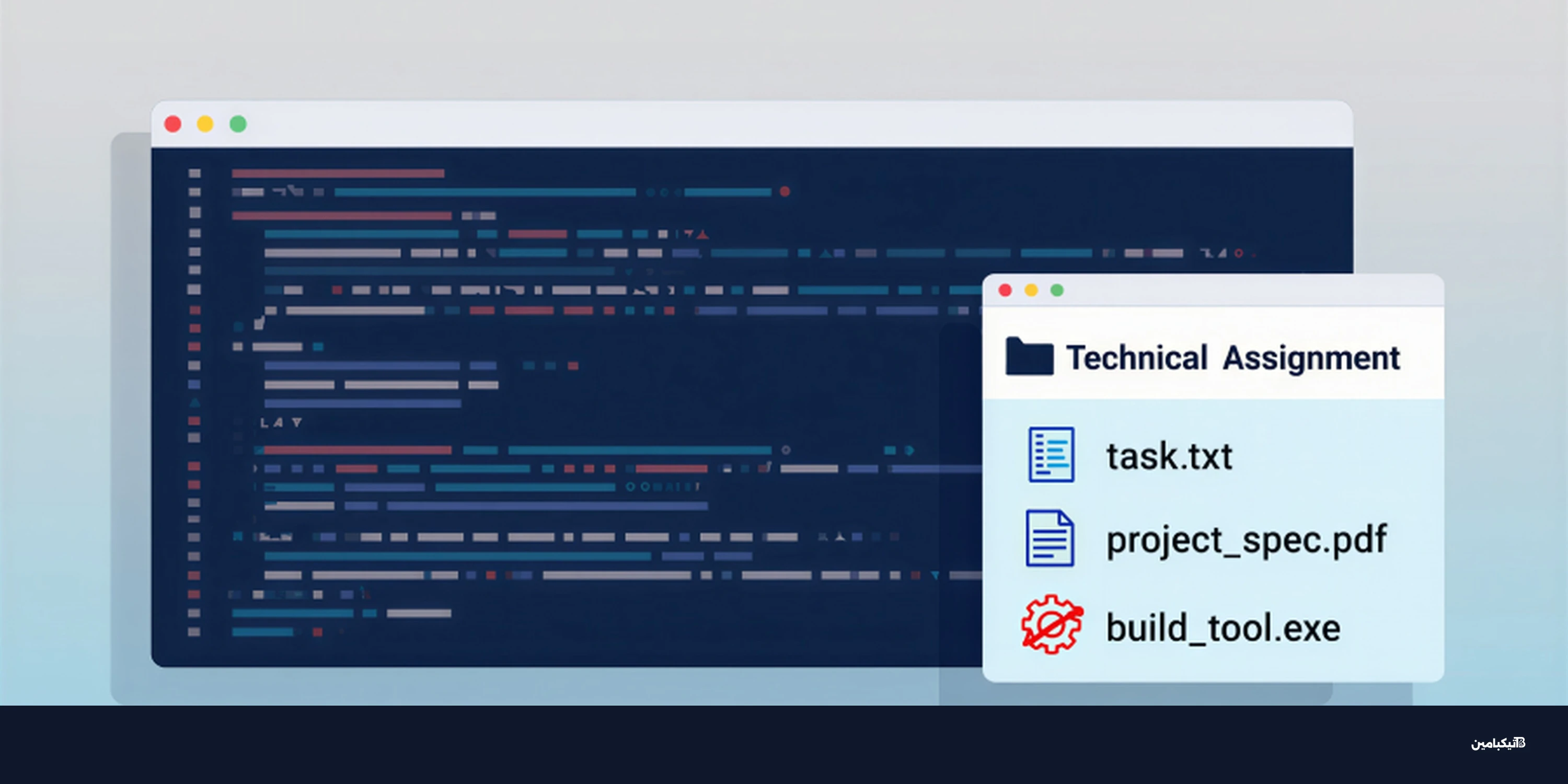

يقوم المهاجمون بإقناع الضحايا بتنزيل وتشغيل برمجيات خبيثة تحت ستار اختبارات برمجية أو مقابلات تقنية، مما يؤدي إلى اختراق أجهزة الشركات التي يعملون بها وتوسيع نطاق الهجوم ليشمل الشبكة التنظيمية بالكامل.

ما هي القطاعات والدول المستهدفة في الهجوم؟

شملت الهجمات حوالي 20 مؤسسة وشركة كبرى، مع تركيز واضح على سرقة المعلومات والعملات المشفرة لتمويل أنشطة النظام. وقد توزعت الأهداف على عدة قطاعات حيوية:

- الذكاء الاصطناعي (AI): سرقة الملكية الفكرية والنماذج الأولية.

- العملات الرقمية: استهداف المحافظ ومنصات التداول.

- الخدمات المالية: اختراق أنظمة الدفع والبنوك.

- تطوير البرمجيات: زرع أبواب خلفية في سلاسل التوريد.

أما جغرافياً، فقد رصدت التقارير ضحايا في دول متعددة تشمل الإمارات العربية المتحدة، الهند، باكستان، فيتنام، بالإضافة إلى دول أوروبية مثل إيطاليا وهولندا وبلجيكا.

كيف يستغل القراصنة منصات LinkedIn و VS Code؟

تطورت أساليب الهجوم لتشمل انتحال صفات موظفي توظيف ومطورين على شبكة LinkedIn، حيث يدعي المهاجمون أنهم يعملون من مدن مثل "أوديسا" الأوكرانية لكسب الثقة. كما تم رصد استغلال خبيث لمشاريع Microsoft VS Code كأداة لنشر البرمجيات الضارة.

الأدوات والبرمجيات المستخدمة في الهجوم

تعتمد المجموعة على أدوات متطورة للسيطرة على الأجهزة وسرقة البيانات، أبرزها:

- BeaverTail: برمجية خبيثة تعتمد على JavaScript لسرقة المعلومات الحساسة من المتصفحات.

- GolangGhost: باب خلفي (Backdoor) مكتوب لغة Go يتيح للمهاجمين التحكم الكامل بالنظام.

- خوادم التحكم (C2): تدار عبر خدمات VPN مثل Astrill لإخفاء المصدر الحقيقي للهجمات القادم من كوريا الشمالية.

وتحذر تيكبامين المستخدمين والشركات من ضرورة التحقق بدقة من هوية المتصلين في مقابلات العمل عن بُعد، وتجنب تشغيل أي ملفات برمجية غير موثوقة مرسلة عبر منصات التوظيف أو مستودعات GitHub المشبوهة.