أمن المعلومات

اختراق تحديثات Notepad++ يهدد المستخدمين ببرمجيات خبيثة

كشف مطور البرنامج الشهير Notepad++ عن تعرض آلية التحديث الرسمية للبرنامج للاختراق من قبل مهاجمين مدع...

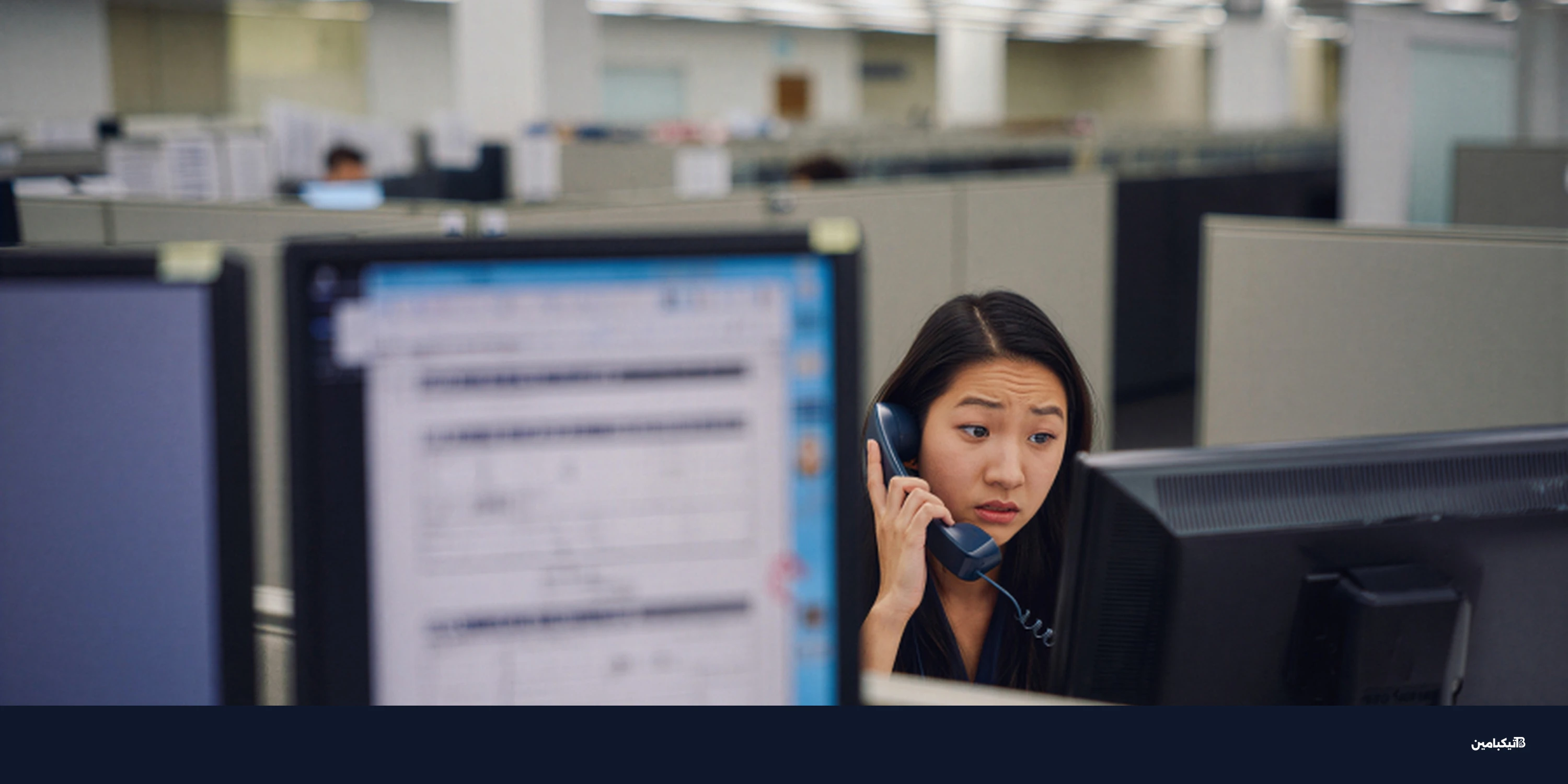

قراصنة ShinyHunters يستخدمون التصيد الصوتي لسرقة MFA

كشفت شركة مانديانت المملوكة لشركة جوجل عن موجة جديدة وخطيرة من الهجمات الإلكترونية تقودها مجموعة Shi...

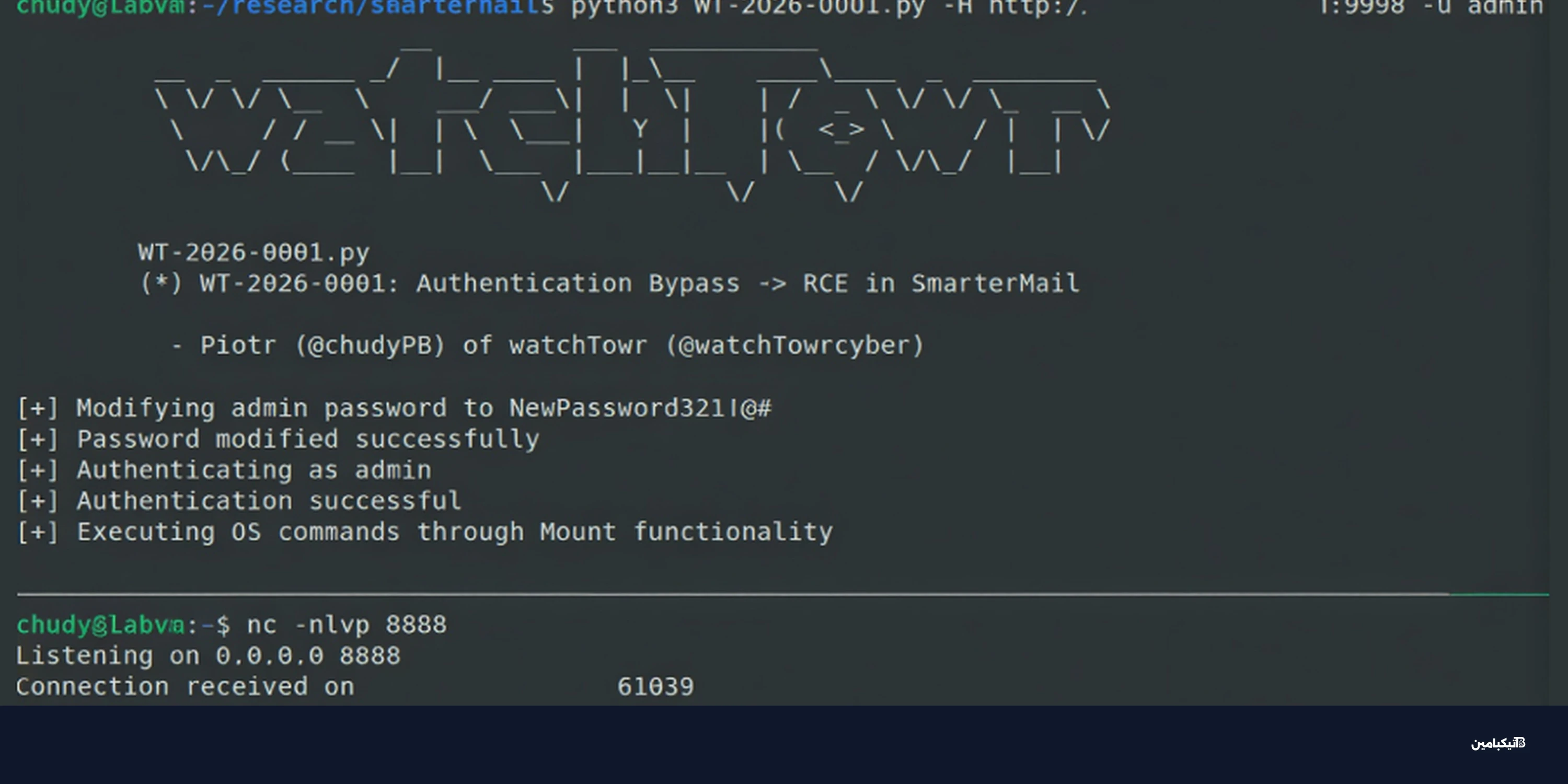

تحديث عاجل: ثغرة خطيرة في سمارتر ميل تسمح بالتحكم عن بعد

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

إضافة Moltbot مزيفة في VS Code تنشر برمجيات خبيثة

حذر خبراء الأمن السيبراني المطورين من وجود إضافة خبيثة جديدة في متجر مايكروسوفت في إس كود (VS Code) تنتحل صفة مساعد ا...

ثغرة حرجة في مكتبة vm2 تهدد تطبيقات Node.js

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

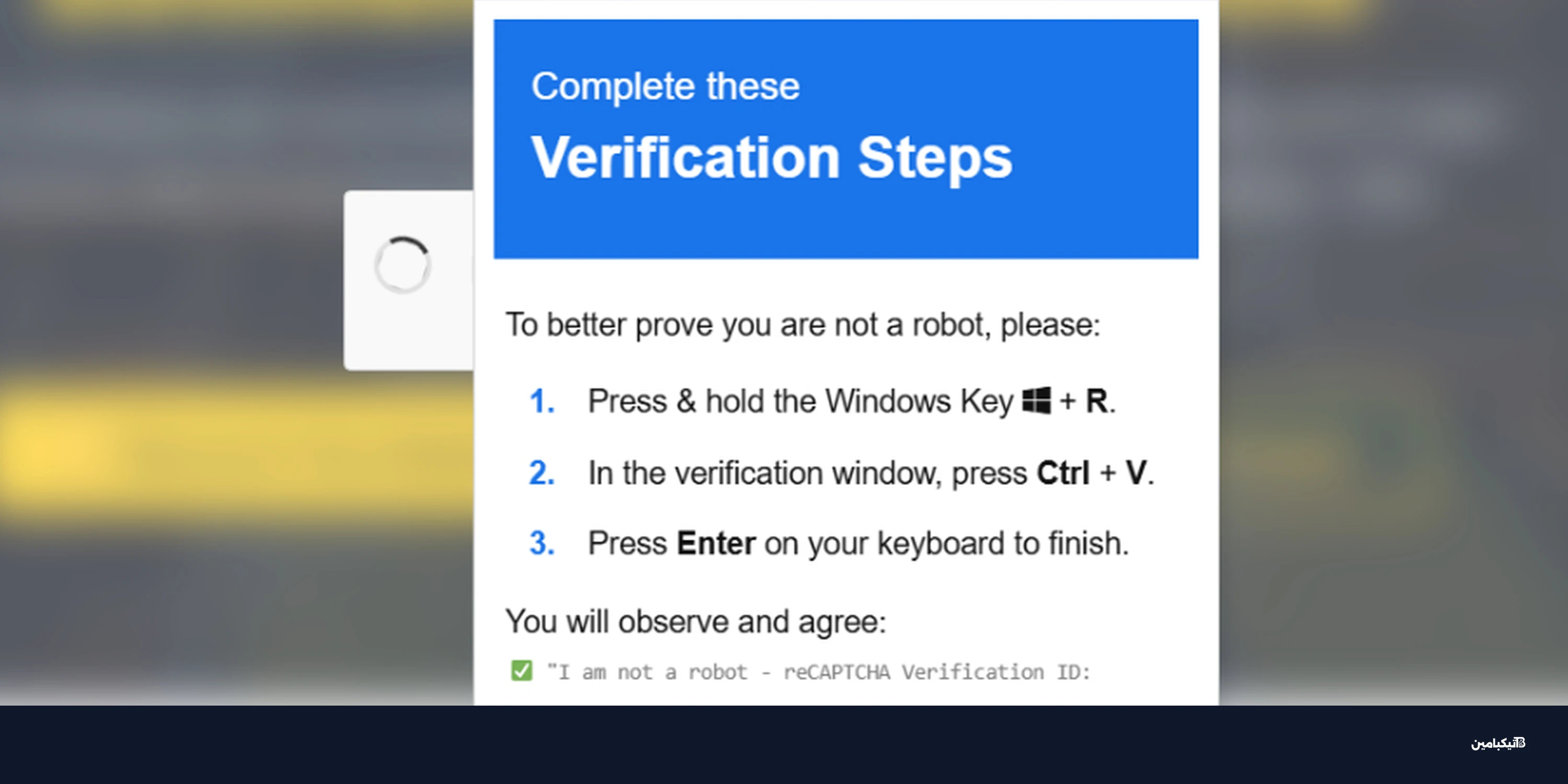

كابتشا مزيفة تستغل أدوات مايكروسوفت لنشر البرمجيات الخبيثة

كشف خبراء الأمن السيبراني عن حملة إلكترونية جديدة ومعقدة تدمج بين هجمات "كابتشا" (CAPTCHA) المزيفة وسكريبتات...

كشف حملات تجسس سيبرانية باكستانية تستهدف مؤسسات هندية

تعرضت مؤسسات حكومية هندية لسلسلة من الهجمات السيبرانية المنظمة، تم تنفيذها عبر حملتين رئيسيتين باستخدام تقنيات تجسس م...

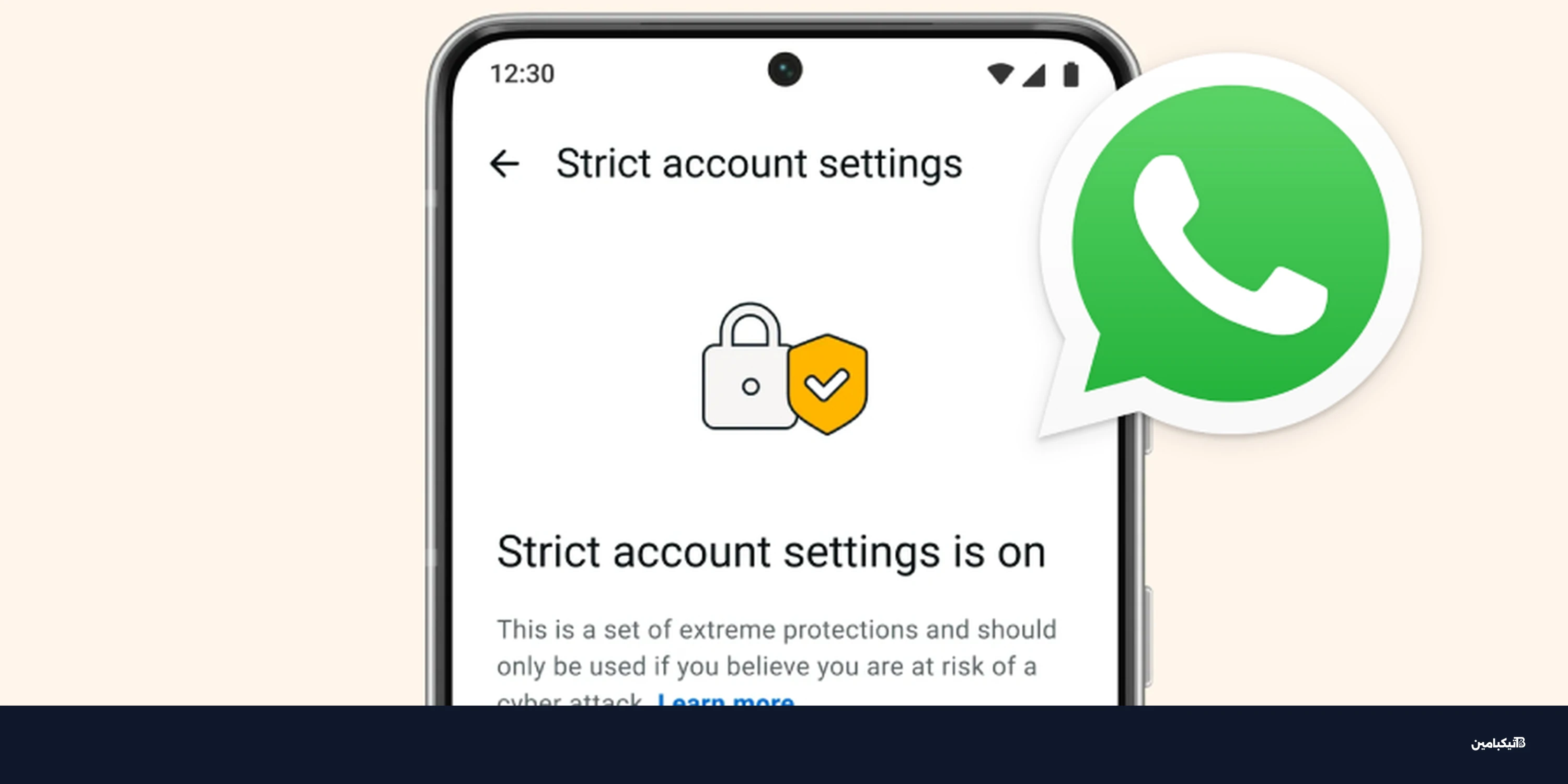

واتساب يطلق وضع حماية صارم ضد التجسس

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

ثغرة Cellbreak في Grist: خطر تنفيذ الأكواد عن بعد

كشف باحثون أمنيون عن ثغرة خطيرة في منصة Grist-Core تسمح للمهاجمين بتنفيذ أوامر برمجية عن بعد عبر صيغ الجداول، مما يهد...

إضافات VS Code خبيثة تسرق الأكواد من 1.5 مليون مطور

كشف باحثون في مجال الأمن السيبراني عن وجود إضافات خبيثة داخل متجر Microsoft Visual Studio Code (VS Code) تدعي تقديم خ...

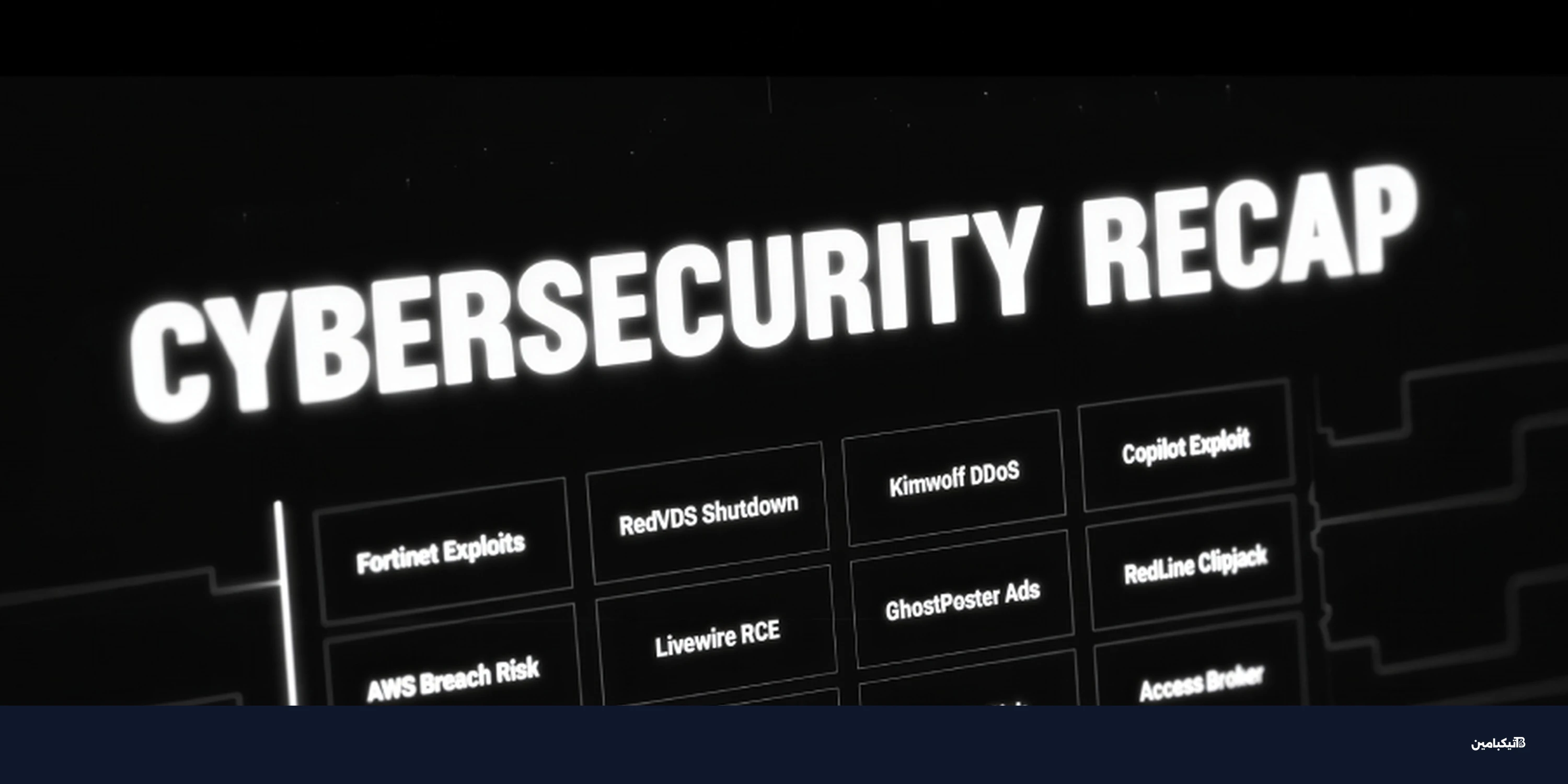

تحذير: ثغرات فورتينت تتجاوز التحديثات وأخطر تهديدات الأسبوع

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحليل فيديو يفند رواية الأمن الأمريكي حول مقتل بريتي

كشفت تحليلات تقنية حديثة للفيديو تناقضاً صارخاً في الرواية الرسمية لوزارة الأمن الداخلي الأمريكي (DHS) حول مقتل أليكس...

فيروس أوزيريس الجديد: برمجية خبيثة تضرب الشركات بذكاء

كشف باحثو الأمن السيبراني عن تفاصيل عائلة جديدة من برمجيات الفدية تُدعى أوزيريس (Osiris)، استهدفت مش...

ثغرة خطيرة في GNU Telnet تمنح المهاجمين صلاحيات الروت

تم الكشف مؤخراً عن ثغرة أمنية حرجة للغاية في خدمة GNU InetUtils telnet daemon (telnetd) ظلت غير مكتشفة لمدة 11 عاماً،...

تأمين جوجل وورك سبيس: كيفية سد الثغرات وحماية البيانات

تواجه فرق الأمن في الشركات سريعة النمو تحدياً مزدوجاً يتمثل في حماية الأعمال دون إبطاء وتيرتها، حيث يرث الكثيرون بنية...

ثغرة خطيرة في SmarterMail يتم استغلالها بعد التحديث بيومين

رصد خبراء الأمن السيبراني هجمات نشطة تستهدف ثغرة أمنية حرجة في برنامج البريد الإلكتروني SmarterMail،...

سيسكو تعالج ثغرة Zero-Day خطيرة في أنظمة Webex وUnified CM

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

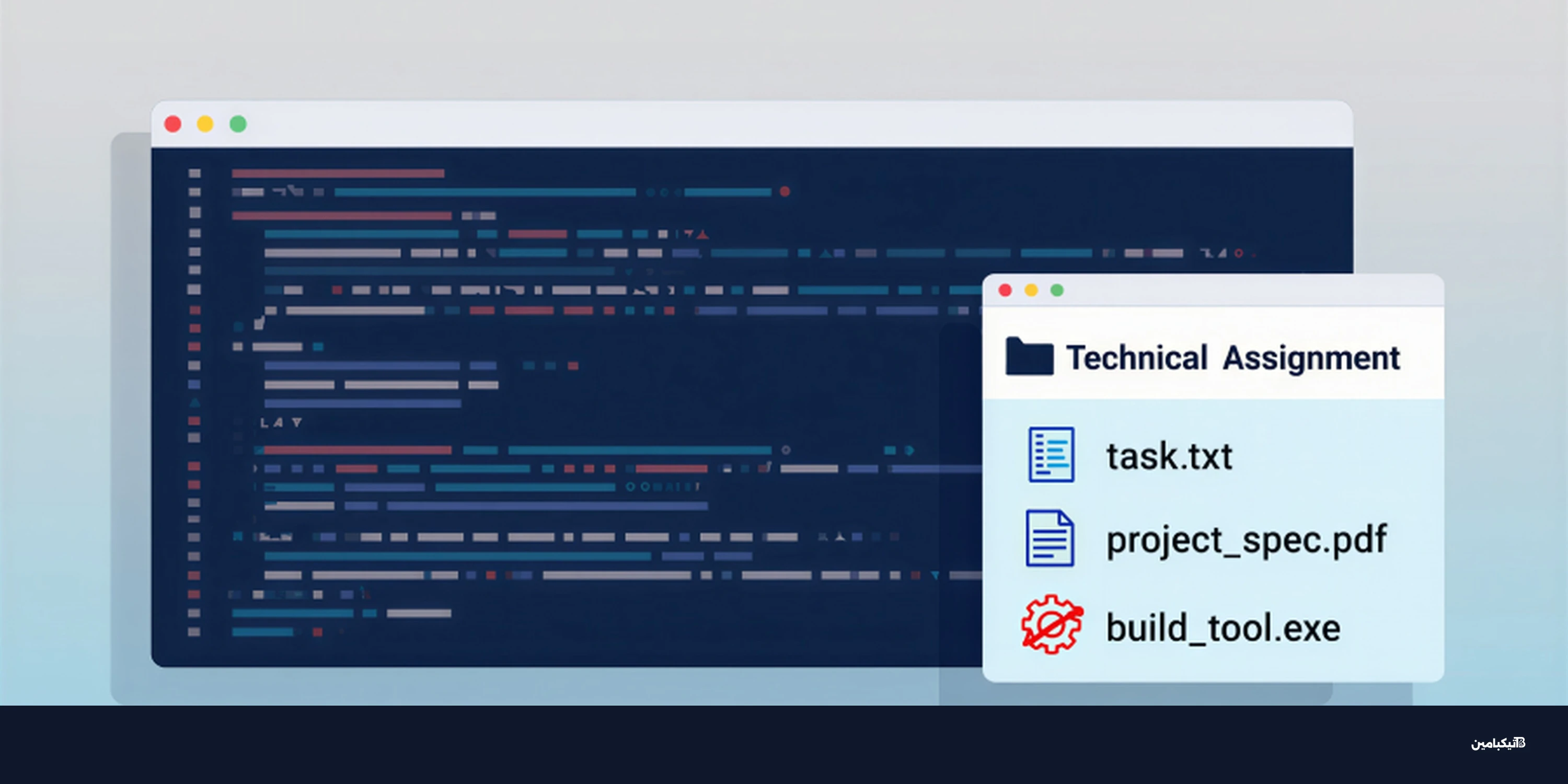

حملة تجسس كورية تستهدف شركات تقنية عبر مقابلات توظيف مزيفة

كشفت تقارير أمنية حديثة عن حملة هجمات سيبرانية واسعة النطاق تقودها مجموعة مرتبطة بكوريا الشمالية، اس...

سرقة أسرار آبل في هجوم سيبراني ضخم على لوكس شير

تعرضت شركة لوكس شير (Luxshare)، أحد أبرز موردي شركة آبل في الصين، لهجوم سيبراني واسع النطاق أدى إلى سرقة أكثر من 1 تي...

تحديثات أمنية طارئة من زوم وجيتلاب لسد ثغرات خطيرة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

كيف ينقذ الذكاء الاصطناعي شركات الأمن السيبراني في 2026؟

يواجه مقدمو خدمات الأمن المدار (MSSPs) تحديات هائلة وغير مسبوقة مع حلول عام 2026، حيث أدى نقص المحللين الأمنيين وتزاي...

تحذير عاجل لمستخدمي لاست باس من رسائل صيانة مزيفة

أصدرت خدمة إدارة كلمات المرور "لاست باس" تحذيراً أمنياً عاجلاً للمستخدمين بشأن حملة تصيد جديدة نشطة تنتحل صفة الشركة...

احذر: مشاريع فيسوال ستوديو خبيثة تستهدف المطورين

رصد باحثون أمنيون حملة تجسس إلكتروني متطورة تقودها مجموعات قرصنة مرتبطة بكوريا الشمالية، تستهدف المطورين والمهندسين ا...

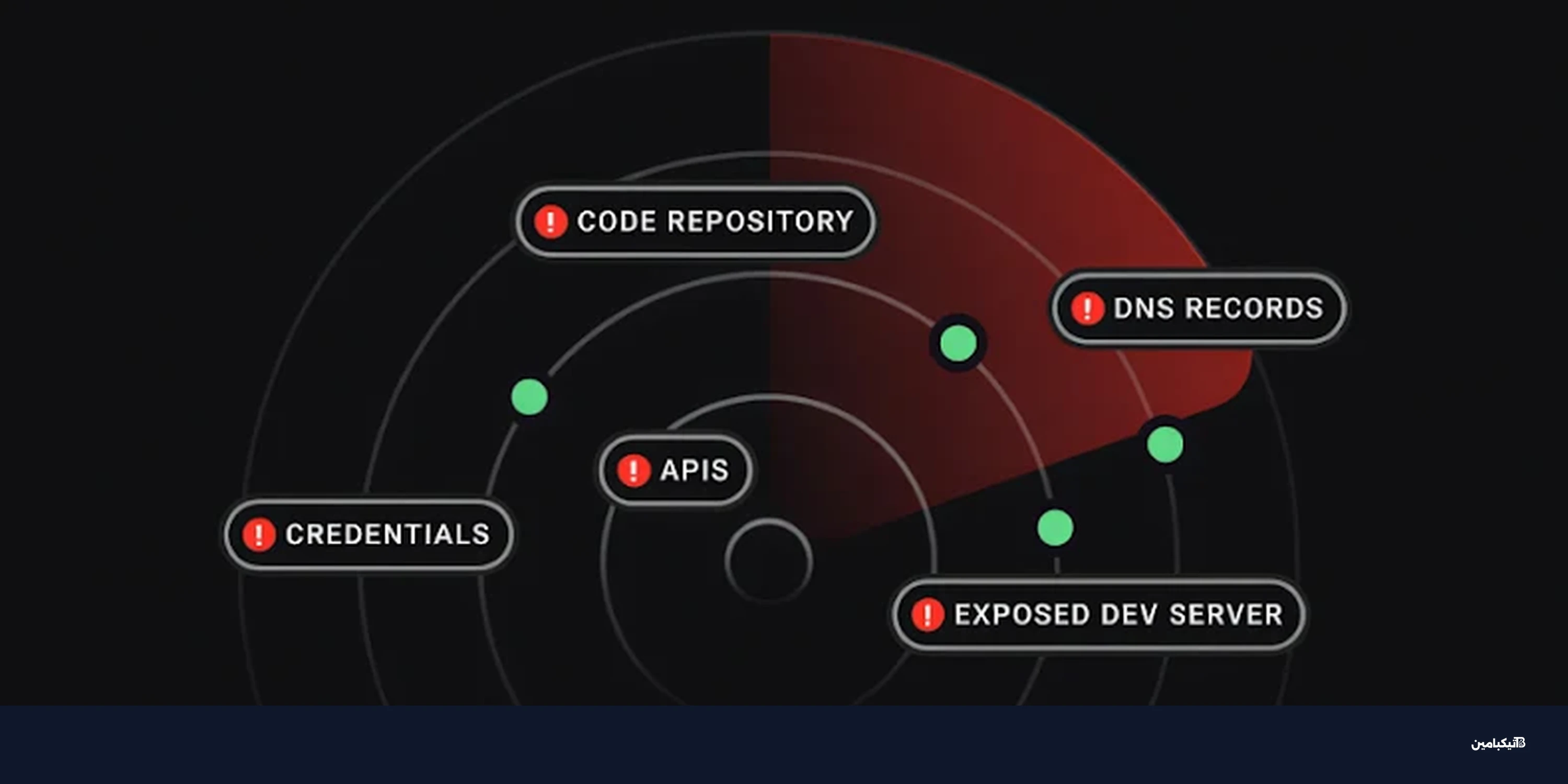

الحسابات اليتيمة: ثغرة أمنية خفية تهدد الشركات

مع توسع المؤسسات وتطورها الرقمي، يتغير الموظفون والأنظمة باستمرار، لكن حساباتهم الرقمية غالباً ما تظل نشطة ومنسية. هذ...

اختراق عبر رسائل لينكد إن ينشر برمجيات خبيثة خطيرة

كشف باحثو الأمن الرقمي عن حملة تصيد جديدة وخطيرة تستهدف مستخدمي منصة التواصل المهني لينكد إن، حيث يس...

كشف الأسرار في جافا سكريبت: لماذا تفشل أدوات الفحص؟

لا تزال مفاتيح API المسربة تمثل تهديداً أمنياً كبيراً، وعلى الرغم من تطور أدوات الحماية، إلا أن الثغرات لا تزال تظهر...

ثغرة جوجل جيمناي: اختراق بيانات التقويم عبر دعوة وهمية

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

ثغرة StackWarp تضرب معالجات AMD وتكسر حماية التشفير

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

توقف خدمات السحاب وDevOps: التكلفة الخفية على الشركات

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحذير أمني: ثغرة فورتينيت حرجة وهجمات سيبرانية جديدة

يشهد العالم الرقمي تصاعداً مستمراً في وتيرة التهديدات السيبرانية، حيث أصبح الخط الفاصل بين التحديثات البرمجية الروتين...

ثغرة في برمجية StealC تفضح عمليات القراصنة وتكشف هويتهم

كشف خبراء الأمن السيبراني عن ثغرة خطيرة من نوع XSS في لوحة تحكم برمجية StealC الخبيثة، تمكن الباحثين من التجسس على ال...

برمجية GootLoader تخدع الحماية بـ 1000 ملف ZIP مدمج

كشفت أحدث التقارير الأمنية عن تطور مقلق في برمجية GootLoader الخبيثة، حيث بدأت تعتمد تقنية معقدة لدم...

تحذير: إضافات خبيثة في جوجل كروم تسرق حسابات العمل

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

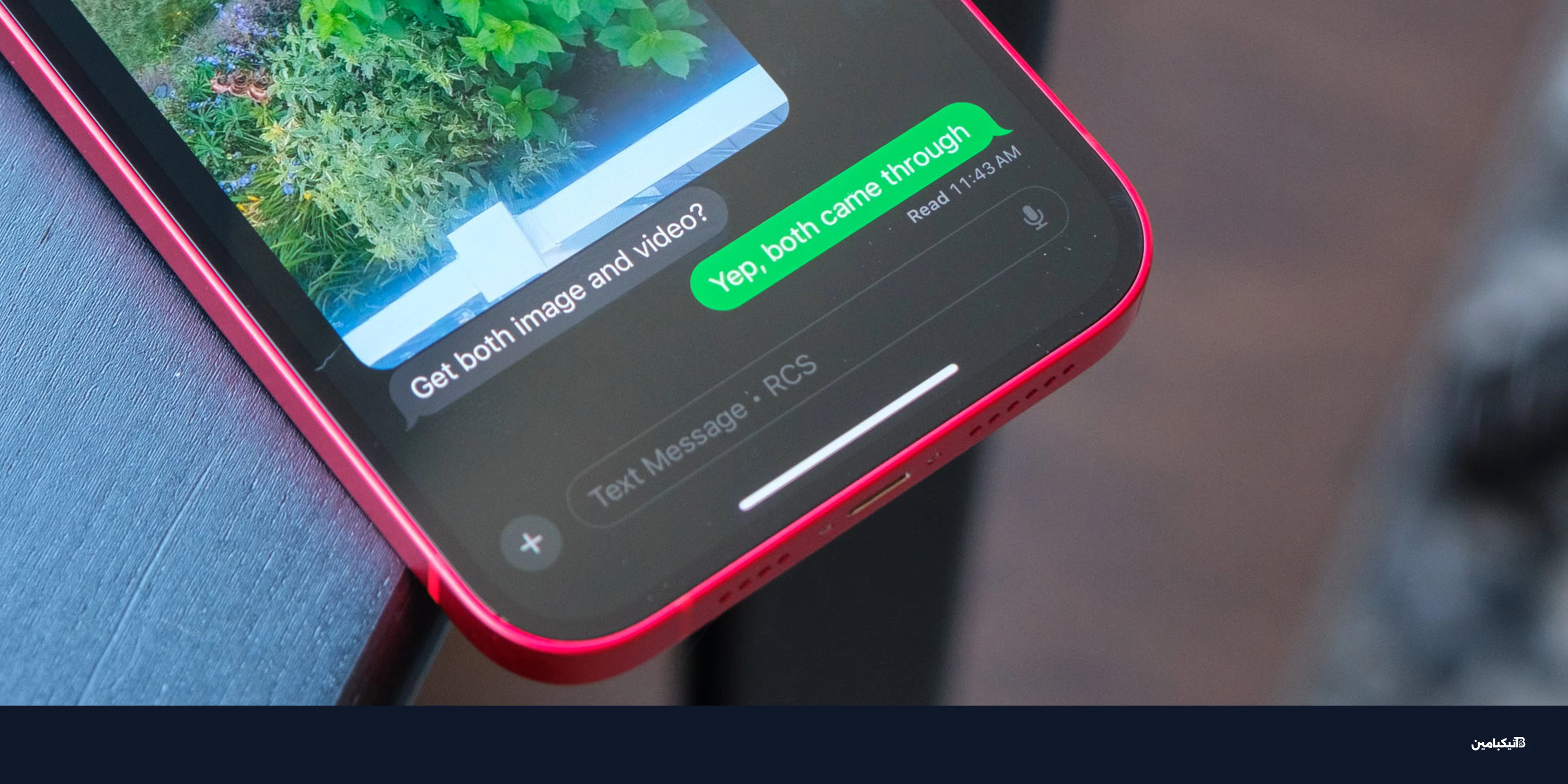

آبل تقترب من تشفير رسائل RCS بين آيفون وأندرويد

يبدو أن الفجوة الأمنية بين مستخدمي آيفون وأندرويد في طريقها للزوال أخيراً. تشير أحد...

ثغرة WhisperPair تهدد سماعات سوني وجوجل بالتجسس

كشف باحثون أمنيون عن ثغرة خطيرة في بروتوكول Fast Pair المستخدم في العديد من سماعات البلوتوث، مما يسمح للمهاجمين بتتبع...

ثغرة في بالو ألتو تعطل الجدران النارية دون تسجيل

أطلقت شركة بالو ألتو نتوركس تحذيراً عاجلاً وتحديثات أمنية لمعالجة ثغرة خطيرة في بوابة GlobalProtect، تسمح للمهاجمين ب...

دراسة: 64% من تطبيقات الطرف الثالث تصل لبيانات حساسة دون مبرر

كشفت أبحاث أمنية جديدة لعام 2026 عن فجوة حرجة في مجال الأمن الرقمي، حيث تبين أن 64% من تطبيقات الطرف الثالث تصل إلى ب...

تحذير: إضافة كروم خبيثة تسرق أموال مستخدمي منصة MEXC

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحذير: برمجيات خبيثة تسرق بطاقات الائتمان من المتاجر

كشف باحثون في مجال الأمن السيبراني عن حملة اختراق واسعة النطاق تستهدف سرقة بيانات بطاقات الائتمان من صفحات الدفع الإل...

فيرايزون تمدد فترة قفل الهواتف بقرار رسمي من FCC

أصدرت لجنة الاتصالات الفيدرالية (FCC) قراراً رسمياً يسمح لشركة فيرايزون بتغيير سياستها القديمة الخاص...

احذر: نظارات ميتا الذكية تُستخدم لسرقة بيانات هاتفك

تتطور أساليب الاحتيال الرقمي باستمرار، حيث كشف تقرير جديد عن حيلة ذكية وخطيرة يستخدمها القراصنة لسرقة بيانات الهواتف...

ثغرة خطيرة في منصة n8n للذكاء الاصطناعي

كشفت الأبحاث الأمنية هذا الأسبوع عن ثغرة حرجة في منصة n8n لأتمتة سير العمل، مما يظهر كيف يمكن للأدوات المساعدة أن تتح...

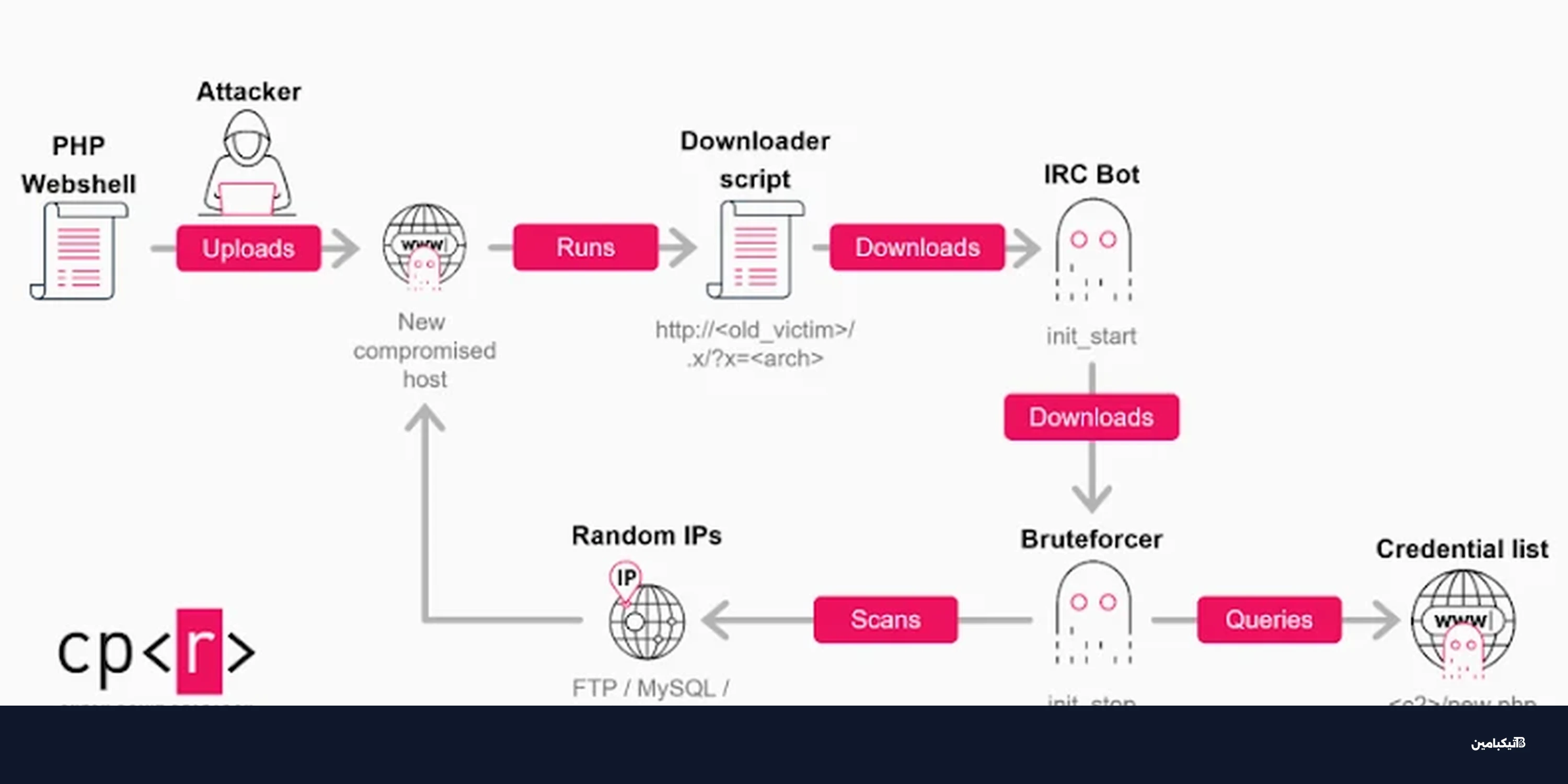

شبكة GoBruteforcer تهدد قواعد بيانات العملات الرقمية

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

إنستغرام يتعرض لمحاولة اختراق: ماذا حدث لملايين الحسابات؟

في تطور مثير للقلق، تلقى ملايين مستخدمي إنستغرام حول العالم رسائل بريد إلكتروني غير متوقعة تطلب منهم إعادة تعيين كلما...

وكالة الأمن السيبراني CISA تغلق 10 توجيهات طوارئ

أعلنت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) رسمياً عن إغلاق 10 توجيهات طوارئ للأمن السيبراني كان...

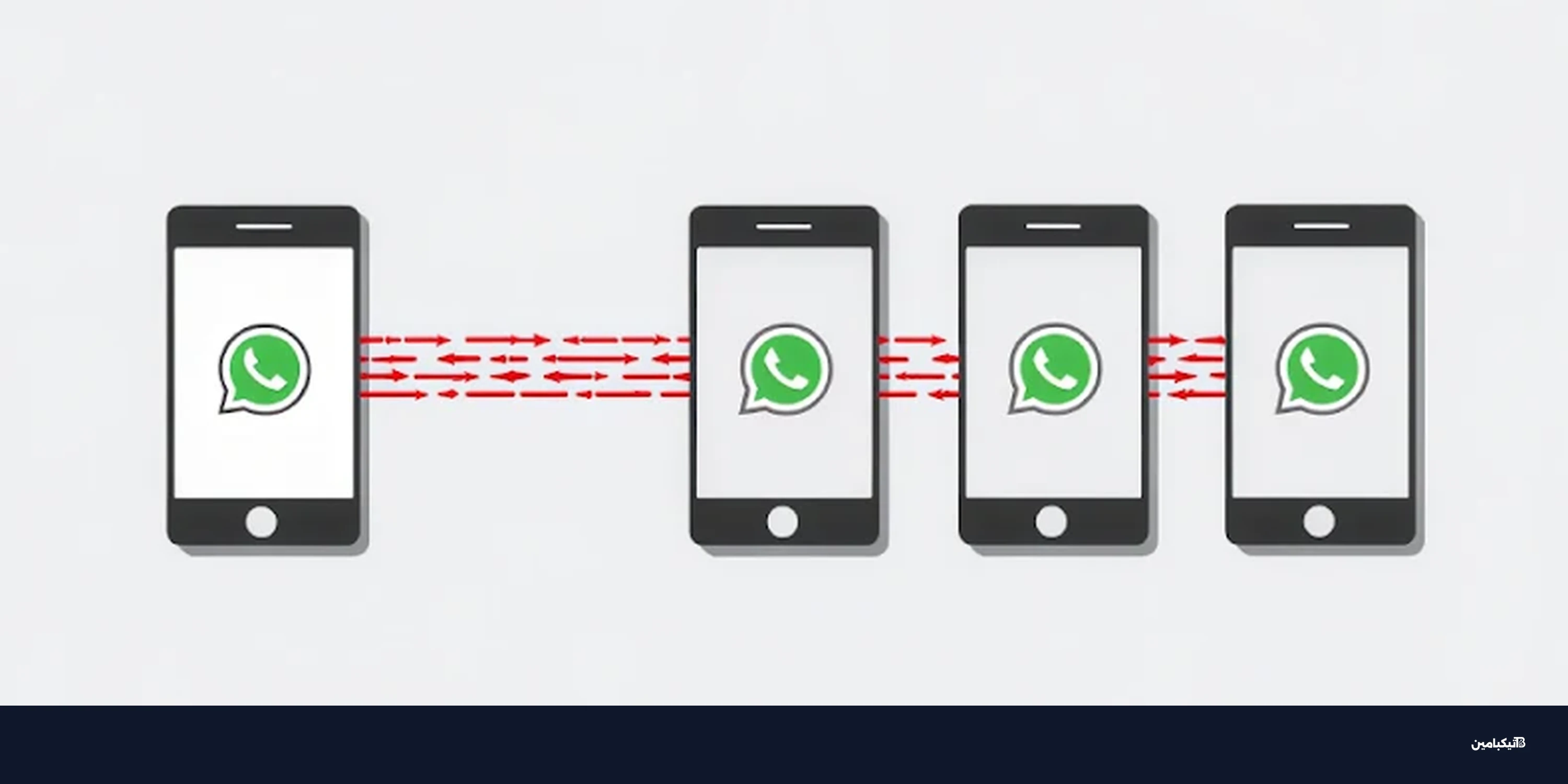

تحذير: دودة واتساب تنشر تروجان بنكي وتراسل جهات اتصالك

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

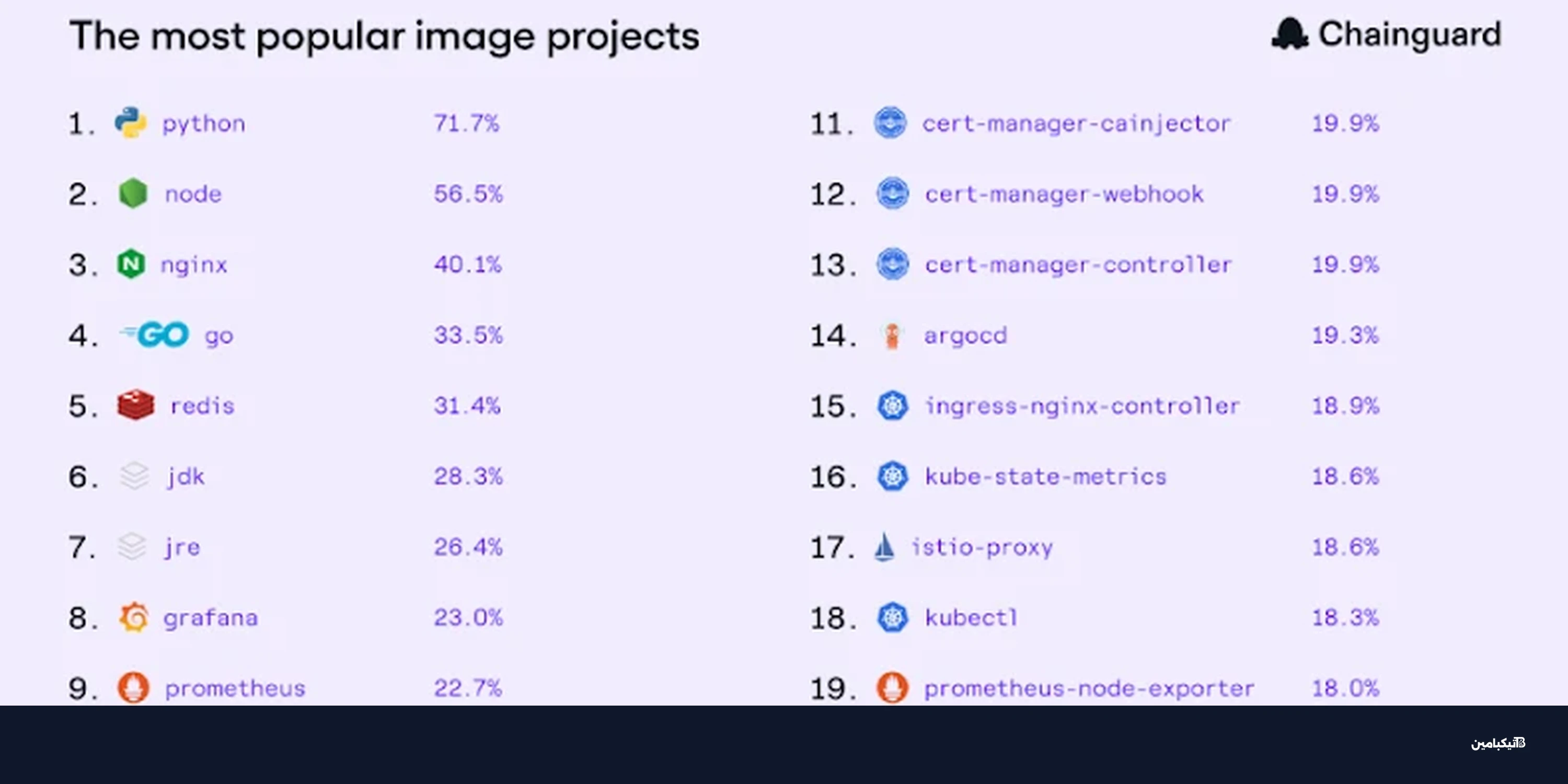

هيمنة بايثون: تقرير يكشف واقع البرمجيات مفتوحة المصدر

يكشف تقرير جديد عن واقع استهلاك المؤسسات للبرمجيات مفتوحة المصدر، مسلطاً الضوء على المخاطر التشغيلية والثغرات الأمنية...

تحذير أمني: برمجية NodeCordRAT تسرق محافظ البيتكوين

اكتشف باحثو الأمن السيبراني مؤخراً ثلاثة حزم برمجية خبيثة على منصة npm مصممة لنشر برمجية ضارة جديدة...

تحذير من ثغرات نشطة في مايكروسوفت أوفيس وHPE OneView

أصدرت وكالة الأمن السيبراني والبنية التحتية الأمريكية (CISA) تحذيراً عاجلاً بشأن ثغرات أمنية جديدة تؤثر بشكل مباشر عل...

خطر Black Cat: احتيال SEO يستهدف برامج شائعة

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

مايكروسوفت تحذر من ثغرة تسمح بالتصيد الداخلي

<img src="data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAAEAAAABCAQAAAC1HAwCAAAAC0lEQVR42mP8Xw8AAoMBgDTD2qgAAAAASUVORK5C...

تحديث عاجل من فييم يغلق ثغرة RCE خطيرة بمؤشر 9.0

أطلقت شركة "فييم" تحديثات أمنية عاجلة لمعالجة ثغرات حرجة في برنامجها الشهير Backup & Replication، تتضمن ثغرة خطيرة قد...

ثغرة حرجة في منصة n8n تهدد الخوادم: حدث فوراً

كشف خبراء الأمن السيبراني عن ثغرة أمنية حرجة في منصة الأتمتة مفتوحة المصدر n8n، تم تصنيفها بدرجة خطو...

قراصنة روس يستهدفون الجيش الأوكراني عبر تطبيق فايبر

كشفت تقارير أمنية حديثة عن حملة تجسس مكثفة يشنها قراصنة موالون لروسيا تستهدف الجيش الأوكراني والمؤسسات الحكومية، مستغ...

برمجية Kimwolf تخترق مليوني جهاز أندرويد: هل جهازك في خطر؟

كشف تقرير أمني جديد عن برمجية خبيثة تدعى Kimwolf أصابت أكثر من مليوني جهاز أندرويد حول العالم، مستغل...

إدارة سطح الهجوم: لماذا تفشل الشركات في قياس العائد؟

تعد أدوات إدارة سطح الهجوم (ASM) بتقليل المخاطر الأمنية، لكنها غالباً ما تقدم المزيد من المعلومات فقط دون تحسين حقيقي...

IBM تحذر من ثغرة خطيرة في API Connect تسمح بالاختراق

كشفت شركة IBM عن ثغرة أمنية خطيرة في منصة API Connect قد تسمح للمهاجمين بتجاوز آليات المصادقة والوصول غير المصرح به إ...

ثغرات أدوات الأمن: الخطر الخفي في تطبيقاتك

في عالم الأمن السيبراني المتسارع، تركز المؤسسات عادةً على اكتشاف الثغرات في الكود البرمجي، متجاهلةً خطراً أكبر يكمن ف...

اختراق أدوات الأمان: الخطر الخفي الذي يهدد تطبيقاتك

في عالم الأمن السيبراني المتسارع، غالباً ما نركز على حماية التطبيقات من الهجمات الخارجية، لكن ماذا لو كان الخطر يكمن...

2025: عام الفوضى التقنية في الحكومة الأمريكية

شهد عام 2025 سلسلة غير مسبوقة من التخبطات التقنية والسياسية التي هزت أركان الحكومة الفيدرالية، بدءاً من ملف تيك توك ا...

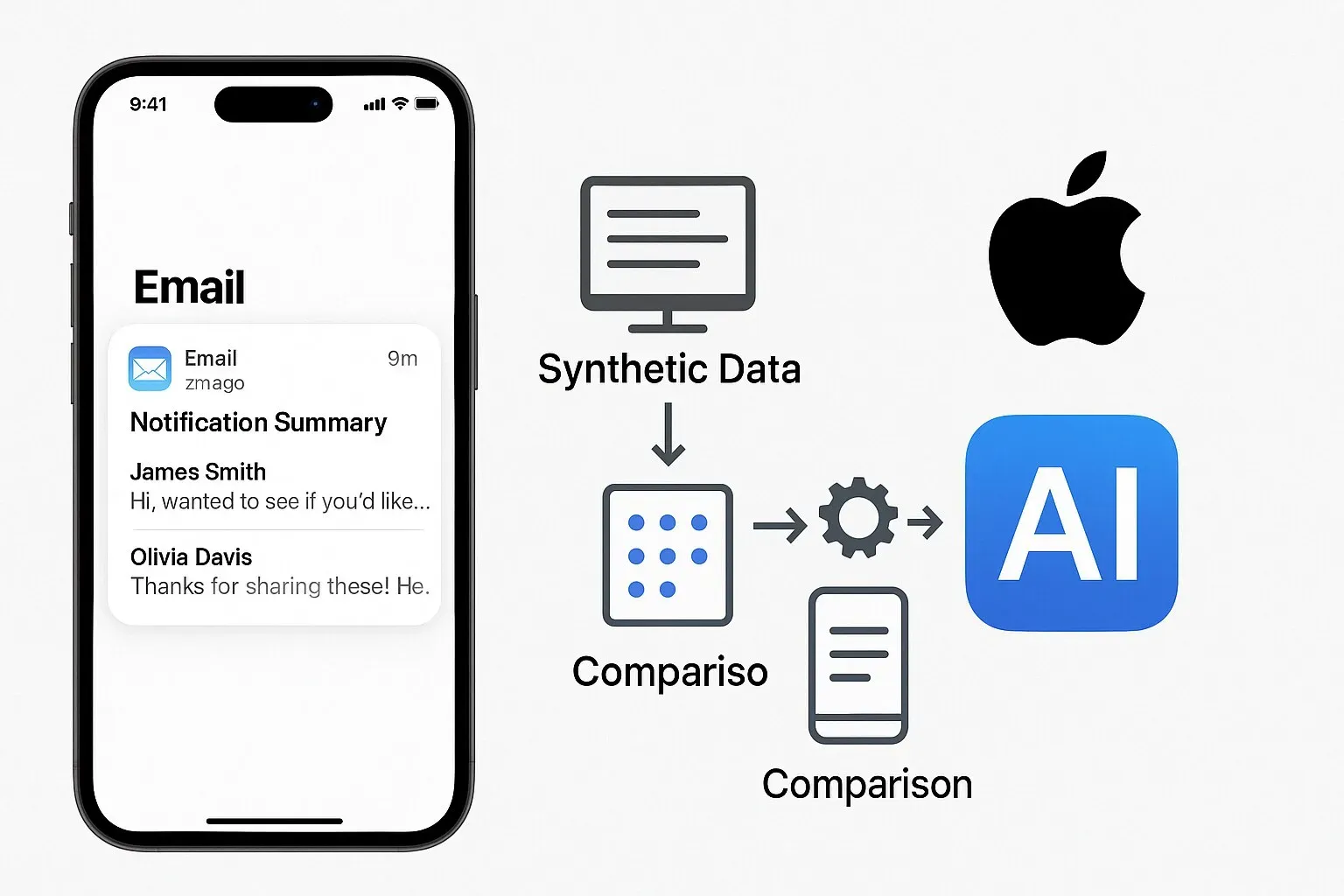

هل يمكن تحسين الذكاء الاصطناعي دون انتهاك خصوصيتك؟ Apple تجيب بخطة ...

هل يمكن للذكاء الاصطناعي أن يتحسن دون المساس بخصوصيتك؟ Apple تقول: نعم! م...

ويندوز يتحول لذاكرة بشرية: ما هي أداة Recall الجديدة من OpenAI؟

ويندوز يتحول لذاكرة بشرية: ما هي أداة Recall الجديدة من OpenAI؟ في خطوة غير مسبوقة، أعلنت شركة...