في عالم الأمن السيبراني المتسارع، غالباً ما نركز على حماية التطبيقات من الهجمات الخارجية، لكن ماذا لو كان الخطر يكمن في الأدوات التي نستخدمها للحماية؟ يكشف تقرير جديد عن مخاطر غير متوقعة في "مكدس أمان التطبيقات" (AppSec Stack) قد تكون المدخل الرئيسي للقراصنة.

لماذا تستهدف الهجمات أدوات الأمان؟

تعتبر أدوات أمان التطبيقات هدفاً مغرياً لقراصنة الإنترنت لعدة أسباب جوهرية، فهي غالباً ما تمتلك صلاحيات واسعة وعميقة داخل البنية التحتية للشبكة.

وفقاً لتحليلات تيكبامين، فإن الوصول إلى أدوات مثل ماسحات الكود (SAST) أو أنظمة إدارة الثغرات قد يمنح المهاجمين "مفاتيح المملكة" كاملة دون الحاجة لكسر دفاعات التطبيق نفسه، مما يجعلها نقطة فشل حرجة.

أبرز نقاط الضعف في بيئة AppSec

لا يتعلق الأمر فقط بوجود ثغرة برمجية، بل بكيفية إعداد وإدارة هذه الأدوات الحساسة داخل بيئة التطوير والعمليات (DevOps)، حيث تتعدد المخاطر.

- صلاحيات مفرطة: منح أدوات الأمان أذونات وصول أكثر مما تحتاج إليه فعلياً للوصول إلى المستودعات والخوادم الحساسة.

- مفاتيح API مكشوفة: تخزين بيانات الاعتماد الخاصة بأدوات الأمان في نصوص واضحة أو سجلات غير محمية يسهل الوصول إليها.

- تحديثات مهملة: الفشل في تحديث برمجيات الأمان نفسها بانتظام، مما يتركها عرضة لثغرات معروفة ومستغلة.

كيف تكتشف الاختراق في أدوات الحماية؟

غالباً ما تكون هذه الاختراقات صامتة ومعقدة، حيث يثق المطورون وفرق الأمن في أدواتهم بشكل أعمى، مما يؤخر عملية الكشف.

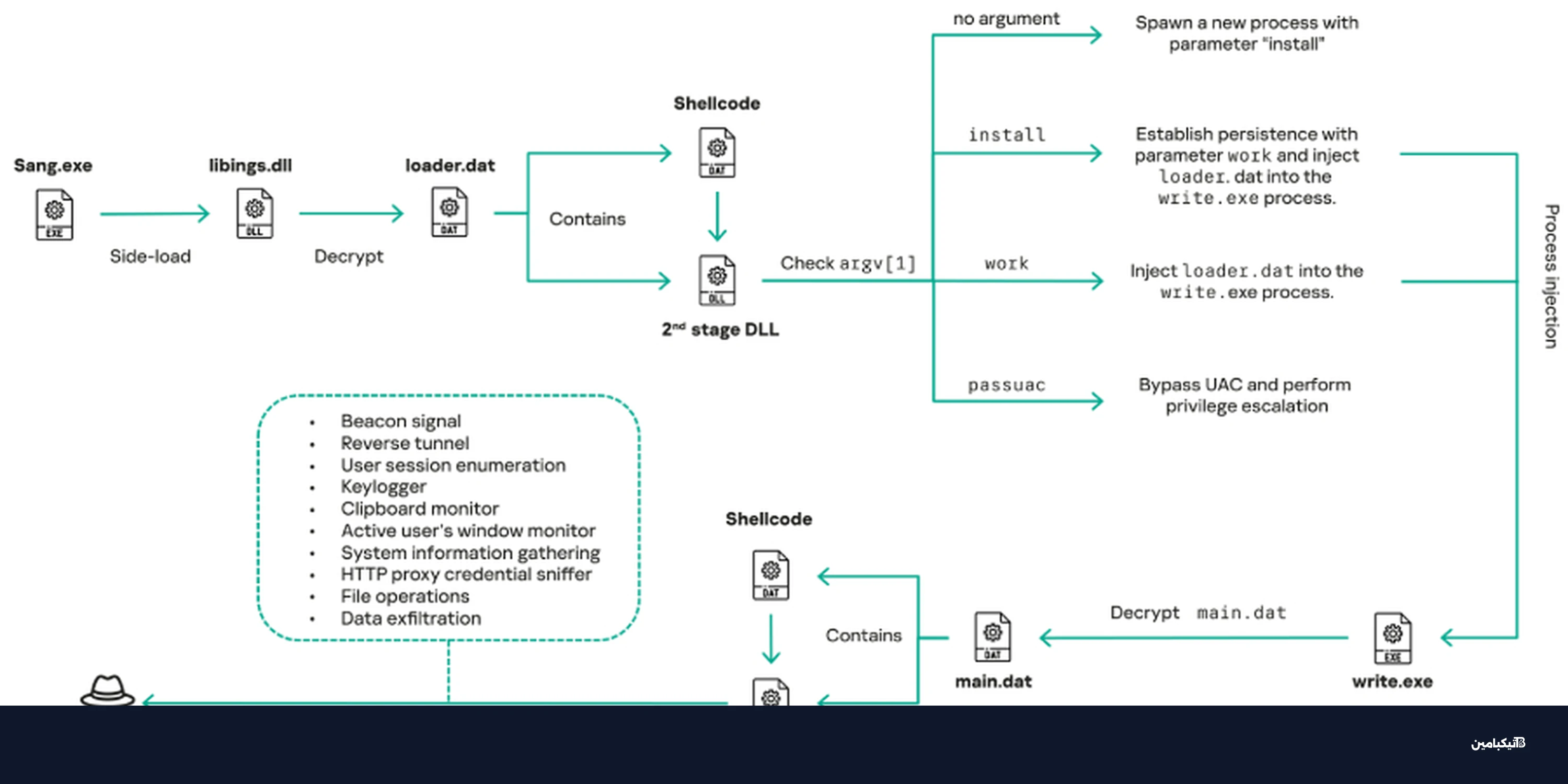

يُعد الهجوم عبر سلسلة التوريد (Supply Chain Attack) هو السيناريو الأكثر رعباً في هذا السياق، فعندما يتم اختراق أداة طرف ثالث موثوقة، يمكن للمهاجم حقن أكواد خبيثة تمر عبر قنوات تعتبر "آمنة" نظرياً.

ما هي خطوات تأمين مكدس AppSec؟

لتقليل المخاطر المرتبطة بأدوات الأمان، يجب التعامل معها كأي برنامج آخر معرض للاختراق، وليس كحصن منيع غير قابل للمساس.

- تطبيق مبدأ "أقل الامتيازات" (Least Privilege) بصرامة على جميع أدوات الأمان والماسحات الضوئية والخدمات المرتبطة بها.

- مراقبة سجلات الدخول والنشاط الخاصة بأدوات الأمان بشكل دوري ومستمر لكشف أي سلوك شاذ أو غير مصرح به.

- عزل بيئة تشغيل أدوات الأمان عن بقية الشبكة الحساسة قدر الإمكان لتقليل الأضرار الجانبية في حال الاختراق.

- إجراء فحص دوري واختبارات اختراق لاكتشاف الثغرات في أدوات الأمان نفسها قبل أن يستغلها المهاجمون.

في الختام، يرى فريق تيكبامين أن الثقة المطلقة في أدوات الأمان قد تكون الثغرة الأكبر في مؤسستك. يجب على فرق الأمن الرقمي مراجعة استراتيجياتها فوراً للتأكد من أن "الحراس" أنفسهم يخضعون للمراقبة والحماية المستمرة لضمان سلامة البيانات.