COOLCLIENT يظهر مجدداً في حملات تجسس تستهدف جهات حكومية خلال 2025، مستفيداً من ملفات موقعة ووحدات خفية لسرقة البيانات الحساسة من الأنظمة المصابة.

ما الذي نعرفه عن هجمات COOLCLIENT الجديدة؟

تشير التقارير الحديثة إلى نشاط متواصل لمجموعة Mustang Panda المعروفة أيضاً بأسماء Earth Preta وFireant، مع تركيز واضح على التجسس السيبراني ضد مؤسسات حكومية. المؤشرات الرقمية توضح أن البنية التشغيلية تطورت لتقليل أثرها داخل الشبكات الرسمية.

ووفقاً لمتابعة تيكبامين، توزعت الحملات بين عدة دول آسيوية وأوروبية، ما يعكس اتساع نطاق العمليات منذ 2021 وحتى 2025. التركيز على المؤسسات الرسمية يعكس قيمة البيانات السياسية والإدارية التي تُستهدف.

- ميانمار

- منغوليا

- ماليزيا

- روسيا

خلال هذه الموجات، استخدم المهاجمون الباب الخلفي ثانوياً إلى جانب PlugX وLuminousMoth، مع تحميله عبر حزم مشفرة تحتوي على إعدادات وسكربتات تشغيل في الذاكرة. غالباً ما يأتي بعد نجاح اختراق أولي عبر رسائل تصيد موجهة.

كما رُصدت هجمات طويلة الأمد استهدفت مشغلي اتصالات في دولة آسيوية واحدة، ما يدل على رغبة في جمع بيانات حساسة على مدى سنوات. هذا النمط يشير إلى تتبع طويل الأمد للبنية التحتية الحيوية.

كيف تطورت الحملات بين 2024 و2025؟

الحملات الأحدث اعتمدت على برمجيات شرعية لإسقاط نسخة محدثة تتضمن Rootkit جديداً، مع موجات أصابت باكستان وميانمار وأظهرت تصعيداً في أدوات التخفي. الهدف هو ترسيخ وجود منخفض الضجيج يصعب إزالته بسرعة.

كيف تستغل المجموعة برامج شرعية للتخفي؟

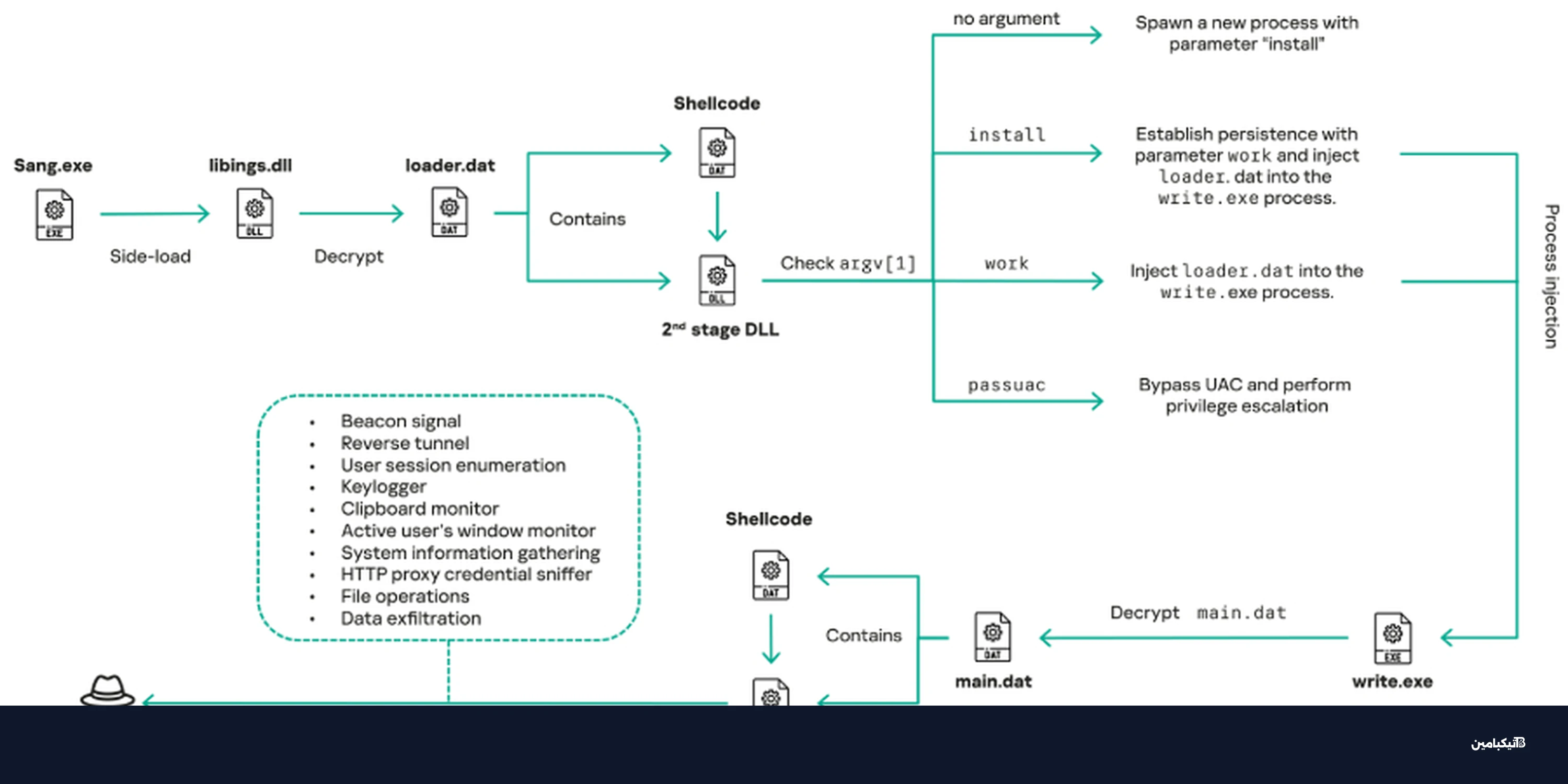

يعتمد المهاجمون على أسلوب التحميل الجانبي DLL، الذي يجبر ملفاً تنفيذياً موقّعاً على تحميل DLL خبيثة، ما يصعّب اكتشافها في المراحل الأولى. الأسلوب يستغل ثقة النظام في التواقيع الرقمية لتجاوز القيود.

تتضمن سلاسل التنفيذ ملفات تحميل مشفرة تحتوي على إعدادات، وShellcode، ووحدات DLL لاحقة تعمل بالكامل في الذاكرة لتفادي الفحص التقليدي. وتُخزن الإعدادات غالباً بصيغة مشفرة لتجنب التحليل السريع.

- Bitdefender - qutppy.exe

- VLC Media Player - googleupdate.exe

- Ulead PhotoImpact - olreg.exe

- Sangfor - sang.exe

لماذا السايد-لودينغ فعال؟

لأن الملفات موقعة وشرعية، تمر عبر طبقات الحماية الأولية، وتمنح المهاجمين نافذة زمنية أطول لزرع الحمولة الرئيسية دون إثارة الشبهات. لهذا يظل الخيار المفضل عند استهداف الجهات الرسمية.

ما قدرات COOLCLIENT في جمع البيانات؟

يركز الباب الخلفي على جمع معلومات النظام والمستخدم عبر أوامر تصل من خادم التحكم C2 باستخدام TCP، ويستغل ذلك لبناء صورة دقيقة عن الضحية. كما يمكنه جمع تفاصيل الشبكة وإرسال نتائج مخصصة حسب الهدف.

- تسجيل ضغطات المفاتيح ومحتوى الحافظة

- قراءة الملفات وحذفها عند الحاجة

- مراقبة النوافذ النشطة والنشاط اليومي

- استخراج بيانات وكيل HTTP من حركة المرور

- إنشاء نفق عكسي أو بروكسي داخلي

- استقبال إضافات وتشغيلها في الذاكرة

هذا التصميم يتيح للجهة المهاجمة توسيع الهجوم بحسب الهدف، مع الحفاظ على الحمولة الأساسية صغيرة وصعبة الرصد. ويمنح المرونة لإضافة وظائف جديدة دون تغييرات كبيرة.

ما الذي يميزه كـ Backdoor؟

البرمجية قادرة على تنفيذ أوامر عن بعد وتعديل الملفات وإخفاء آثارها، ما يجعلها خياراً مناسباً للعمليات التي تتطلب بقاءً طويلاً داخل الشبكات الحساسة. كما يمكنها تفعيل إضافات جديدة دون إعادة تشغيل النظام.

ماذا يعني ذلك للأمن الحكومي في 2025؟

العودة القوية لهذه الأداة تؤكد أن الجهات الحكومية والاتصالات لا تزال ضمن دائرة الاستهداف المكثف، وأن الحملات أصبحت أكثر تعقيداً وتخصصاً. هذه البيئة تفرض تحديثاً مستمراً لاستراتيجيات الرصد والاستجابة.

وتشير تيكبامين إلى أن تقليل المخاطر يتطلب رفع مستوى الرصد السلوكي والاعتماد على فحص التواقيع الرقمية بشكل أعمق. كما يبقى التدريب على التصيد الموجه ضرورة للحد من الاختراق الأولي.

- مراجعة الملفات الموقعة غير المعتادة داخل الشبكات

- تحديث حلول EDR والاعتماد على مؤشرات السلوك

- تقييد الامتيازات وتقسيم الشبكات الحساسة

- مراقبة اتصالات TCP غير المألوفة مع خوادم خارجية

في النهاية، استمرار استخدام COOLCLIENT يوضح أن معركة الدفاع تتطلب استجابة أسرع وتعاوناً مؤسسياً لمنع تسرب البيانات قبل حدوث الضرر. الاستعداد الاستباقي والتحديث المستمر يبقيان خط الدفاع الأول.