اكتشف باحثو الأمن السيبراني مؤخراً ثلاثة حزم برمجية خبيثة على منصة npm مصممة لنشر برمجية ضارة جديدة تعرف باسم NodeCordRAT. تستهدف هذه البرمجيات بشكل أساسي مطوري العملات الرقمية وسرقة البيانات الحساسة من أجهزتهم.

ما هي حزم npm المصابة ببرمجية NodeCordRAT؟

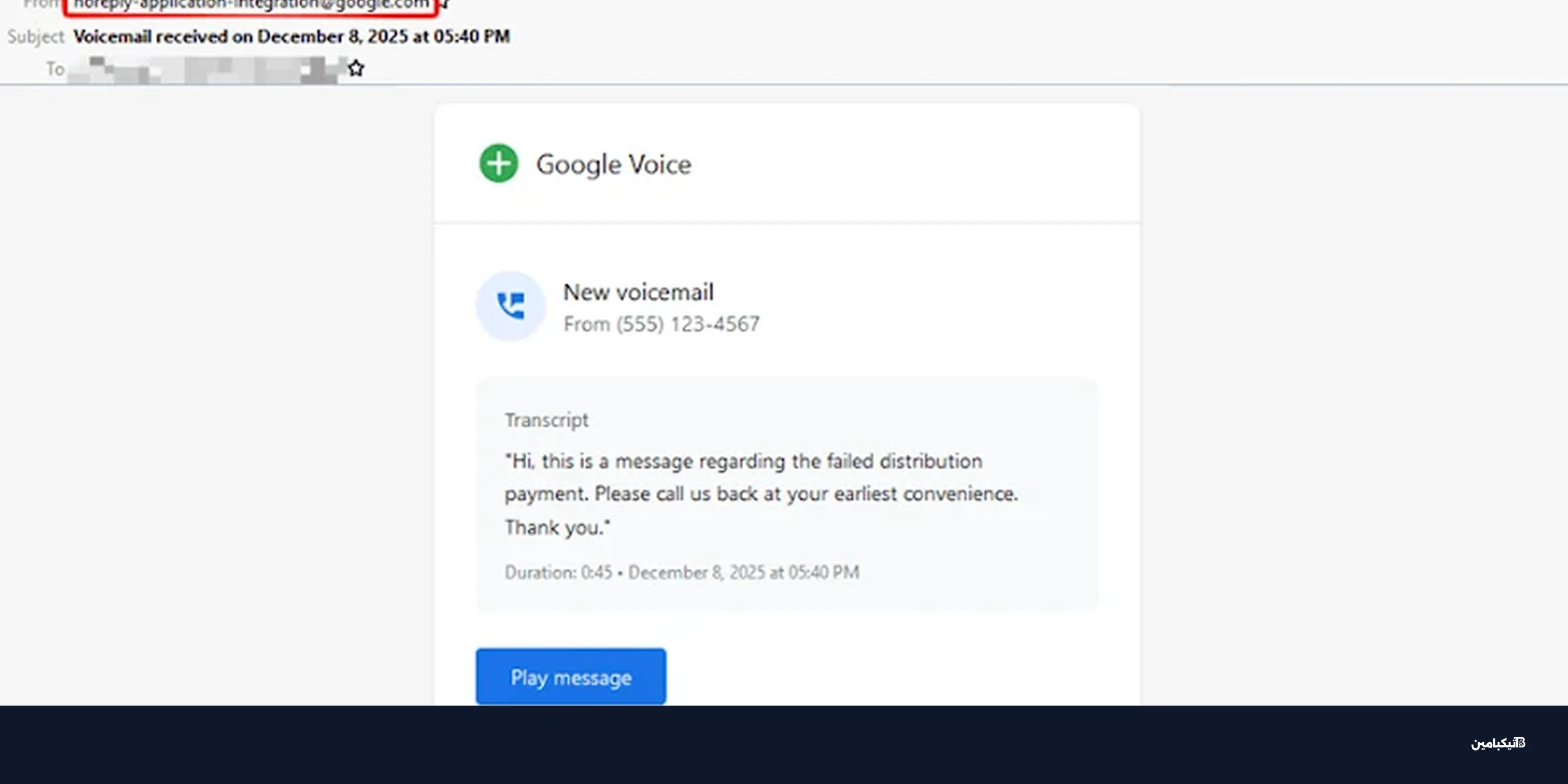

تم رفع هذه الحزم الخبيثة بواسطة مستخدم يحمل اسم "wenmoonx"، وقد تم حذفها من المنصة في نوفمبر 2025. وتعتمد هذه الهجمة على خداع المطورين من خلال تسمية الحزم بأسماء مشابهة لمكتبات بيتكوين الشرعية.

وفقاً للتحليلات التقنية التي تابعها فريق تيكبامين، فإن الحزم الخبيثة المكتشفة تشمل:

- حزمة bitcoin-main-lib

- حزمة bitcoin-lib-js

- حزمة bip40 (التي تحتوي على الحمولة الخبيثة)

تقوم الحزمتان الأوليان بتنفيذ برنامج نصي تلقائي (postinstall.cjs) أثناء التثبيت، والذي بدوره يقوم بتثبيت حزمة "bip40" التي تحتوي على برمجية NodeCordRAT، وهي نوع من أحصنة طروادة للوصول عن بعد (RAT).

كيف تعمل آلية الهجوم وسرقة البيانات؟

استمدت البرمجية اسمها من طريقة انتشارها عبر npm واستخدامها لخوادم ديسكورد (Discord) كمركز للقيادة والتحكم (C2). تم تصميم هذه البرمجية الخبيثة لسرقة بيانات حساسة للغاية من أجهزة الضحايا.

تشمل البيانات المستهدفة ما يلي:

- بيانات اعتماد الدخول المخزنة في متصفح Google Chrome.

- رموز API الخاصة بالتطبيقات.

- العبارات الأولية (Seed Phrases) لمحافظ العملات الرقمية مثل MetaMask.

يعتقد الخبراء أن المهاجم اختار أسماء الحزم لتتشابه مع مستودعات حقيقية في مشروع bitcoinjs الشرعي، مثل bitcoinjs-lib و bip32، لزيادة فرص تحميلها عن طريق الخطأ.

استغلال منصة ديسكورد في الاختراق

تتميز برمجية NodeCordRAT بقدرتها على العمل عبر أنظمة تشغيل متعددة تشمل ويندوز، لينكس، وmacOS. بمجرد إصابة الجهاز، تقوم البرمجية بتحديد هوية الضحية وإنشاء معرف فريد.

تستخدم البرمجية خادماً مدمجاً في ديسكورد لفتح قناة اتصال سرية، مما يسمح للمخترقين بما يلي:

- إرسال التعليمات البرمجية لتنفيذها على جهاز الضحية.

- استخدام واجهة برمجة تطبيقات ديسكورد (API) لتهريب البيانات.

- رفع الملفات المسروقة كمرفقات رسائل عبر قنوات خاصة.

وينصح موقع تيكبامين المطورين دائماً بالتحقق الدقيق من أسماء الحزم البرمجية ومصادرها قبل إضافتها لمشاريعهم، خاصة تلك المتعلقة بالتعاملات المالية والعملات الرقمية.