كشفت تقارير أمنية حديثة عن هجمات جديدة لشبكة GoBruteforcer الخبيثة تستهدف قواعد بيانات مشاريع العملات الرقمية والبلوك تشين. وتستخدم هذه الهجمات ثغرات في كلمات المرور الضعيفة لاختراق الخوادم.

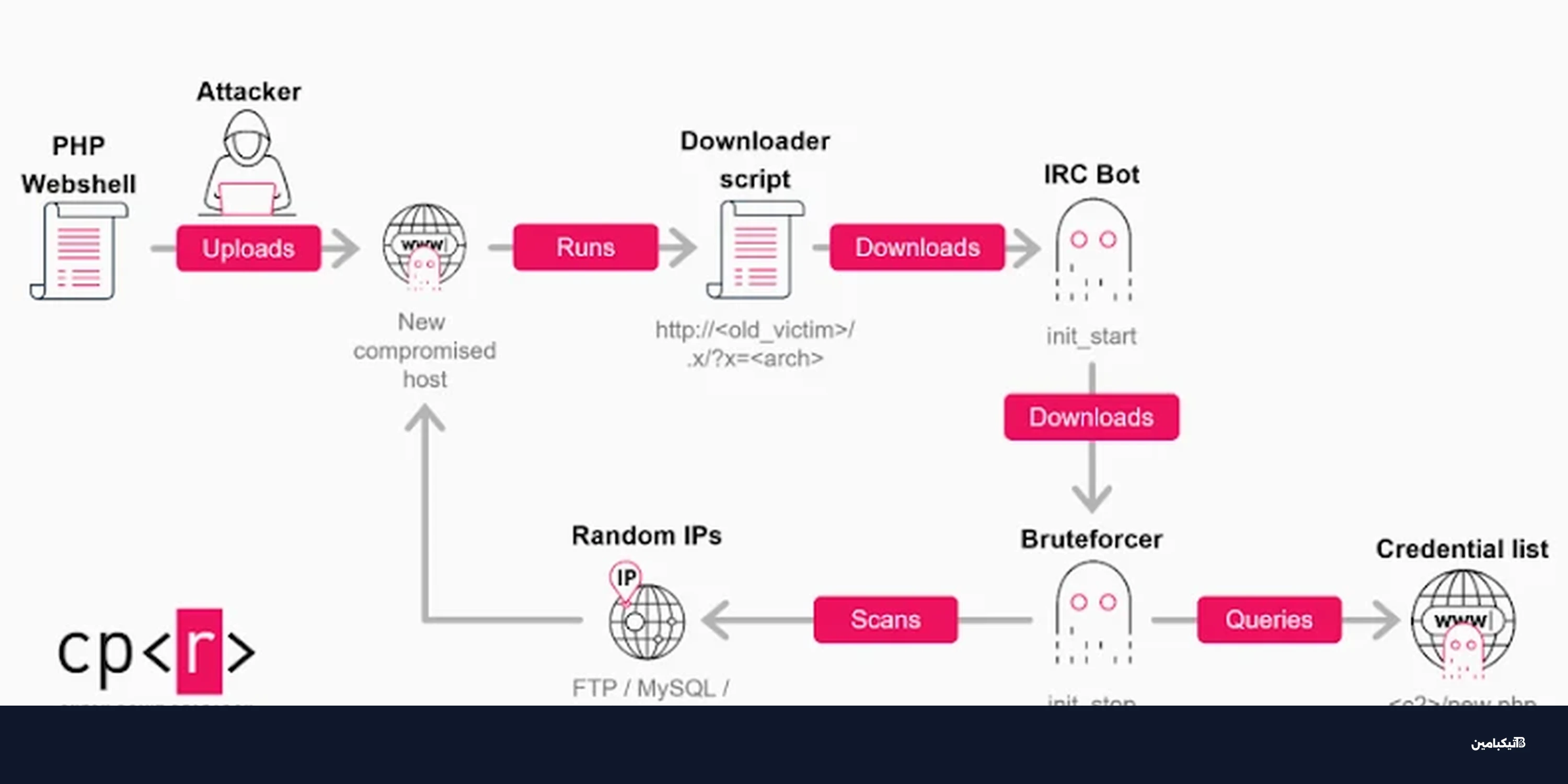

كيف تعمل شبكة GoBruteforcer؟

تعتمد الشبكة الخبيثة على تقنيات اختراق كلمات المرور بالقوة الغاشمة (Brute Force) للخدمات التالية:

- بروتوكول نقل الملفات (FTP)

- قواعد بيانات MySQL

- قواعد بيانات PostgreSQL

- لوحات phpMyAdmin الإدارية

وفقاً لتقرير نشرته Check Point Research، تدفع موجة الهجمات الحالية عاملان رئيسيان: إعادة استخدام أمثلة نشر الخوادم المولدة بالذكاء الاصطناعي التي تنتشر أسماء مستخدمين شائعة وإعدادات افتراضية ضعيفة، واستمرار استخدم أكوام الويب القديمة مثل XAMPP التي تعرض واجهات FTP والإدارة مع حماية محدودة.

تاريخ الشبكة الخبيثة وتطورها

توثيق شبكة GoBruteforcer، المعروفة أيضاً باسم GoBrut، لأول مرة من قبل فريق Unit 42 التابع لشبكة Palo Alto Networks في مارس 2023. وتتميز قدرتها على استهداف منصات يونكس التي تعمل على معماريات x86 وx64 وARM.

في سبتمبر 2025، كشف فريق Black Lotus Labs في شركة Lumen Technologies أن جزءاً من الروبوتات المصابة تحت سيطرة عائلة برمجيات خبيثة أخرى تُعرف بـ SystemBC كانت أيضاً جزءاً من شبكة GoBruteforcer.

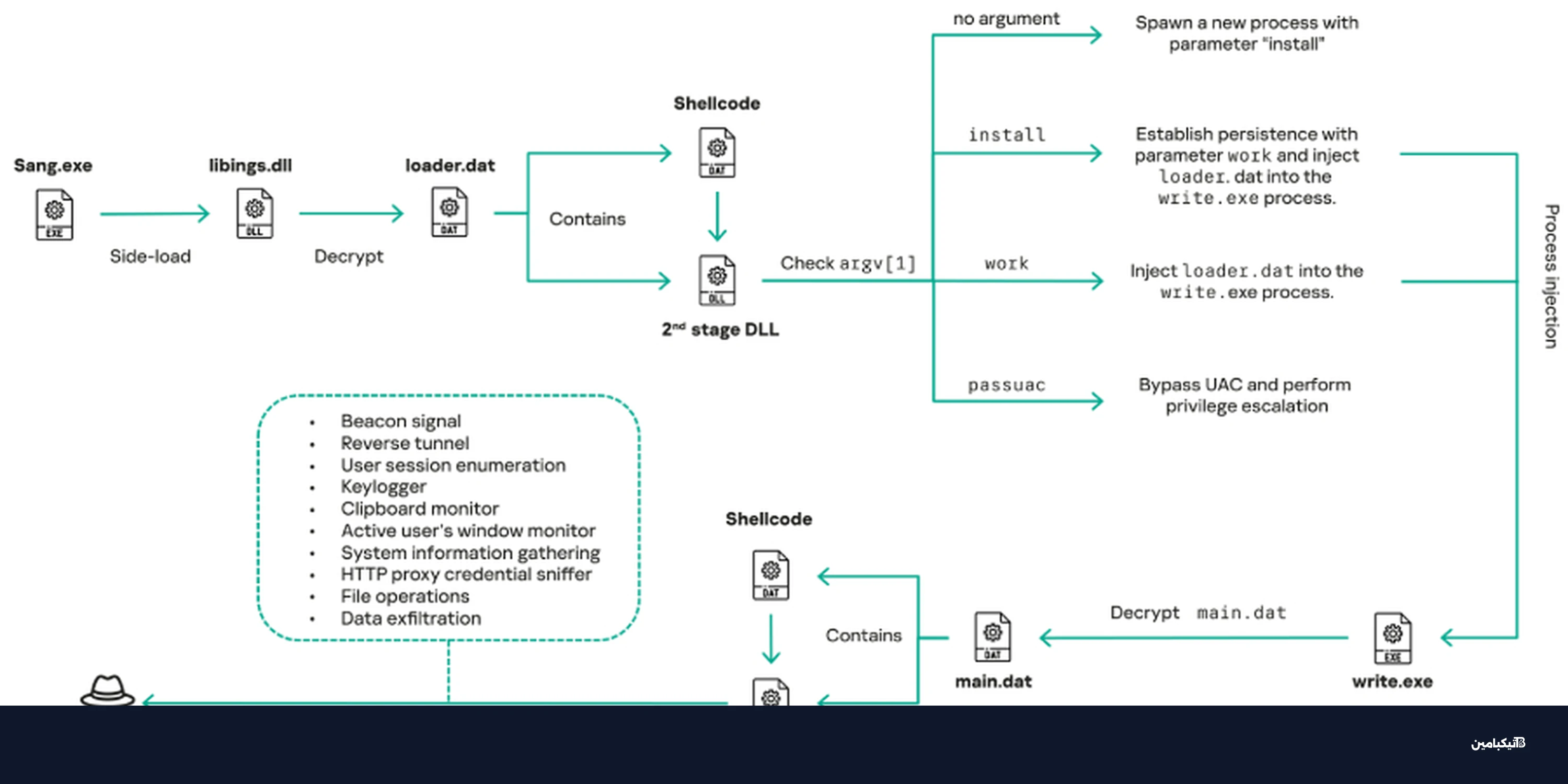

النسخة المحسنة من GoBruteforcer

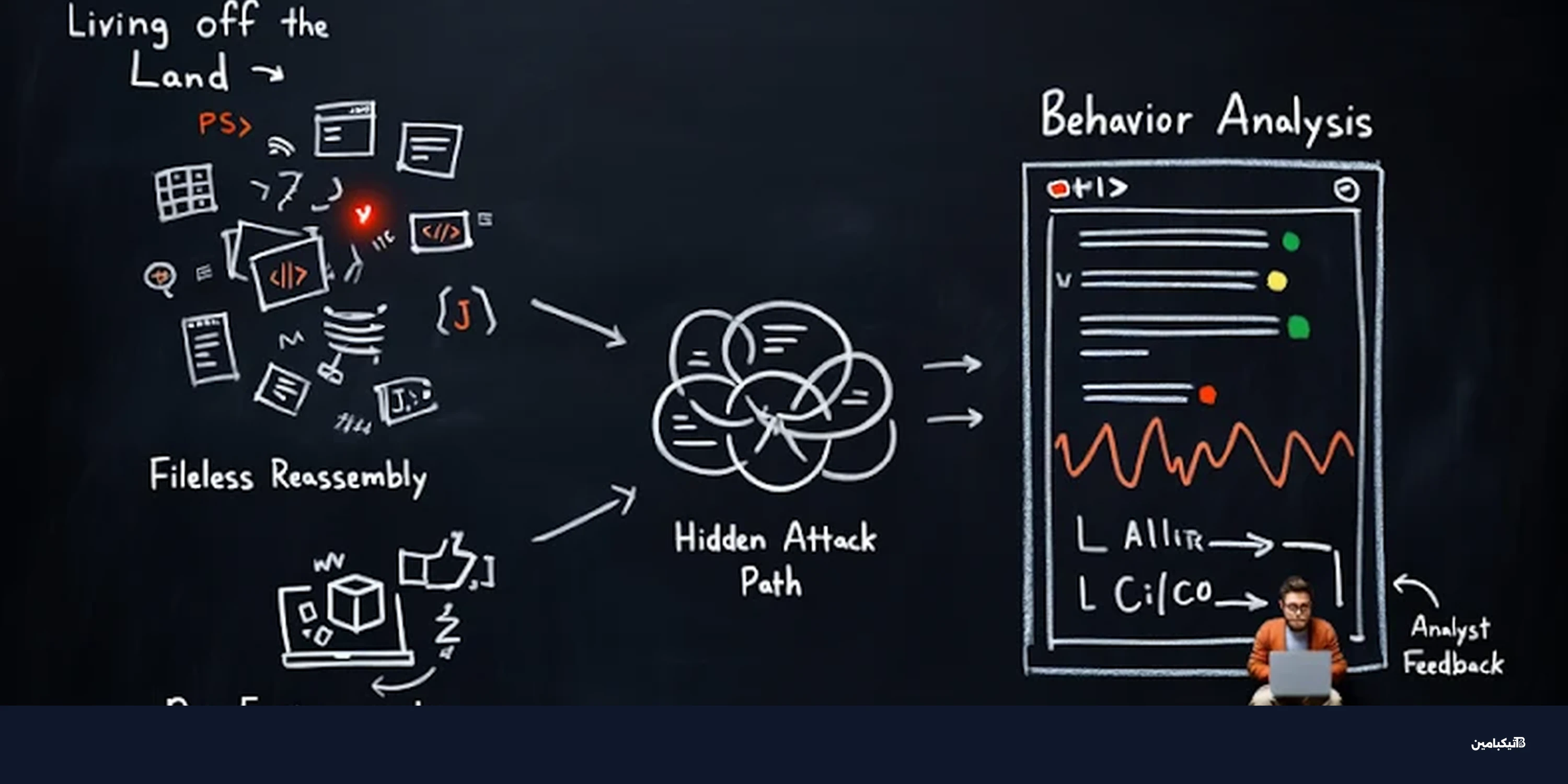

في منتصف 2025، رصدت Check Point نسخة أكثر تطوراً من البرمجيات الخبيثة المكتوبة بلغة Golang، والتي تتضمن:

- روبوت IRC محمي بشكل كثيف ومُعاد كتابته بلغة برمجة متعددة المنصات

- آليات استمرار محسنة

- تقنيات إخفاء العمليات

- قوائم بيانات اعتماد ديناميكية

كيف تختار المهاجمون كلمات المرور؟

تحتوي قائمة بيانات الاعتماد على مزيج من أسماء المستخدمين الشائعة وكلمات المرور الضعيفة. ومن الأمثلة على ذلك:

- myuser:Abcd@123

- appeaser:admin123456

- cryptouser

- appcrypto

- crypto_app

- crypto

بالإضافة إلى أسماء مستخدمين تستهدف لوحات phpMyAdmin مثل root وwordpress وwpuser.

لا يختار المهاجمون هذه الأسماء عشوائياً، إذ استُخدمت في دروس قواعد البيانات والوثائق الخاصة بالموردين، وجميعها استُخدمت لتدريب النماذج اللغوية الكبيرة (LLMs)، مما يجعلها تنتج مقتطفات برمجية بنفس أسماء المستخدمين الافتراضية.

استراتيجية تدوير بيانات الاعتماد

تُظهر الأبحاث التي رصدها تيكبامين أن المهاجمين يعيدون استخدام مجموعة صغيرة ومستقرة من كلمات المرور لكل حملة، ويُجددون القوائم لكل مهمة من تلك المجموعة، ويُدورون أسماء المستخدمين والإضافات المتخصصة عدة مرات في الأسبوع لمطاردة أهداف مختلفة.

وعلى عكس الخدمات الأخرى، يستخدم اختراق FTP مجموعة صغيرة ومضمنة من بيانات الاعتماد في البرنامج الثنائي للاختراق. وتشير هذه المجموعة المضمنة إلى أكوام استضافة الويب وحسابات الخدمات الافتراضية.

كيف تحمي خادمك من هذه الهجمات؟

في النشاط الذي رصدته Check Point، تُستخدم خدمة FTP المكشوفة على الإنترنت على خوادم تشغل XAMPP كنقطة دخول أولية لرفع غلاف ويب PHP، يُستخدم بعد ذلك لتنزيل وتنفيذ نسخة محدثة من روبوت IRC.

لحماية الخوادم من هذه الهجمات، يُنصح باتخاذ التدابير التالية:

- استخدام كلمات مرور قوية ومعقدة

- تغيير أسماء المستخدمين الافتراضية فور التثبيت

- تفعيل المصادقة الثنائية حيثما أمكن

- إغلاق الخدمات غير الضرورية

- تحديث البرمجيات بانتظام

- مراقبة سجلات النشاط للكشف عن محاولات الاختراق

تؤكد هذه الهجمات المتزايدة أهمية اتباع ممارسات أمنية صارمة في إدارة قواعد البيانات، خاصة للمشاريع المتعلقة بالعملات الرقمية والبلوك تشين التي قد تكون أهدافاً جذابة للمهاجمين.