تعرضت مؤسسات حكومية هندية لسلسلة من الهجمات السيبرانية المنظمة، تم تنفيذها عبر حملتين رئيسيتين باستخدام تقنيات تجسس متطورة لم يتم رصدها من قبل، وفقاً لتقرير أمني حديث تابعه فريق تيكبامين.

أطلق باحثو Zscaler ThreatLabz على الحملتين اسم "Gopher Strike" و"Sheet Attack"، وتم رصدهما في سبتمبر 2025. وتشير التحليلات الأولية إلى ارتباط هذه الأنشطة بجهات فاعلة في باكستان، مع احتمال وجود مجموعة فرعية جديدة تعمل بالتوازي مع مجموعة APT36 المعروفة.

ما هي تقنيات هجمات Sheet Attack وGopher Strike؟

تعتمد كل حملة على أسلوب مختلف في الاختراق والتحكم:

- Sheet Attack: سميت بهذا الاسم لاستخدامها خدمات شرعية مثل Google Sheets وFirebase والبريد الإلكتروني كبنية تحتية للقيادة والتحكم (C2)، مما يصعب اكتشافها.

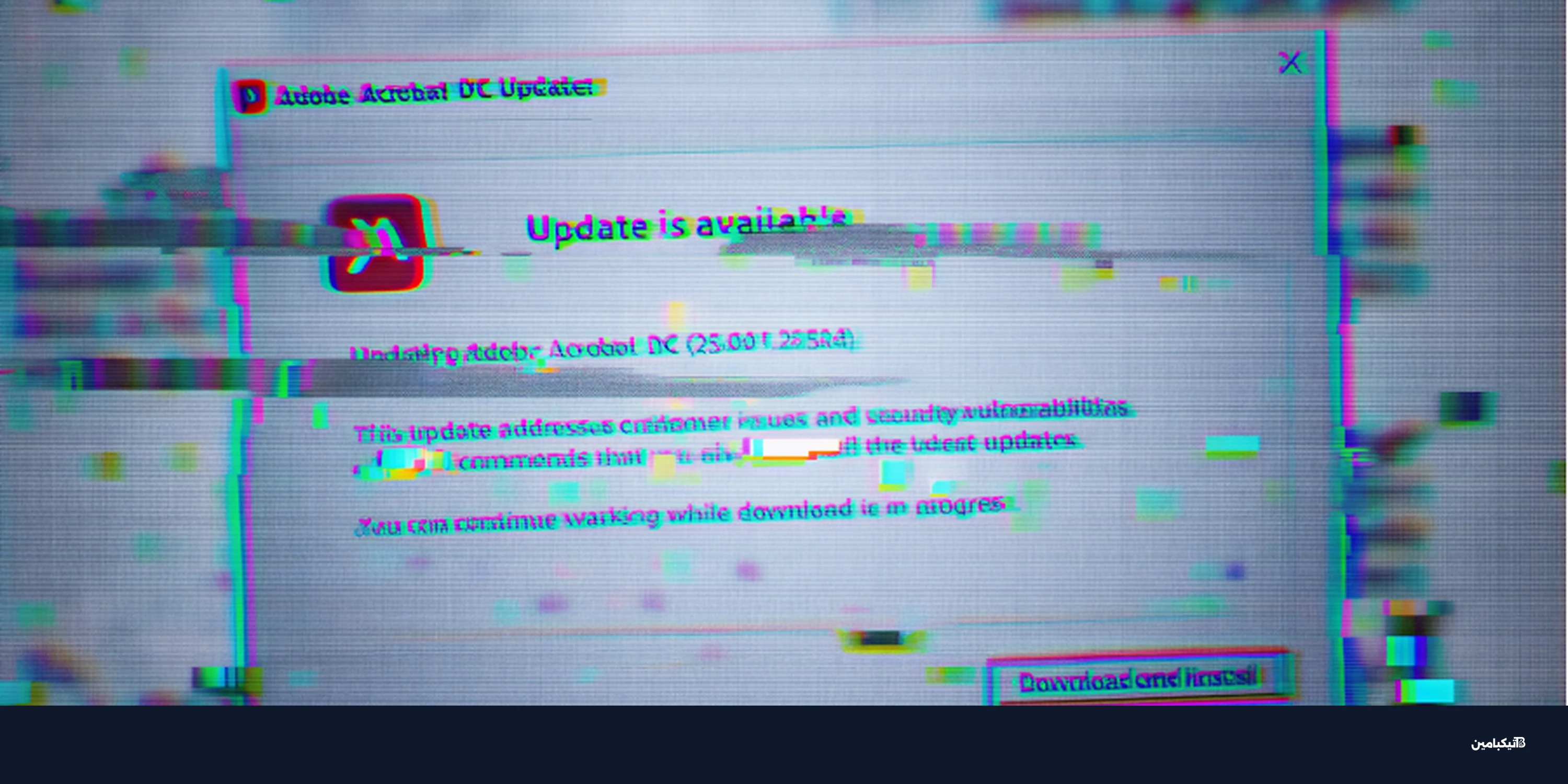

- Gopher Strike: تبدأ برسائل تصيد إلكتروني تحتوي على مستندات PDF. تعرض هذه المستندات صورة غير واضحة مع نافذة منبثقة مزيفة تطلب من الضحية تحديث "Adobe Acrobat Reader DC" لعرض المحتوى.

الخدعة الرئيسية تكمن في إيهام المستخدم بضرورة التحديث. عند النقر على "تنزيل وتثبيت"، يتم تحميل ملف صورة ISO، ولكن هذا يحدث فقط بشرطين:

- أن يكون عنوان IP للضحية في الهند.

- أن يكون نظام التشغيل هو Windows.

كيف تعمل برمجية GOGITTER الخبيثة؟

أوضح خبراء الأمن الرقمي أن هذه الفحوصات من جانب الخادم تمنع أدوات التحليل الآلي من كشف الملف الخبيث، مما يضمن وصوله للأهداف المقصودة فقط.

الحمولة الخبيثة داخل ملف ISO هي أداة تنزيل مبنية بلغة Golang تسمى GOGITTER. تقوم هذه الأداة بإنشاء ملف VBScript في مسارات محددة إذا لم تكن موجودة:

- C:\Users\Public\Downloads

- C:\Users\Public\Pictures

- %APPDATA%

يقوم السكريبت بجلب أوامر جديدة كل 30 ثانية من خوادم التحكم، ويضمن استمرارية العمل عبر جدولة مهام لتشغيله كل 50 دقيقة.

كما تتحقق البرمجية من وجود ملف "adobe_update.zip". في حال عدم وجوده، تقوم بسحبه من مستودع خاص على GitHub تم إنشاؤه حديثاً في يونيو 2025، مما يظهر تطور التكتيكات المستخدمة.

من يقف وراء هذه الهجمات؟

بمجرد نجاح عملية التنزيل، ترسل سلسلة الهجوم طلب HTTP إلى نطاق مشبوه لإعلام المهاجمين بإصابة الجهاز.

وبحسب تحليل تيكبامين للتقرير، فإن استخدام خدمات سحابية شرعية ومستودعات GitHub يعكس توجهاً متزايداً لدى مجموعات التهديد الباكستانية لتعقيد عمليات الكشف والتتبع، مع التركيز المستمر على الأهداف الحكومية الحساسة في المنطقة.