كشف باحثو الأمن السيبراني عن تفاصيل عائلة جديدة من برمجيات الفدية تُدعى أوزيريس (Osiris)، استهدفت مشغلاً رئيسياً لخدمات الأغذية في جنوب شرق آسيا، وتستخدم تقنيات متطورة لتعطيل برامج الحماية، وفقاً لما رصده فريق تيكبامين.

ما هو فيروس الفدية أوزيريس الجديد؟

اعتمد الهجوم السيبراني على برنامج تشغيل ضار يُسمى POORTRY كجزء من تقنية معروفة لتعطيل برامج الأمان. وأشار التقرير الأمني إلى أن هذه السلالة الجديدة لا تشترك في أي أوجه تشابه مع متغير آخر يحمل نفس الاسم ظهر في عام 2016.

على الرغم من عدم معرفة هوية المطورين بشكل دقيق حتى الآن، إلا أن الأدلة تشير إلى وجود صلات محتملة بين المهاجمين ومجموعة فدية سابقة تُعرف باسم INC ransomware.

كيف تعمل تقنية الهجوم السيبراني في أوزيريس؟

يتميز هذا الهجوم باستخدام مجموعة واسعة من الأدوات المزدوجة الاستخدام، حيث يتم استغلال برنامج التشغيل POORTRY لإنهاء عمليات الأمان ورفع الامتيازات داخل النظام المستهدف.

ووفباً لتحليل تيكبامين للتقرير، فإن المهاجمين يستخدمون تقنيات تشفير هجينة ومفتاح تشفير فريد لكل ملف، مما يجعل عملية استعادة البيانات صعبة للغاية بدون مفتاح فك التشفير.

أبرز الأدوات المستخدمة في الهجوم:

- أداة Rclone لاستخراج البيانات الحساسة إلى التخزين السحابي.

- أداة Netscan لفحص الشبكة.

- برنامج Rustdesk المخصص للتحكم عن بعد.

- أداة Mimikatz لسرقة بيانات الاعتماد.

ما هي الأنظمة والبرامج المستهدفة؟

صُممت برمجية أوزيريس الخبيثة لإيقاف قائمة طويلة من العمليات والخدمات الحيوية في النظام لضمان نجاح عملية التشفير دون مقاطعة.

وتشمل القائمة المستهدفة تعطيل العمليات المتعلقة بالبرامج التالية:

- حزمة مايكروسوفت أوفيس (Office).

- خوادم البريد Exchange.

- متصفح موزيلا فايرفوكس.

- برامج النسخ الاحتياطي مثل Veeam.

- أدوات النظام مثل Notepad و WordPad.

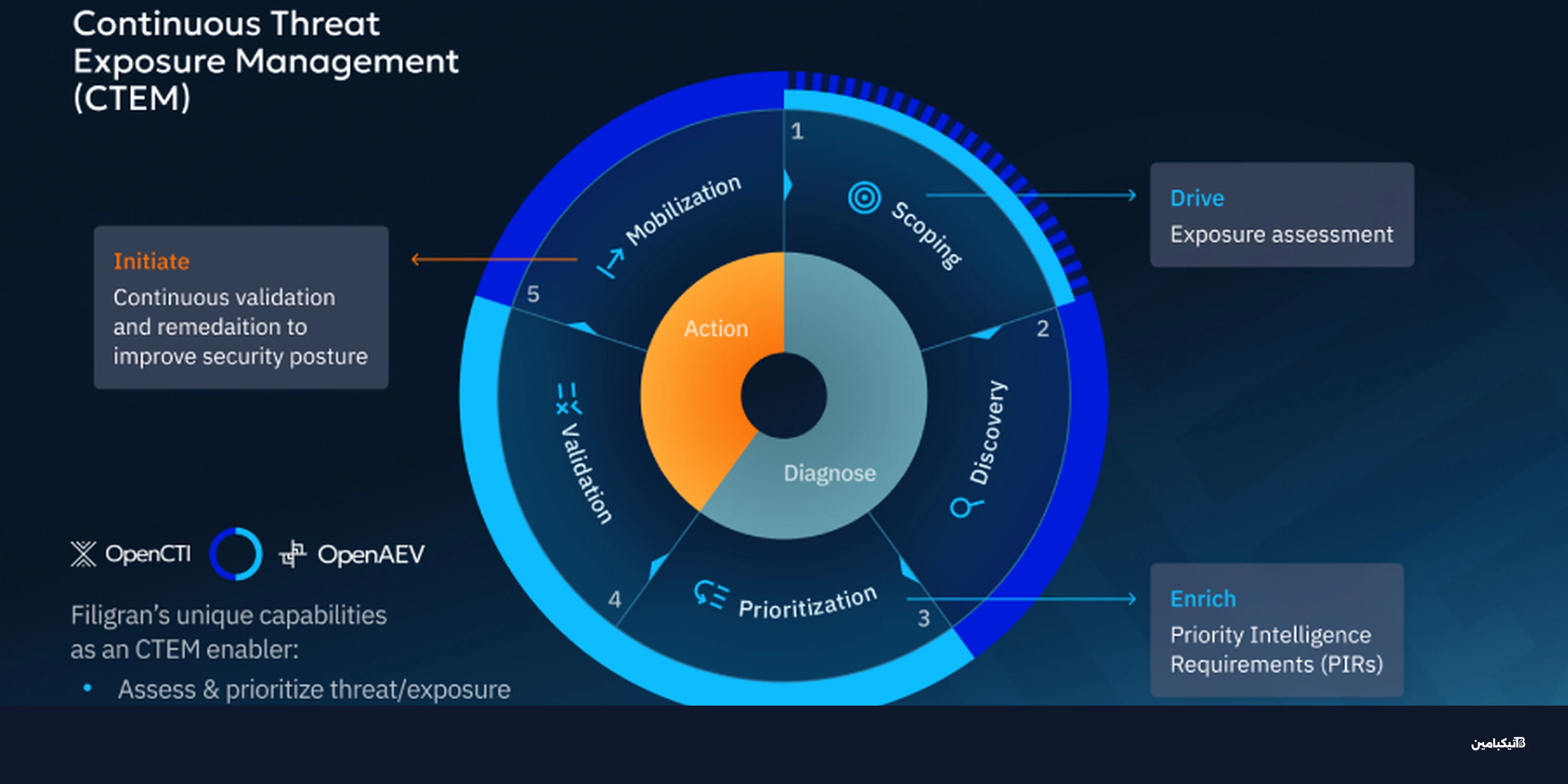

يُظهر هذا التطور الجديد في برمجيات الفدية، خاصة مع استخدام تقنية BYOVD المتطورة، ضرورة تحديث استراتيجيات الدفاع السيبراني لدى الشركات لمواجهة هذه التهديدات المتزايدة في عام 2025.