رصد خبراء الأمن السيبراني هجمات نشطة تستهدف ثغرة أمنية حرجة في برنامج البريد الإلكتروني SmarterMail، حيث نجح المخترقون في استغلالها للسيطرة على الخوادم بعد 48 ساعة فقط من إصدار الشركة للتحديث الأمني المخصص لمعالجتها، مما يضع مديري الأنظمة في سباق مع الزمن.

ما هي تفاصيل ثغرة SmarterMail الجديدة؟

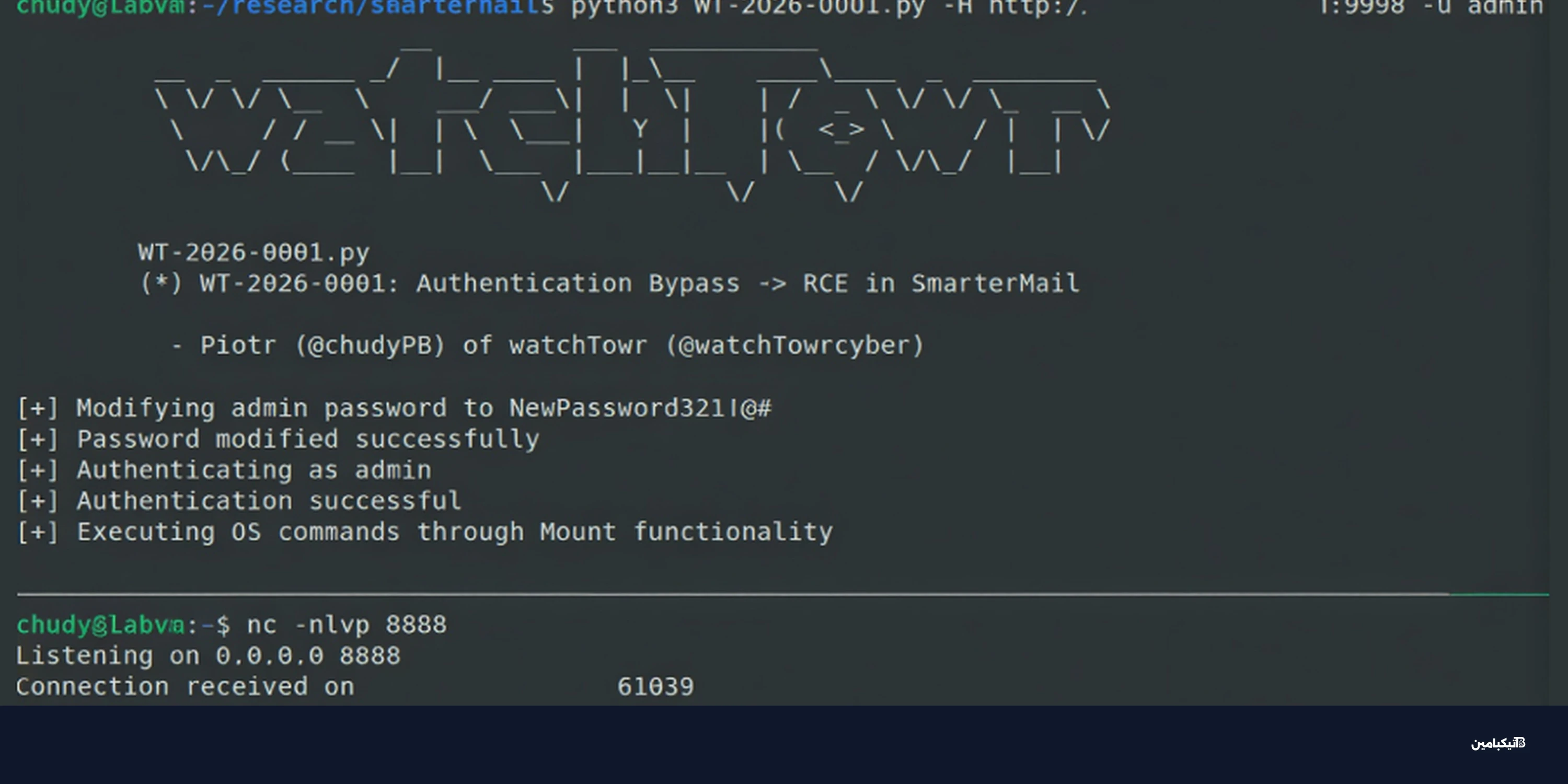

تتعلق الثغرة الأمنية، التي يتم تتبعها حالياً بالرمز WT-2026-0001، بخلل في آلية المصادقة يسمح للمهاجمين بتجاوز ضوابط الأمان بالكامل. وعلى الرغم من أن شركة SmarterTools أصدرت تصحيحاً برمجياً في 15 يناير 2026 (الإصدار 9511) بعد الإبلاغ المسؤول عن الثغرة، إلا أن المهاجمين تمكنوا من هندسة التحديث عكسياً وفهم الثغرة لاستغلالها فوراً.

آلية عمل الهجوم والاختراق

تكمن المشكلة الأساسية في دالة برمجية تسمى "ForceResetPassword"، والتي تسمح بالوصول إلى نقطة نهاية حساسة دون الحاجة إلى تسجيل الدخول. يعتمد الهجوم على إرسال طلب HTTP معدل خصيصاً يتضمن علامة منطقية (Boolean Flag) تخدع النظام.

- يقوم المهاجم بإرسال طلب يحتوي على المتغير "IsSysAdmin" مضبوطاً على القيمة "True".

- يتعامل النظام مع الطلب على أنه صادر من مسؤول النظام (Admin) بناءً على هذا المتغير فقط.

- يتمكن المهاجم من إعادة تعيين كلمة مرور المسؤول وتعيين كلمة مرور جديدة من اختياره.

كيف تتحول الثغرة إلى سيطرة كاملة على النظام؟

لا تتوقف خطورة هذه الثغرة عند تغيير كلمة المرور فقط، بل تمتد لتسمح للمهاجمين بتنفيذ تعليمات برمجية عن بُعد (RCE) على الخادم المستضيف. وفقاً لما ذكره تقرير تيكبامين، فإن النظام يحتوي على وظائف مدمجة تسمح للمسؤولين بتنفيذ أوامر نظام التشغيل، وهو ما يستغله المهاجمون بعد الاستيلاء على حساب المسؤول.

خطوات تنفيذ الهجوم عن بعد:

- الدخول إلى لوحة التحكم بصلاحيات المسؤول التي تم الاستيلاء عليها.

- الانتقال إلى صفحة الإعدادات وإنشاء وحدة تخزين (Volume) جديدة.

- إدخال أوامر نظام عشوائية في حقل "Volume Mount Command".

- يقوم نظام التشغيل المضيف بتنفيذ هذه الأوامر بصلاحيات النظام الكاملة (SYSTEM-level shell).

تحذيرات هامة لمديري الخوادم

أشارت التقارير الأمنية إلى أن المهاجمين بدؤوا في استغلال الثغرة فعلياً في 17 يناير 2026، أي بعد يومين فقط من صدور التصحيح. وقد اكتشفت شركة الأمن السيبراني هذه الهجمات بعد شكوى مستخدم في منتدى الدعم الفني من فقدان الوصول لحسابه، حيث أظهرت السجلات استخدام نقطة النهاية "force-reset-password" لتغيير بياناته.

ينصح موقع تيكبامين جميع مديري خوادم SmarterMail بضرورة التحديث الفوري إلى أحدث إصدار ومراجعة سجلات النظام للبحث عن أي نشاط مشبوه، خاصة الطلبات الموجهة لنقطة النهاية المذكورة، لضمان سلامة بياناتهم وبريدهم الإلكتروني.