كشفت شركة مانديانت المملوكة لشركة جوجل عن موجة جديدة وخطيرة من الهجمات الإلكترونية تقودها مجموعة ShinyHunters، حيث تستخدم تقنيات التصيد الصوتي المتقدمة لسرقة رموز المصادقة واختراق الأنظمة السحابية للشركات.

تعتمد الهجمات الجديدة على دمج الاحتيال الهاتفي (Vishing) مع مواقع وهمية لسرقة بيانات الاعتماد، مما يسمح للمهاجمين بتجاوز طبقات الحماية التقليدية والوصول غير المصرح به إلى بيئات الضحايا الرقمية.

كيف يعمل أسلوب التصيد الجديد؟

أوضح التقرير الأمني أن المهاجمين لا يعتمدون على ثغرات تقنية، بل يستغلون الهندسة الاجتماعية بمهارة عالية. تتضمن العملية عدة خطوات مدروسة بدقة:

- إنشاء صفحات تسجيل دخول وهمية تشبه بوابات الشركات المستهدفة.

- الاتصال الهاتفي بالموظفين (Vishing) لخداعهم وإقناعهم بتسجيل الدخول.

- سرقة بيانات الدخول الموحد (SSO) فور إدخالها.

- الاستيلاء على رموز المصادقة متعددة العوامل (MFA) في الوقت الفعلي.

هذا التكتيك المزدوج يجعل من الصعب على الموظفين اكتشاف الخديعة، خاصة مع استخدام المهاجمين لتقنيات صوتية مقنعة.

أهداف ShinyHunters وتكتيكات الابتزاز

يشير فريق تيكبامين لمتابعة التهديدات الأمنية أن الهدف النهائي لهذه الهجمات هو الوصول إلى تطبيقات البرمجيات كخدمة (SaaS) السحابية. يسعى القراصنة لسرقة البيانات الحساسة والمراسلات الداخلية لاستخدامها كأوراق ضغط.

توسع نطاق الاستهداف

تتعقب مانديانت هذا النشاط تحت عدة مسميات، بما في ذلك UNC6661 وUNC6671، مشيرة إلى أن المجموعة توسع عملياتها بشكل مستمر:

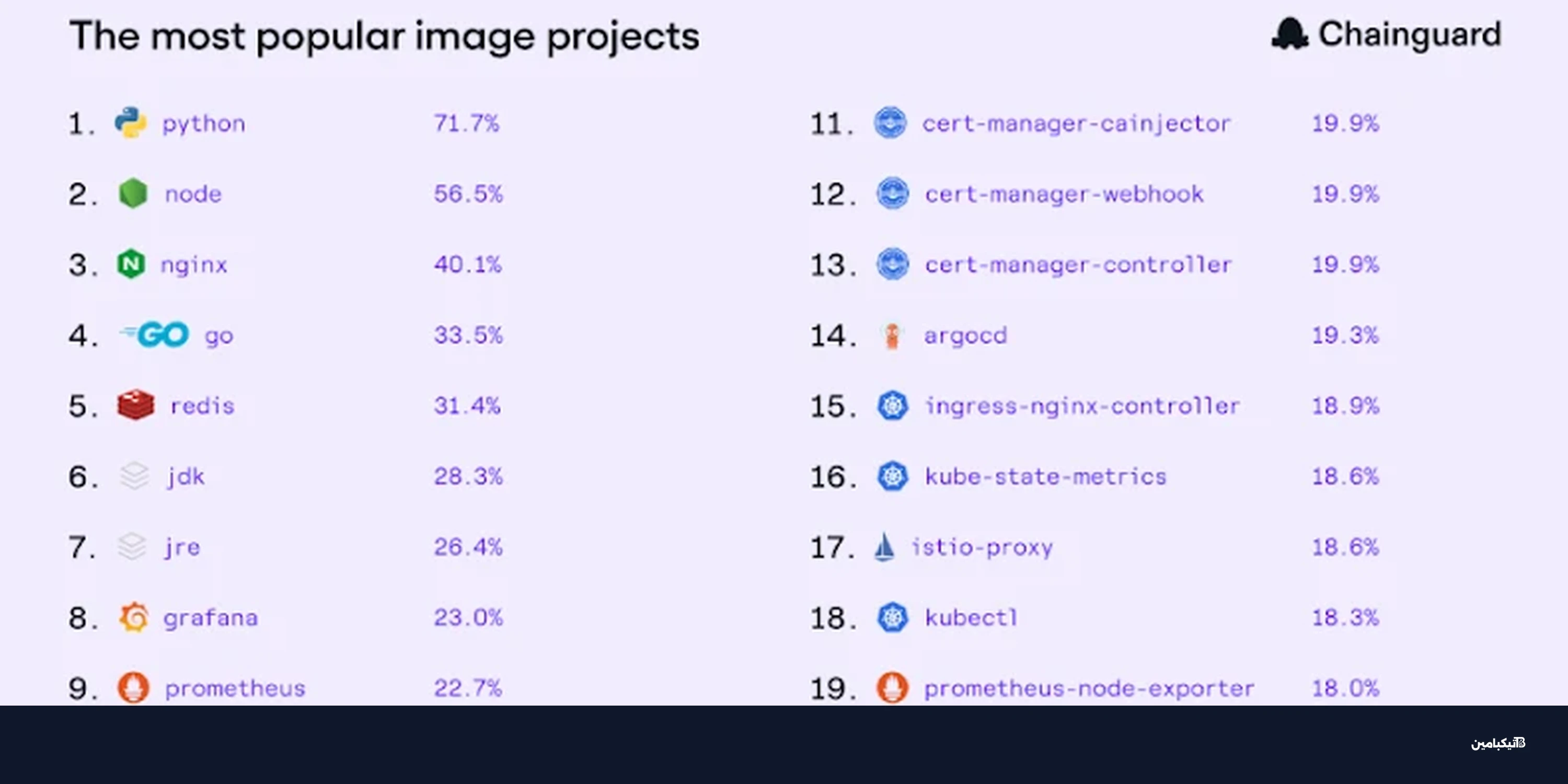

- استهداف منصات سحابية متنوعة للحصول على بيانات أكثر حساسية.

- تصعيد تكتيكات الابتزاز لتشمل مضايقة الموظفين بشكل شخصي.

- تطور مستمر في أساليب التشغيل لتقليد تكتيكات ناجحة سابقة.

وذكر التقرير أن استهداف مزودي الهوية والمنصات السحابية يتوافق مع الأنماط السابقة لمجموعة ShinyHunters، لكن اتساع رقعة الهجمات يثير القلق في أوساط الأمن السيبراني.

كيف تحمي مؤسستك من هجمات التصيد الصوتي؟

أكدت جوجل في توصياتها أن هذه الهجمات تسلط الضوء على فعالية الهندسة الاجتماعية وضرورة الانتقال إلى أساليب مصادقة أكثر أماناً ومقاومة للتصيد. ولحماية الأنظمة، ينصح الخبراء باتباع التالي:

- استخدام مفاتيح الأمان المادية (FIDO2 security keys).

- تفعيل تقنية مفاتيح المرور (Passkeys) كبديل لكلمات المرور.

- الابتعاد عن المصادقة المستندة إلى الرسائل النصية (SMS) أو الإشعارات الفورية (Push) لسهولة التحايل عليها.

تعتبر هذه الطرق الحديثة محصنة ضد الهندسة الاجتماعية بطرق لا تتوفر في وسائل المصادقة التقليدية التي يعتمد عليها الكثيرون حالياً.