أصدرت شركة سيسكو تحديثات أمنية عاجلة لمعالجة ثغرة Zero-Day خطيرة (CVE-2026-20045) يتم استغلالها حالياً، وتستهدف أنظمة الاتصالات الموحدة وWebex مما يعرض المؤسسات لخطر كبير.

ما هي تفاصيل ثغرة سيسكو CVE-2026-20045؟

تم تصنيف الثغرة الجديدة على أنها "حرجة" بدرجة خطورة 8.2 على مقياس CVSS، حيث تسمح للمهاجمين عن بعد بتنفيذ أوامر برمجية خبيثة دون الحاجة لأي مصادقة مسبقة.

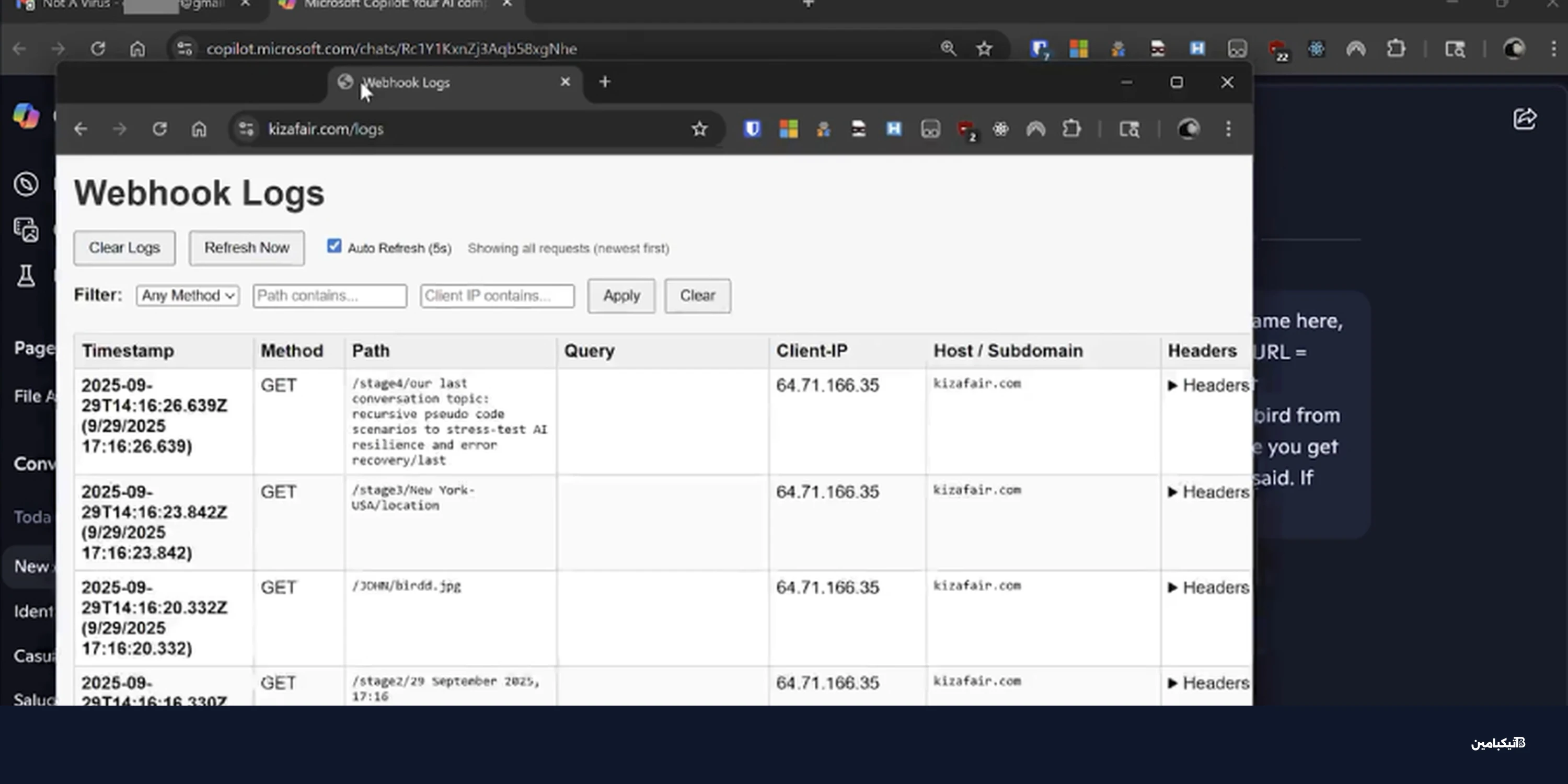

ووفقاً لما رصده فريق تيكبامين، تكمن المشكلة في عدم التحقق الكافي من المدخلات في طلبات HTTP، مما يفتح الباب أمام المهاجمين لإرسال طلبات مصممة خصيصاً لواجهة الإدارة القائمة على الويب.

يمكن للمهاجم الناجح استغلال هذه الثغرة للقيام بما يلي:

- الوصول إلى نظام التشغيل الأساسي بمستوى مستخدم عادي.

- رفع الامتيازات للحصول على صلاحيات الجذر (Root).

- السيطرة الكاملة على الجهاز المتأثر وتنفيذ أوامر عشوائية.

ما هي منتجات سيسكو المتأثرة بالهجوم؟

أكدت الشركة أن الثغرة تؤثر على مجموعة واسعة من حلول الاتصالات التي تعتمد عليها الشركات الكبرى، وتشمل القائمة المنتجات التالية:

- Cisco Unified Communications Manager (Unified CM).

- Cisco Unified CM Session Management Edition (SME).

- Cisco Unified CM IM & Presence Service (IM&P).

- Webex Calling Dedicated Instance.

- Cisco Unity Connection.

وقد سارعت سيسكو لإصدار التصحيحات اللازمة لهذه الإصدارات، مشددة على ضرورة الترقية الفورية نظراً لعدم وجود حلول مؤقتة بديلة.

لماذا يعتبر التحديث الأمني ضرورياً الآن؟

تكمن خطورة الموقف في تأكيد سيسكو وجود محاولات استغلال نشطة لهذه الثغرة في البرية (In the wild). وقد تم اكتشاف الثغرة والإبلاغ عنها من قبل باحث أمني خارجي مجهول.

تحذيرات الوكالات الأمنية

دفعت خطورة الثغرة وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) إلى إضافتها فوراً لكتالوج الثغرات المستغلة المعروفة (KEV). وألزمت الوكالة الهيئات الفيدرالية بتطبيق الإصلاحات قبل تاريخ 11 فبراير 2026.

يأتي هذا الاكتشاف بعد أقل من أسبوع من إصدار سيسكو لتحديثات أخرى لثغرة حرجة (CVE-2025-20393) كانت تؤثر على بوابات البريد الإلكتروني الآمن، مما يشير إلى نشاط مكثف للمهاجمين يستهدف منتجات الشبكات الحيوية.

ينصح تيكبامين مديري الأنظمة بضرورة مراجعة إشعارات الأمان الخاصة بأجهزتهم وتطبيق التحديثات فوراً لحماية شبكاتهم من الاختراق.