كشف فريق الاستجابة للطوارئ الحاسوبية في أوكرانيا (CERT-UA) عن موجة جديدة من الهجمات السيبرانية التي استهدفت قوات الدفاع باستخدام برمجية خبيثة تُعرف باسم PLUGGYAPE. وقد رصدت تيكبامين تفاصيل هذه الحملة التي نشطت بشكل ملحوظ بين أكتوبر وديسمبر 2025، مستغلة تطبيقات المراسلة الفورية الشهيرة لتنفيذ اختراقاتها.

نُسبت هذه الأنشطة بدرجة متوسطة من الثقة إلى مجموعة قرصنة روسية يتم تتبعها تحت اسم Void Blizzard (المعروفة أيضاً بأسماء Laundry Bear أو UAC-0190)، والتي يُعتقد أنها نشطة منذ أبريل 2024 على الأقل.

كيف تعمل برمجية PLUGGYAPE عبر واتساب وسيجنال؟

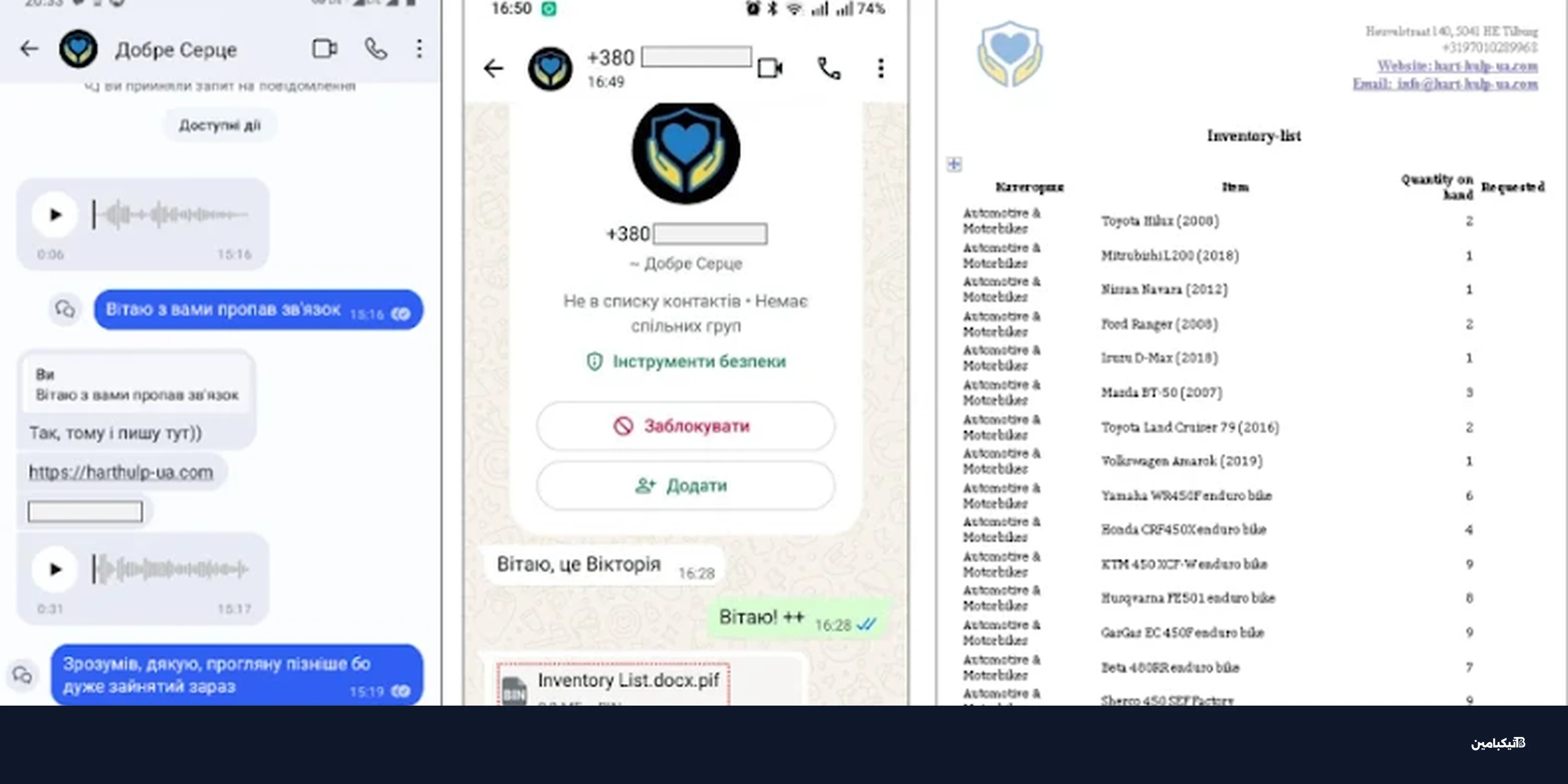

تعتمد سلاسل الهجوم التي توزع هذه البرمجيات الخبيثة بشكل أساسي على تطبيقات المراسلة الفورية مثل سيجنال وواتساب كنقاط دخول رئيسية. ويستخدم المهاجمون تكتيكات الهندسة الاجتماعية المتطورة لخداع الضحايا:

- انتحال صفة منظمات خيرية وإنسانية.

- إرسال روابط تبدو غير ضارة مثل "harthulp-ua" أو "solidarity-help".

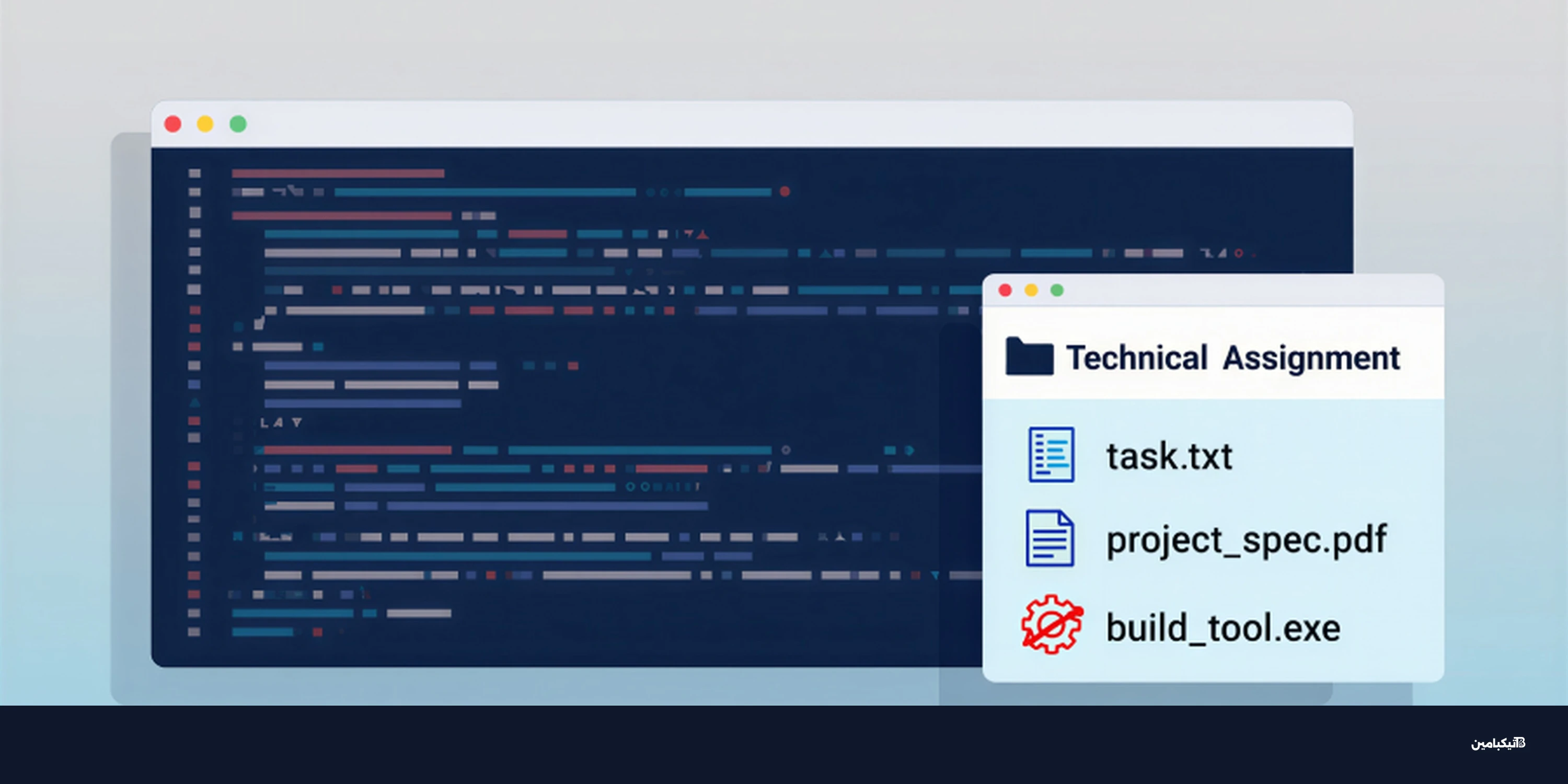

- إقناع الأهداف بتنزيل أرشيف محمي بكلمة مرور يحتوي على الملف الخبيث.

يحتوي الأرشيف المضغوط على ملف قابل للتنفيذ تم إنشاؤه باستخدام PyInstaller، مما يؤدي في النهاية إلى نشر برمجية PLUGGYAPE. وأشار التقرير الأمني إلى أن الإصدارات المتتالية من هذا الباب الخلفي (Backdoor) أضافت تقنيات تشويش وفحوصات لمنع تحليلها أو تشغيلها في البيئات الافتراضية.

ما هي القدرات التقنية لهذه البرمجية الخبيثة؟

تم كتابة برمجية PLUGGYAPE بلغة بايثون، وهي تتمتع بقدرات متقدمة للتحكم عن بعد في الأجهزة المخترقة. وتقوم البرمجية بإنشاء اتصال مع خادم بعيد لتنفيذ أوامر عشوائية، وقد تم تطوير قدرات الاتصال الخاصة بها مؤخراً:

- الاتصال عبر بروتوكول WebSocket.

- دعم بروتوكول MQTT (أضيف في ديسمبر 2025).

- تنفيذ أكواد برمجية عشوائية على الأجهزة المصابة.

من المثير للاهتمام أن عناوين القيادة والتحكم (C2) يتم استردادها من خدمات اللصق الخارجية مثل rentry[.]co و pastebin[.]com، حيث يتم تخزينها بتنسيق مشفر (base64). هذا الأسلوب يمنح المهاجمين مرونة عملياتية عالية، مما يسمح لهم بتحديث الخوادم في الوقت الفعلي إذا تم اكتشاف البنية التحتية الأصلية وإيقافها.

لماذا تعتبر تطبيقات المراسلة الهدف الأسهل؟

أوضح خبراء الأمن الرقمي أن التفاعل الأولي مع الهدف يتم بشكل متزايد باستخدام حسابات وأرقام هواتف مشروعة لشركات اتصالات أوكرانية. ويستخدم المهاجمون اللغة المحلية ومكالمات الصوت والفيديو لإضفاء الشرعية، وقد يظهرون معرفة تفصيلية عن الفرد أو المنظمة المستهدفة.

أصبحت تطبيقات المراسلة واسعة الانتشار على الأجهزة المحمولة والحواسيب الشخصية القناة الأكثر شيوعاً لإيصال أدوات التهديد السيبراني بحكم الأمر الواقع، مما يستدعي حذراً شديداً عند التعامل مع الروابط حتى من المصادر التي تبدو موثوقة.

تهديدات أخرى في المشهد السيبراني

في سياق متصل، وكما نتابع في تيكبامين آخر التطورات الأمنية، كشفت الوكالة أيضاً عن نشاط لمجموعة تهديد أخرى تُعرف باسم UAC-0239. قامت هذه المجموعة بإرسال رسائل تصيد احتيالي تحتوي على روابط لملفات VHD تمهد الطريق لسرقة البيانات عبر برمجية FILEMESS المعتمدة على لغة Go.