كشف خبراء الأمن السيبراني مؤخراً عن حملة اختراق معقدة تستخدم بيانات الاعتماد المسروقة لتثبيت برمجيات LogMeIn الشرعية، بهدف ضمان الوصول المستمر إلى أجهزة الضحايا دون إثارة الشكوك، وهو ما نتابعه بدقة في تيكبامين لتوعية المستخدمين.

كيف يعمل الهجوم الجديد عبر برمجيات RMM؟

بدلاً من الاعتماد على الفيروسات المخصصة التي قد تكشفها برامج الحماية، يلجأ المهاجمون في هذه الحملة إلى تجاوز المحيط الأمني عبر استخدام أدوات تكنولوجيا المعلومات الموثوقة التي يستخدمها المسؤولون عادة.

يقوم القراصنة بسرقة ما يشبه "المفتاح الرئيسي" للنظام، مما يسمح لهم بتحويل برامج المراقبة والإدارة عن بعد (RMM) الشرعية إلى باب خلفي دائم، مما يصعب عملية الكشف عنهم بشكل كبير مقارنة بالهجمات التقليدية.

ما هي خطوات تنفيذ عملية الاختراق؟

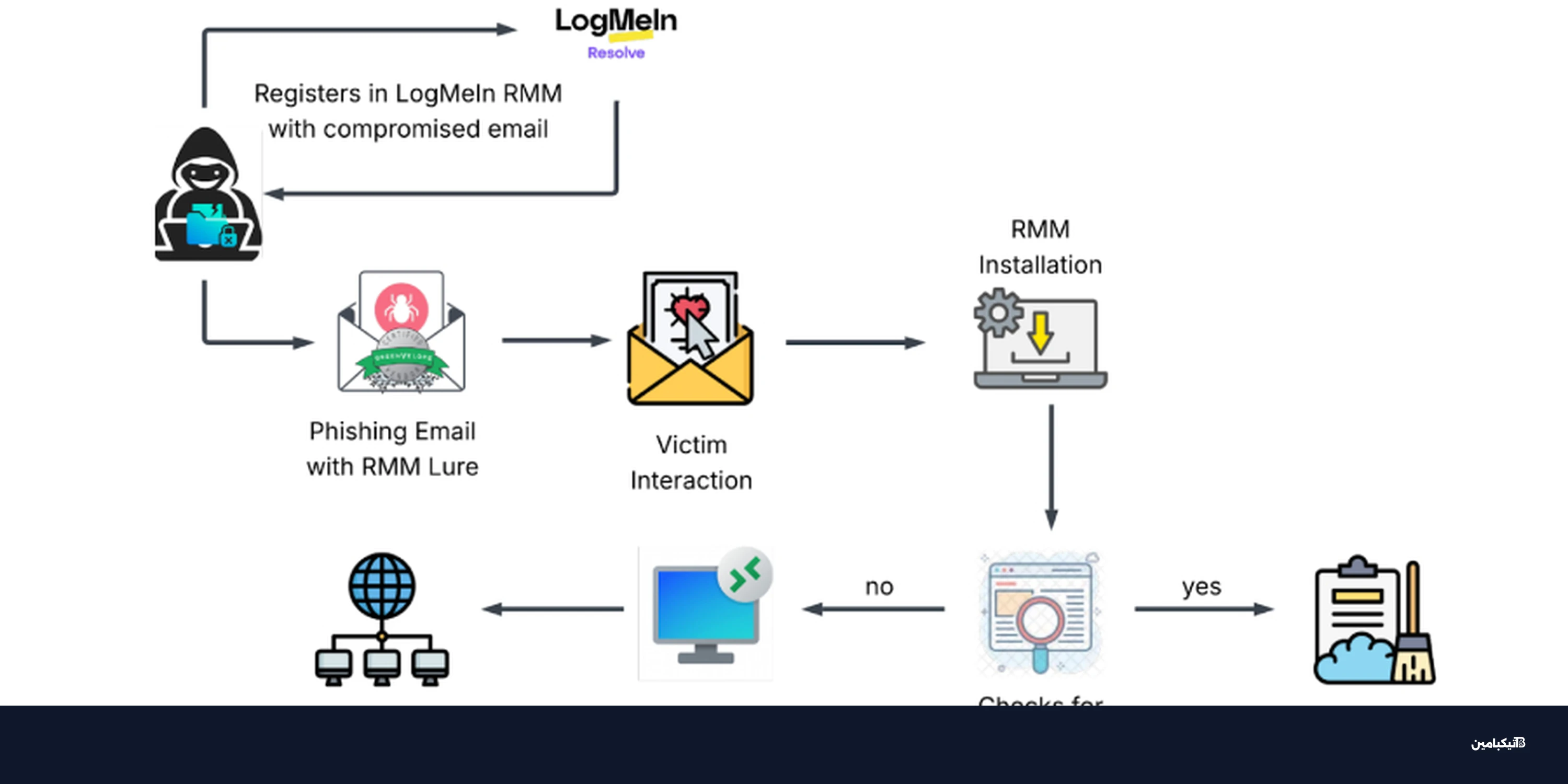

تتم عملية الهجوم عبر موجتين متميزتين تعتمدان على الخداع الهندسي والتقني، ويمكن تلخيص المراحل كالتالي:

- إرسال رسائل بريد إلكتروني مزيفة تتنكر في هيئة دعوة من منصة شرعية تدعى "Greenvelope".

- خداع المستلم للنقر على رابط تصيد مصمم لسرقة بيانات الدخول الخاصة بحسابات مايكروسوفت أوتلوك وياهو وغيرها.

- استخدام البريد الإلكتروني المخترق للتسجيل في خدمة LogMeIn وتوليد رموز وصول خاصة.

- نشر ملف تنفيذي بعنوان "GreenVelopeCard.exe" لتثبيت الوصول عن بعد بشكل دائم.

لماذا يعتبر هذا الهجوم خطيراً جداً؟

تكمن خطورة هذا الهجوم في أن الملف الثنائي المستخدم موقع بشهادة صالحة، ويحتوي على تكوين JSON يعمل كقناة لتثبيت برنامج "LogMeIn Resolve" بشكل صامت.

بمجرد التثبيت، يتصل البرنامج بعنوان URL يتحكم فيه المهاجم دون علم الضحية، مما يمنح المخترقين سيطرة كاملة ومستمرة على النظام المستهدف.

تثبيت الوصول الدائم وتعديل النظام

بعد نشر أداة RMM، يقوم المهاجمون بتعديل إعدادات الخدمة لتعمل بصلاحيات غير مقيدة على نظام ويندوز، مما يعقد المشهد الأمني للمؤسسات.

كما ينشئ الهجوم مهاماً مجدولة مخفية لإعادة تشغيل برنامج RMM تلقائياً حتى إذا قام المستخدم بإيقافه يدوياً، مما يضمن بقاء الاتصال مفتوحاً للمخترقين.

كيف تحمي مؤسستك من هذا التهديد؟

لمواجهة هذا النوع المتطور من الهجمات، ينصح الخبراء بضرورة مراقبة الأنظمة للكشف عن أي تثبيت غير مصرح به لأدوات الإدارة عن بعد.

كما يجب، وفقاً لما نوصي به دائماً في تيكبامين، تحليل أنماط الاستخدام غير المعتادة وتوعية الموظفين بآليات التصيد الاحتيالي التي تستهدف سرقة بيانات الاعتماد.