كشفت تقارير أمنية حديثة عن محاولة اختراق ضخمة استهدفت قطاع الطاقة البولندي في أواخر ديسمبر 2025، حيث استخدمت مجموعة القرصنة الروسية المعروفة باسم Sandworm برمجية خبيثة جديدة لم تكن موثقة من قبل أُطلق عليها اسم DynoWiper.

ما هي تفاصيل الهجوم السيبراني على بولندا؟

وبحسب المعلومات التي تابعها فريق تيكبامين، وصف وزير الطاقة البولندي هذا الهجوم بأنه "الأقوى" الذي يستهدف البنية التحتية للطاقة في البلاد منذ سنوات. ورغم خطورة المحاولة، أكدت السلطات أن الهجوم لم ينجح في إحداث انقطاع فعلي للخدمة.

أوضحت شركة ESET للأمن السيبراني أن المهاجمين نشروا برمجية مسح البيانات DynoWiper كجزء من محاولة تخريبية استهدفت كيانات حيوية، وتشمل الأهداف التي ركز عليها القراصنة ما يلي:

- محطتان لتوليد الطاقة والحرارة المشتركة (CHP).

- أنظمة إدارة الكهرباء المولدة من مصادر الطاقة المتجددة.

- شبكات التحكم في توربينات الرياح والمزارع الكهروضوئية.

كيف تم اكتشاف برمجية DynoWiper الخبيثة؟

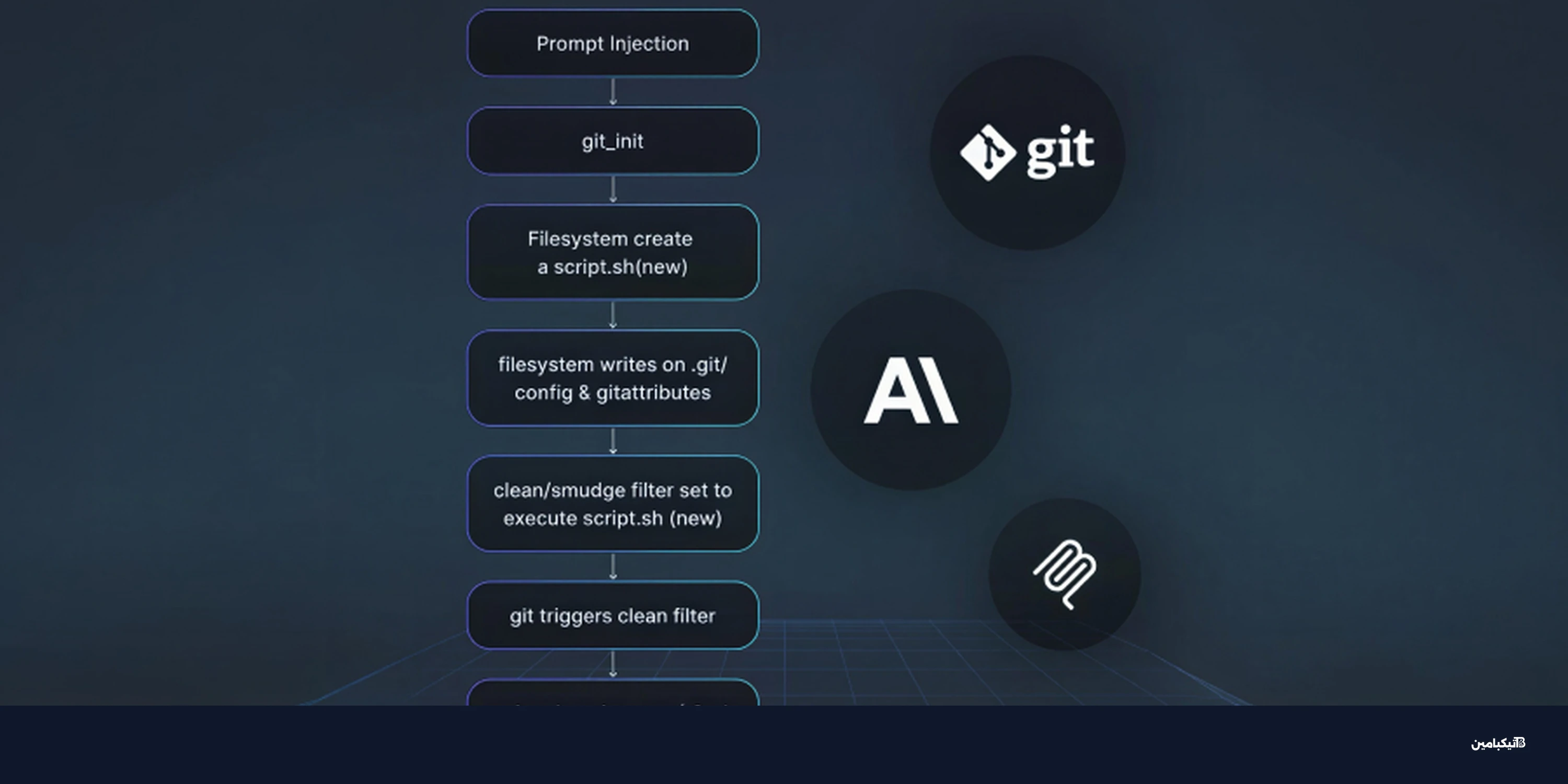

تعتبر DynoWiper أداة مسح بيانات (Wiper) جديدة تم تطويرها خصيصاً لهذا النوع من العمليات. وقد ربط الباحثون هذه الأداة بمجموعة Sandworm استناداً إلى تداخلات تقنية مع نشاطات سابقة للمجموعة، خاصة تلك التي تلت الغزو الروسي لأوكرانيا في عام 2022.

صرح رئيس الوزراء البولندي دونالد توسك بأن المؤشرات تدل على ارتباط المهاجمين بالأجهزة الروسية، مما دفع الحكومة إلى تسريع تطبيق تشريعات صارمة للأمن السيبراني تشمل:

- إدارة المخاطر لأنظمة تكنولوجيا المعلومات (IT).

- حماية أنظمة التكنولوجيا التشغيلية (OT).

- تعزيز بروتوكولات الاستجابة للحوادث الأمنية.

هل هناك علاقة بهجمات أوكرانيا السابقة؟

من المثير للاهتمام أن هذا النشاط تزامن مع الذكرى العاشرة لهجوم Sandworm الشهير على شبكة الكهرباء الأوكرانية في ديسمبر 2015. في ذلك الوقت، استخدمت المجموعة برمجية BlackEnergy لزرع أداة KillDisk، مما تسبب في إغراق منطقة إيفانو-فرانكيفسك في الظلام وانقطاع الكهرباء عن حوالي 230 ألف شخص.

ويشير خبراء تيكبامين إلى أن مجموعة Sandworm تواصل تطوير ترسانتها الرقمية، حيث تم رصد استخدام برمجيات مسح أخرى مؤخراً مثل:

- برمجية PathWiper: استهدفت بنية تحتية أوكرانية في يونيو 2025.

- برمجية ZEROLOT و Sting: استهدفت شبكات جامعية في أوكرانيا.

- برمجية HermeticWiper: التي تشترك في بعض الخصائص الوظيفية مع البرمجيات الجديدة.

يُظهر اكتشاف DynoWiper أن البنى التحتية الحيوية لا تزال هدفاً رئيسياً للصراعات السيبرانية الدولية، مما يستوجب رفع مستويات التأهب الأمني باستمرار.