كشف خبراء الأمن السيبراني عن ثلاث ثغرات أمنية خطيرة في خادم Anthropic الرسمي لبروتوكول سياق النموذج (MCP)، والتي قد تسمح للمهاجمين بالوصول إلى الملفات الحساسة أو حذفها، وحتى تنفيذ تعليمات برمجية خبيثة عن بُعد.

ما هي تفاصيل الثغرات الأمنية في MCP؟

أوضح تقرير أمني جديد نقله تيكبامين أن الثغرات المكتشفة تتركز في حزمة "mcp-server-git"، وهي أداة Python رسمية تتيح لنماذج الذكاء الاصطناعي (LLMs) التعامل مع مستودعات Git بشكل برمجي.

هذه الأداة، التي تعتبر مرجعاً للمطورين، تعاني من عيوب تسمح بالتلاعب بالنظام عبر ما يعرف بـ "حقن الأوامر" (Prompt Injection). وهذا يعني أن المهاجم لا يحتاج إلى وصول مباشر لجهاز الضحية، بل يكفي أن يجعل مساعد الذكاء الاصطناعي يقرأ محتوى ملغوماً، مثل:

- ملف README خبيث داخل مستودع برمجيات.

- وصف مشكلة (Issue description) يحتوي على أوامر ضارة.

- صفحة ويب مخترقة يتم تحليلها بواسطة النموذج.

كيف يستغل المهاجمون هذه الثغرات؟

وفقاً للباحث الأمني ياردين بورات من شركة Cyata، فإن استغلال هذه الثغرات قد يؤدي إلى عواقب وخيمة على أنظمة المطورين. يمكن للمهاجمين تحويل أي مجلد في النظام إلى مستودع Git، مما يفتح الباب أمام:

- الكتابة فوق الملفات المهمة واستبدالها بفوارغ.

- الوصول غير المصرح به إلى أي مستودع موجود على الخادم.

- تعديل ملفات التكوين الحساسة مثل ".git/config".

سيناريو الهجوم المحتمل

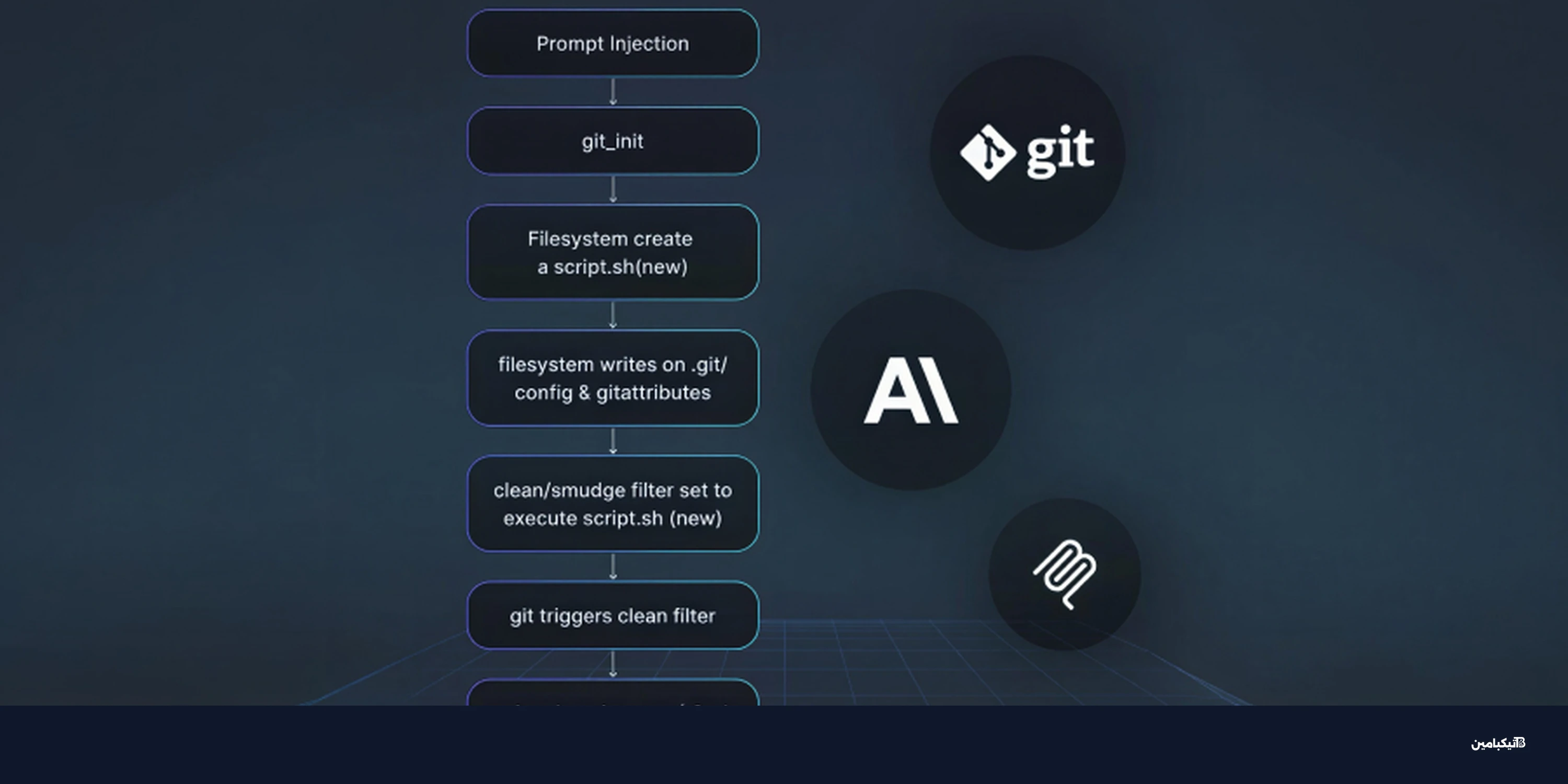

في أحد السيناريوهات التي وثقتها شركة Cyata، يمكن دمج هذه الثغرات مع خادم نظام الملفات (Filesystem MCP) لتحقيق تنفيذ التعليمات البرمجية عن بُعد (RCE). يتم ذلك عبر:

- التلاعب بملف التكوين المخفي داخل مجلد ".git".

- استدعاء أمر "git_init" عبر تقنيات الحقن المتقدمة.

- تشغيل الأكواد الخبيثة بمجرد تفاعل النموذج مع المدخلات الملوثة.

كيف تحمي نفسك وتحدث أنظمتك؟

استجابةً لهذا التقرير، قامت الجهات القائمة على المشروع بإصدار تحديثات أمنية عاجلة لمعالجة المشكلة. تم إصلاح الثغرات في الإصدارين 2025.9.25 و 2025.12.18، حيث تم اتخاذ الإجراءات التالية:

- إزالة أداة "git_init" تماماً من الحزمة لتقليل المخاطر.

- إضافة طبقات تحقق إضافية لمنع محاولات تجاوز المسار (Path Traversal).

- تعزيز القيود الأمنية على العمليات التي يسمح للخادم بتنفيذها.

ينصح فريق تيكبامين جميع المطورين ومستخدمي حزمة Python هذه بالتحديث فوراً إلى أحدث إصدار لضمان الحماية القصوى.

الجدير بالذكر أن هذا الخادم يُعد التطبيق المرجعي الذي يتوقع من المطورين نسخه والبناء عليه. وكما أشار شاحار تال، الرئيس التنفيذي لشركة Cyata، فإن وجود ثغرات في البنية الأساسية يستدعي تدقيقاً أعمق في نظام MCP البيئي بالكامل، خاصة أن هذه الثغرات تعمل في الإعدادات الافتراضية وليست حالات نادرة.