أصدرت شركة إيفانتي تحديثات أمنية عاجلة لمعالجة ثغرتين خطيرتين من نوع Zero-Day تؤثران على نظام Ivanti Endpoint Manager Mobile (EPMM)، حيث يتم استغلالهما بنشاط في هجمات إلكترونية حالياً.

وقد أضافت وكالة الأمن السيبراني والبنية التحتية الأمريكية (CISA) إحدى هذه الثغرات إلى كتالوج الثغرات المستغلة المعروفة (KEV)، مما يستدعي تحركاً فورياً من قبل مسؤولي الأنظمة لحماية الشبكات.

ما هي خطورة ثغرات إيفانتي الجديدة؟

تعتبر هذه الثغرات ذات خطورة حرجة، حيث تسمح للمهاجمين بتنفيذ تعليمات برمجية عشوائية والوصول غير المصرح به إلى الأجهزة الحساسة.

ووفقاً لتحليل تيكبامين للتقرير الأمني، فإن الثغرات (CVE-2026-1281 و CVE-2026-1340) تؤثر بشكل مباشر على ميزات توزيع التطبيقات الداخلية وتكوين نقل ملفات Android.

- تنفيذ الأكواد: تتيح للمهاجم تنفيذ برمجيات خبيثة على الجهاز.

- سرقة البيانات: الوصول إلى معلومات حساسة حول الأجهزة المدارة.

- الحركة الجانبية: إمكانية الانتقال من الجهاز المصاب إلى باقي الشبكة المتصلة.

كيف تكتشف محاولات الاختراق؟

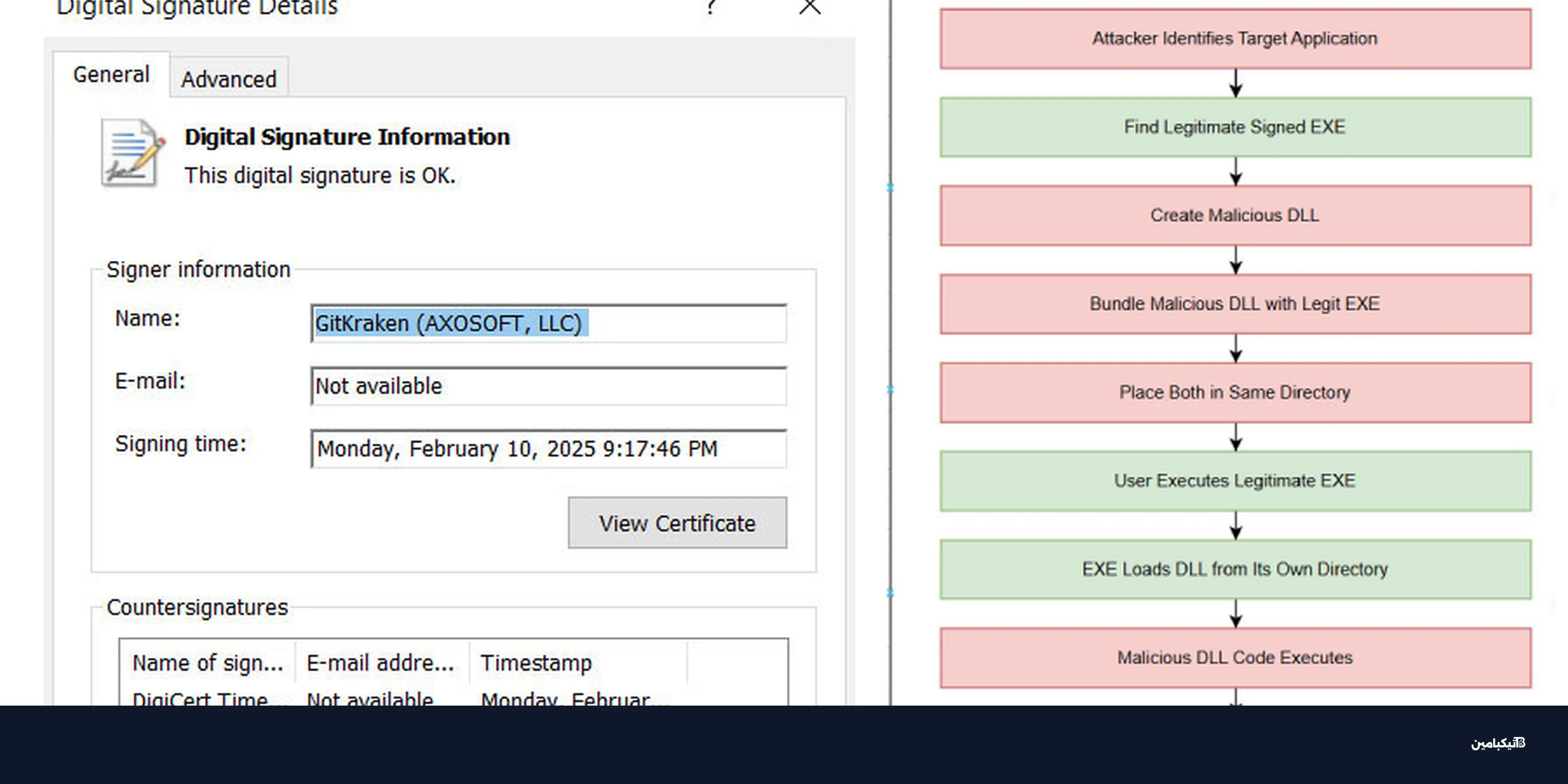

أشارت الشركة إلى أن المهاجمين يستخدمون تكتيكات لضمان البقاء داخل النظام (Persistence) عبر نشر Web Shells.

يمكن لمسؤولي الأنظمة فحص سجلات الوصول في خادم Apache (access logs) للبحث عن علامات الاستغلال، حيث ينتج عن الاستغلال الناجح استجابة HTTP برمز 404 بدلاً من الرمز الطبيعي 200.

المسار المطلوب فحصه:

- /var/log/httpd/https-access_log

- ابحث عن نمط Regular Expression المحدد في النشرة الأمنية.

- تحقق من أي تغييرات غير مصرح بها في التكوين (Configuration).

الإجراءات العاجلة والحلول المتاحة

على الرغم من توفر تصحيح مؤقت بصيغة RPM، إلا أنه يجب الانتباه إلى أنه لا يستمر بعد ترقية الإصدار ويجب إعادة تطبيقه.

- الحل المؤقت: تطبيق رقعة RPM فوراً.

- الحل الدائم: سيتم دمج الإصلاح في إصدار EPMM 12.8.0.0 القادم في الربع الأول من 2026.

- الموعد النهائي: ألزمت CISA الوكالات الفيدرالية بتطبيق التحديثات قبل 1 فبراير 2026.

في حال اكتشاف أي دليل على الاختراق، يوصي خبراء تيكبامين بضرورة استعادة الجهاز من نسخة احتياطية آمنة ومعروفة، أو بناء خادم جديد ونقل البيانات إليه لضمان نظافة البيئة الرقمية.