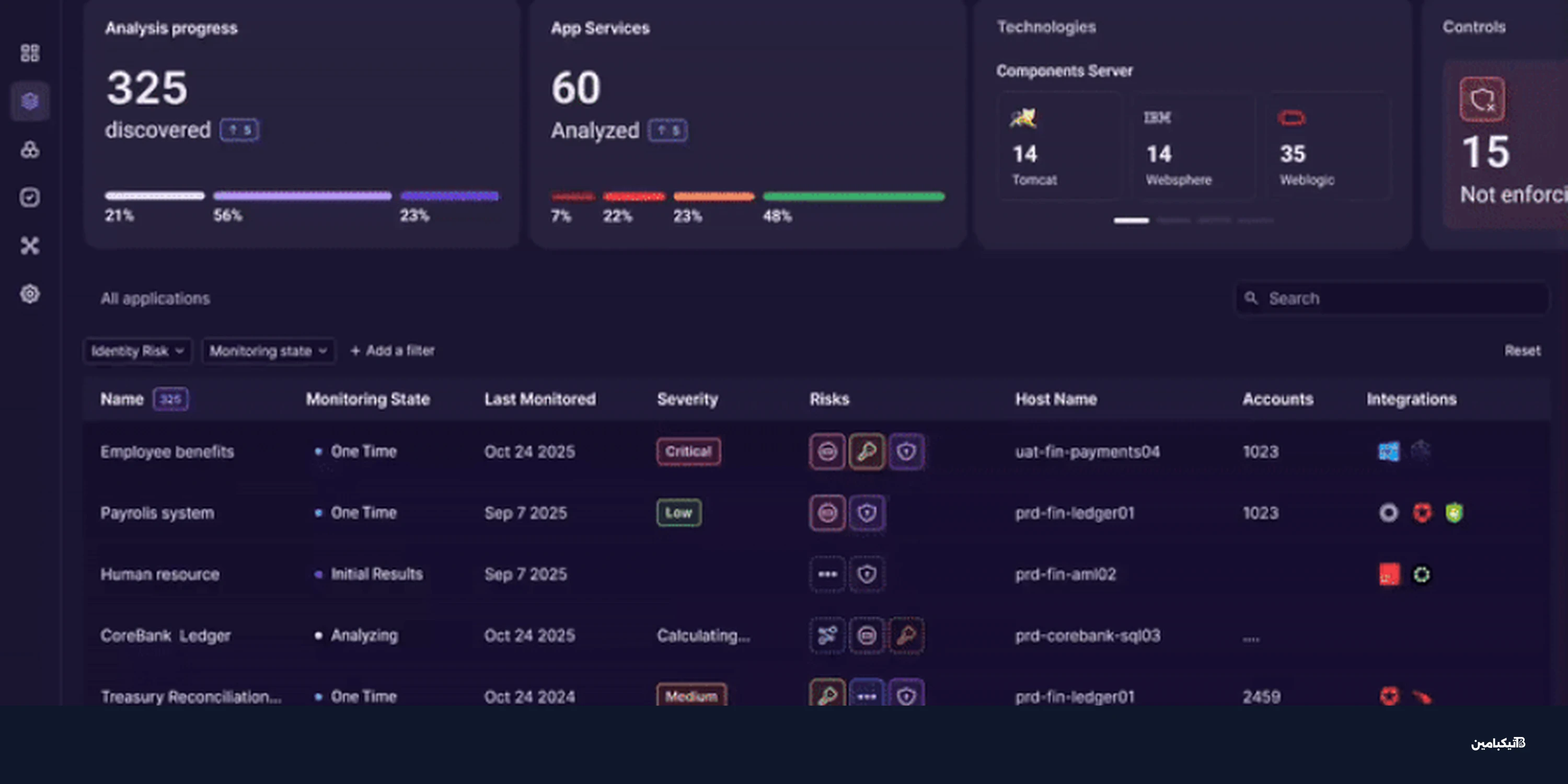

تشير الهوية الرقمية المظلمة إلى جميع الحسابات والصلاحيات غير الخاضعة للرقابة داخل المؤسسات. تكشف تيكبامين أن هذه الهويات تمثل نصف بيئة الهوية التقليدية، مما يخلق ثغرات أمنية خطيرة.

ما هي الهوية الرقمية المظلمة؟

في السابق، كانت الهوية الرقمية تتركز في مكان واحد - دليل LDAP أو نظام الموارد البشرية أو بوابة IAM واحدة.

لكن اليوم، الهوية الرقمية المظلمة متناثرة عبر بيئات متعددة:

- تطبيقات SaaS السحابية

- أنظمة on-prem المحلية

- بنية IaaS التحتية

- منصة PaaS كخدمة

- تطبيقات مخصصة ومظللة

تحمل كل بيئة حساباتها وصلاحياتها الخاصة، مما يجعل إدارتها تحديًا كبيرًا.

لماذا تتجاوز أدوات IAM التقليدية المشكلة؟

تدير أدوات IAM و IGA التقليدية فقط النصف الخاضع للإدارة - المستخدمون والتطبيقات التي تم دمجها بالكامل. كل شيء آخر يبقى غير مرئي.

يتطلب كل تطبيق جديد أو محدث عملية onboarding معقدة تشمل:

- الموصلات والتكاملات

- تعيين المخططات Schema mapping

- كتالوجات الحقوق Entitlement catalogs

- نمذجة الأدوار Role modeling

هذه العمليات تستهلك الوقت والمال والخبرة، وغالبًا ما لا تكتمل أبدًا.

مكونات الهوية الرقمية المظلمة

مع تحديث المؤسسات لأنظمتها، تتناثر هوية الرقمية إلى عدة فئات عالية المخاطر:

الهويات غير البشرية NHIs

تتجاوز المشكلة الطبقة البشرية إلى تحدٍ أكبر - الهويات غير البشرية:

- واجهات برمجة التطبيقات APIs

- البوتات Bots الآلية

- حسابات الخدمة Service accounts

- عمليات الذكاء الاصطناعي Agent-AI

هذه الكيانات تُصدق وتتواصل وتتصرف عبر البنية التحتية، لكنها غالبًا غير قابلة للتتبع. تُنشأ وتُنسى بدون ملكية أو إشراف أو دورة حياة.

لماذا تمثل أزمة أمنية؟

تنمو هذه الكيانات غير الخاضعة للحكم وتخلق "بقع عمياء" حيث تزدهر المخاطر السيبرانية.

وفقًا للإحصائيات الأخيرة، في عام 2024:

- 27% من اختراقات السحابة تضمنت إساءة استخدام بيانات اعتماد خاملة

- حسابات يتيمة orphaned accounts تمثل نقطة ضعف رئيسية

- حسابات محلية local accounts تفتقر إلى المراقبة

المخاطر الأولية تشمل:

- وصول غير مصرح به للموارد الحساسة

- حركات جانبية lateral movement داخل الشبكة

- سرقة بيانات الاعتماد واستغلالها

- فشل الامتثال للمعايير الأمنية

الحل: من الإعداد إلى القابلية للرصد

للقضاء على الهوية الرقمية المظلمة، يجب على المؤسسات التحول من IAM القائم على التكوين إلى الحوكمة القائمة على الأدلة.

يُحقق ذلك من خلال قابلية رصد الهوية Identity Observability، التي توفر رؤية مستمرة عبر كل هوية.

نهج الأعمدة الثلاثة للمرونة السيبرانية

حسب منظور Orchid، يتطلب مستقبل المرونة السيبرانية نهجًا ثلاثي الأعمدة:

- الرؤية المستمرة: رصد جميع الهويات في الوقت الفعلي

- التحليل الذكي: تحليل السلوكيات وكشف التشوهات

- الاستجابة التلقائية: اتخاذ إجراءات فورية عند اكتشاف التهديدات

من خلال تواصل البيانات التيليمترية، يمكن للمؤسسات سد الفجوة بين IAM والأنظمة غير المدارة، وتأمين محيط الهوية بالكامل.

كما يوضح تيكبامين، فإن فهم وإدارة الهوية الرقمية المظلمة أصبح ضرورة ملحة لضمان الأمن السيبراني في عصر التحول الرقمي المتسارع.