كشفت أحدث التقارير الأمنية عن خطر جديد يهدد مستخدمي أجهزة أندرويد اللوحية، حيث تم اكتشاف برمجية خبيثة تدعى Keenadu مزروعة بعمق في تحديثات النظام الرسمية.

هذه البرمجية لا تكتفي بجمع البيانات بصمت، بل تمنح المهاجمين قدرة كاملة على التحكم في الجهاز عن بعد، مما يشكل تهديداً خطيراً للخصوصية والأمان الرقمي.

كيف وصلت برمجية Keenadu إلى الأجهزة؟

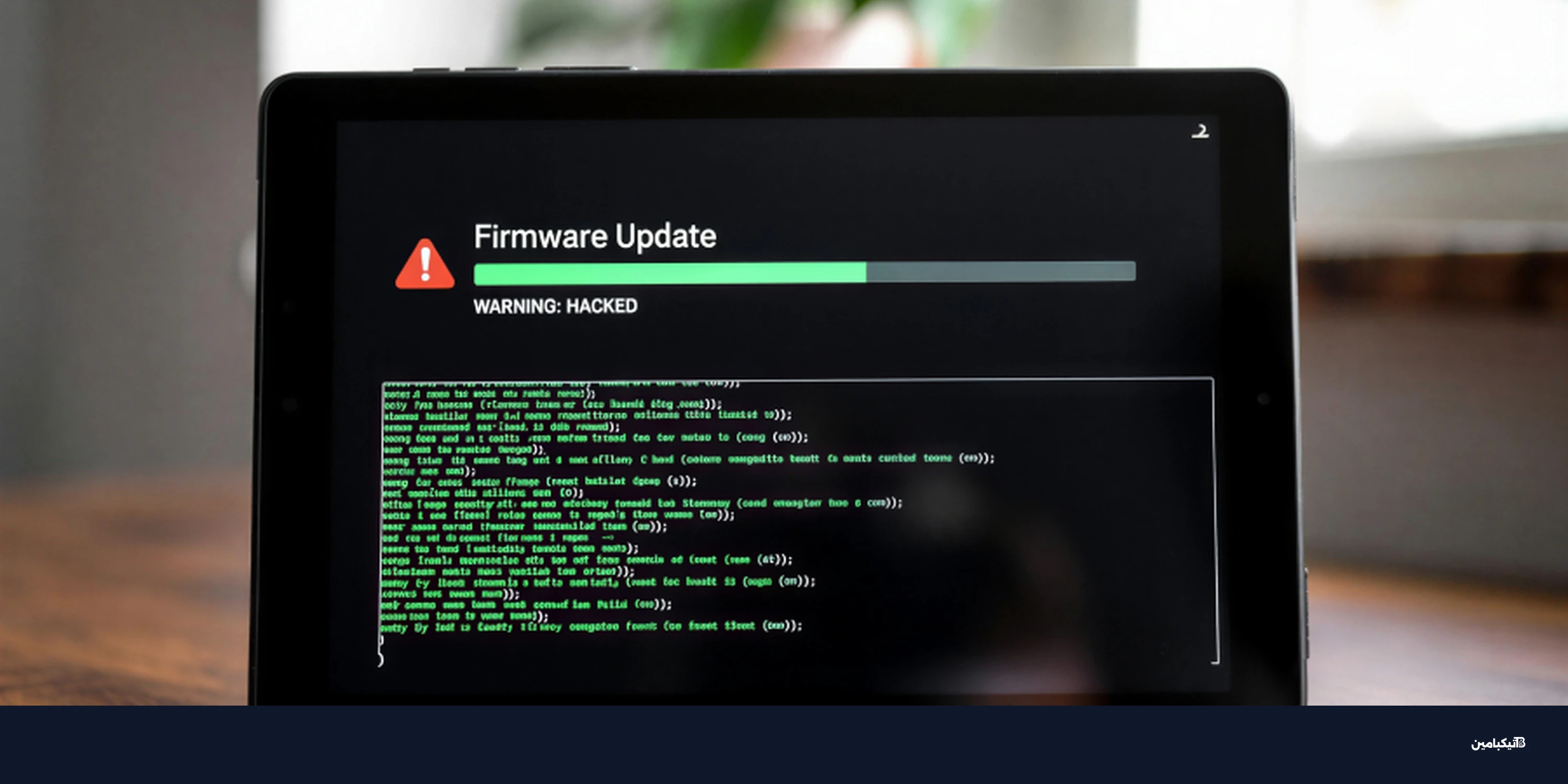

أوضح باحثو الأمن السيبراني أن هذا الباب الخلفي (Backdoor) يتم دمجه في البرامج الثابتة (Firmware) للأجهزة خلال مرحلة التصنيع أو البناء. وقد تم رصد البرمجية بشكل مؤكد في أجهزة تابلت من شركات متعددة.

أبرز الأجهزة المتضررة التي تم تحديدها تشمل:

- جهاز Alldocube iPlay 50 mini Pro.

- إصدارات البرامج الثابتة التي تعود لتاريخ أغسطس 2023.

- الأجهزة التي تلقت تحديثات هوائية (OTA) موقعة رقمياً بشكل سليم.

الخطير في الأمر، كما يشير فريق تيكبامين، هو أن التحديثات تحمل تواقيع رقمية صحيحة، مما يجعل النظام يتعامل معها على أنها تحديثات موثوقة وآمنة تماماً.

ما هي مخاطر هذا الاختراق الأمني؟

بمجرد تثبيت التحديث المصاب، تقوم برمجية Keenadu بتحميل نفسها في مساحة الذاكرة الخاصة بكل تطبيق يتم تشغيله على الجهاز. وتستخدم تقنيات معقدة للعمل في الخلفية دون إثارة الشكوك.

تتضمن قدرات هذه البرمجية الخبيثة ما يلي:

- السيطرة على عملية البحث في المتصفح وتوجيه النتائج.

- تثبيت تطبيقات جديدة سراً لتحقيق أرباح غير مشروعة.

- التفاعل الخفي مع الإعلانات (Ad Fraud).

- حقن نفسها في عملية النظام الأساسية Zygote للتحكم الشامل.

من هم المستخدمون الأكثر تضرراً؟

تشير بيانات القياس عن بعد إلى أن أكثر من 13,000 مستخدم حول العالم قد تعرضوا لهذا الهجوم حتى الآن. وتتوزع الإصابات بشكل رئيسي في دول محددة، ولكن الخطر قد يمتد لأي مكان يتم فيه بيع هذه الأجهزة.

الدول الأكثر تضرراً تشمل:

- روسيا والبرازيل.

- ألمانيا وهولندا.

- اليابان.

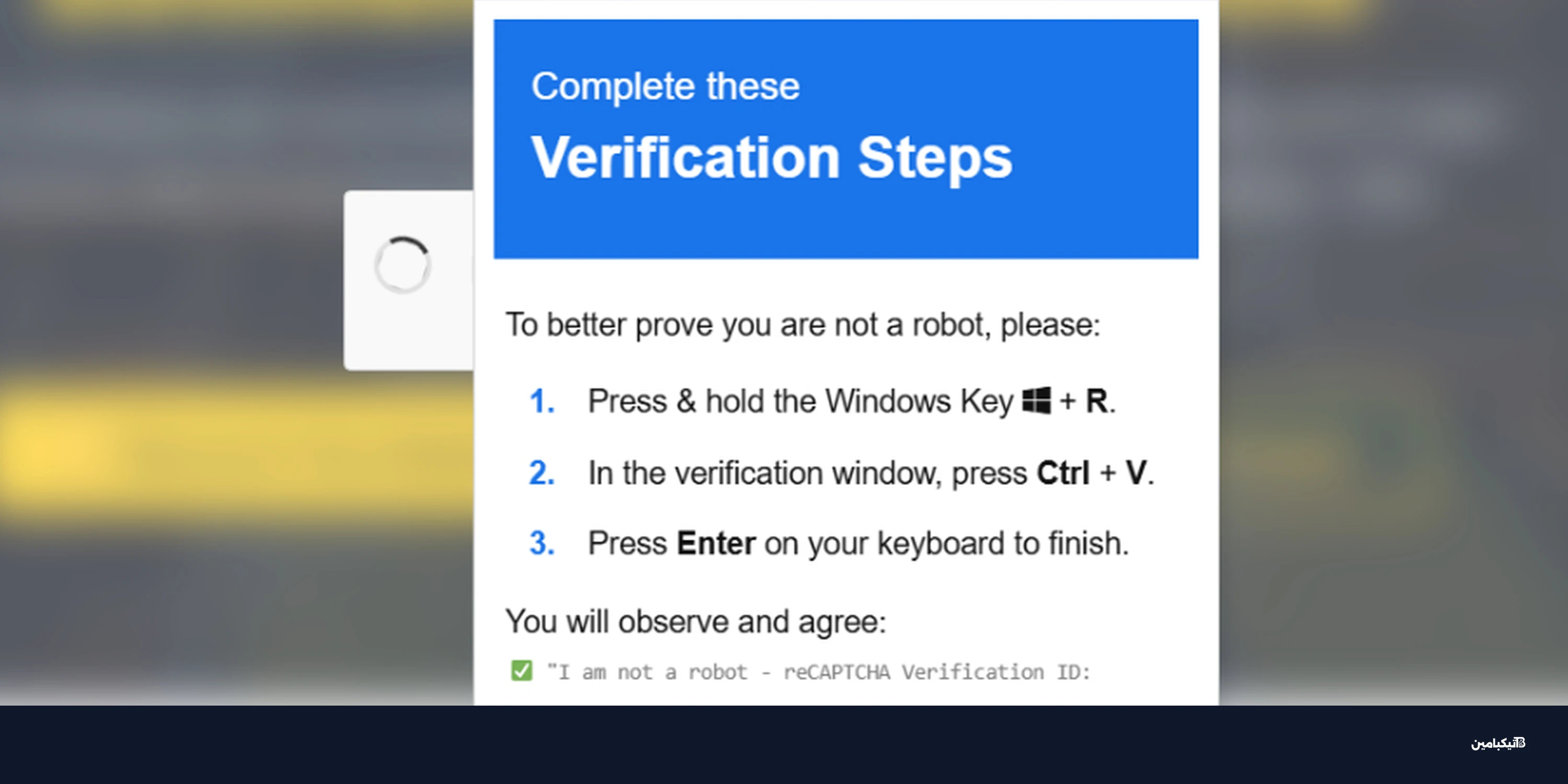

آلية عمل البرمجية الذكية

تتميز Keenadu بآليات دفاعية لتجنب كشفها، حيث تمتنع عن العمل إذا اكتشفت أنها داخل تطبيقات تابعة لخدمات جوجل (Google Services) أو شركات اتصالات كبرى. كما تحتوي على مفتاح تدمير ذاتي (Kill Switch) يعمل عند رصد ملفات معينة في أدلة النظام، مما يصعب مهمة الباحثين في تحليلها.