كشف باحثون أمنيون عن حملة برمجيات خبيثة جديدة ومتطورة تُعرف باسم DEAD#VAX، تستخدم أساليب خداع ذكية لتجاوز أنظمة الحماية التقليدية وزرع برمجية التجسس الشهيرة AsyncRAT في أنظمة ويندوز، وذلك وفقاً لما رصده فريق تيكبامين.

ما هي حملة DEAD#VAX وكيف تعمل؟

تعتمد هذه الهجمة الإلكترونية على تقنيات معقدة تمزج بين استخدام ميزات النظام الشرعية وأساليب التخفي المتقدمة. وبحسب التقارير الأمنية، فإن المهاجمين يستخدمون ملفات القرص الصلب الافتراضي (VHD) المستضافة على شبكة IPFS الللامركزية لنشر إصاباتهم.

تتميز هذه الحملة بعدة خصائص تجعل اكتشافها أمراً صعباً للغاية:

- استخدام ملفات VHD المستضافة على شبكة IPFS.

- تشفير النصوص البرمجية بشكل معقد للغاية (Script Obfuscation).

- فك التشفير أثناء التشغيل (Runtime Decryption).

- حقن الأكواد الخبيثة مباشرة في ذاكرة العمليات الموثوقة.

لماذا تعتبر برمجية AsyncRAT خطيرة؟

الهدف النهائي لهذه الحملة هو نشر برمجية AsyncRAT، وهي أداة وصول عن بعد مفتوحة المصدر تمنح المهاجمين سيطرة شبه كاملة على الأجهزة المصابة.

تتيح هذه البرمجية للمخترقين القيام بمجموعة واسعة من الأنشطة التجسسية، منها:

- تسجيل ضربات لوحة المفاتيح (Keylogging).

- التقاط صور للشاشة وتسجيل الفيديو من الكاميرا.

- مراقبة محتوى الحافظة (Clipboard).

- الوصول الكامل لملفات النظام وتنفيذ أوامر عن بعد.

كيف تتم عملية الاختراق عبر ملفات VHD؟

تبدأ سلسلة العدوى عادةً برسالة بريد إلكتروني تصيدية تحتوي على رابط لملف VHD، والذي يتم تمويهه ليبدو وكأنه ملف PDF لطلب شراء أو فاتورة لخداع الضحية.

عندما يحاول المستخدم فتح هذا الملف الذي يعتقد أنه مستند عادي، يقوم النظام بتركيب القرص الافتراضي، لتبدأ البرمجيات الخبيثة عملها في الخلفية.

تتضمن مراحل الهجوم الخطوات التالية:

- تحميل ملف VHD المموه كملف PDF.

- تشغيل سكريبت WSF مخفي داخل القرص الافتراضي.

- تنفيذ سلسلة من الفحوصات للتأكد من عدم وجود بيئة افتراضية أو أدوات تحليل.

- فك تشفير الحمولة الخبيثة وحقنها في الذاكرة.

أساليب التخفي وتجنب الكشف

أشار فريق تيكبامين إلى أن ما يميز حملة DEAD#VAX هو قدرتها العالية على التخفي. فبدلاً من كتابة ملفات خبيثة على القرص الصلب يمكن لمكافحات الفيروسات كشفها، تعمل البرمجية بالكامل في ذاكرة الجهاز (In-memory execution).

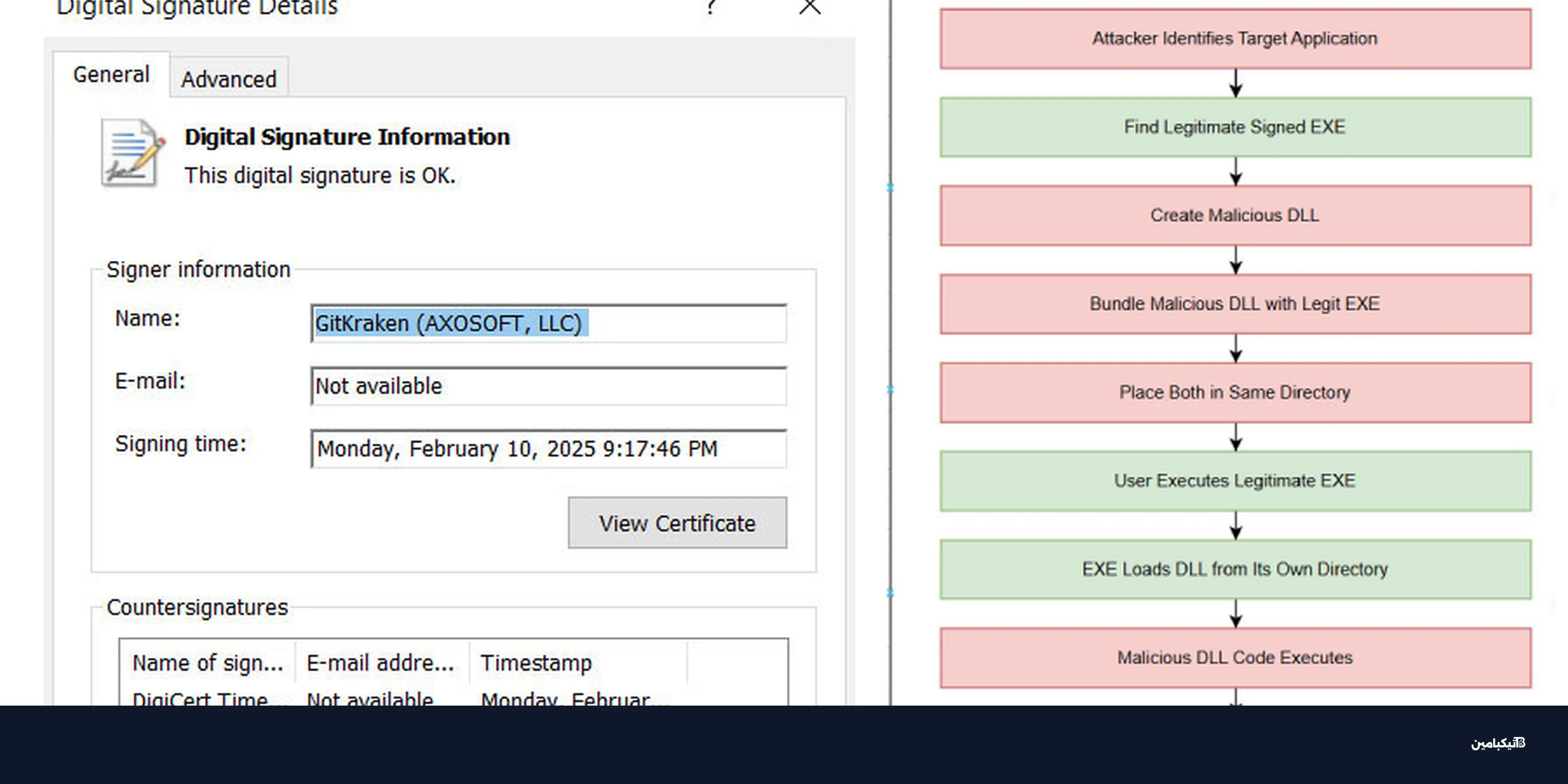

يقوم السكريبت الخبيث بحقن نفسه داخل عمليات ويندوز الموثوقة والموقعة رقمياً من مايكروسوفت، مثل:

- RuntimeBroker.exe

- OneDrive.exe

- taskhostw.exe

- sihost.exe

هذا التكتيك يجعل من الصعب جداً على أدوات التحليل الجنائي الرقمي العثور على آثار الاختراق، حيث لا توجد ملفات مشبوهة مخزنة فعلياً على القرص الصلب.