الهجمات السيبرانية تتحول من الضجيج إلى التغلغل الخفي، وتقرير Red Report 2026 في 2025 يكشف أرقاماً مقلقة عن الابتزاز والهوية المسروقة.

بحسب تيكبامين، يحلل التقرير الصادر عن بيكوس لابز عاماً كاملاً من النشاطات العدائية، ويؤكد أن الهدف لم يعد تعطيل الخدمات بل الحفاظ على وصول غير مرئي.

هذا التحول يعني أن المهاجمين لا يحتاجون إلى ضربة واحدة مدوية، بل يفضلون البقاء داخل الأنظمة أطول فترة ممكنة، مع استغلال البنية الموثوقة والأذونات الشرعية.

ومع أن الانقطاعات الكبيرة تخطف الاهتمام، إلا أن الخطر الحقيقي يتمثل في فقدان الرؤية داخل الشبكات، حيث تعمل الأنشطة بصمت دون إنذارات.

ما الذي يكشفه تقرير Red Report 2026 عن الهجمات السيبرانية؟

يركز التقرير على اتساع نطاق المراقبة، إذ جرى تتبع خطوات تقنية دقيقة عبر آلاف البيئات، ما يوضح كيف تتسع دائرة الهجوم دون أن تثير ضجيجاً كبيراً.

البيانات تشير إلى أن الاستمرارية أصبحت هي السلاح، وأن القياس الحقيقي للخطر هو مدة بقاء المهاجم داخل الشبكة.

هذا يفرض على فرق الأمن إعادة تقييم مقاييس النجاح، والتركيز على اكتشاف الأنشطة البطيئة بدلاً من انتظار مؤشرات التعطيل.

أبرز الأرقام في 2025

- تحليل أكثر من 1.1 مليون ملف خبيث.

- رصد 15.5 مليون خطوة هجومية عبر 2025.

- تزايد التركيز على التخفي والاستمرارية.

لماذا يتراجع تأثير برمجيات الفدية في 2025؟

رغم استمرار الخطر، فإن مؤشرات برمجيات الفدية لتشفير البيانات لأجل التأثير تراجعت 38%، من 21.00% في 2024 إلى 12.94% في 2025.

اللافت أن هذا التراجع لا يعني ضعف المهاجمين، بل انتقالهم إلى نموذج ابتزاز أقل ضجيجاً يحافظ على تشغيل الأنظمة بينما تُسرّب البيانات.

كيف يتحول الابتزاز إلى نموذج ربح؟

- تهديد بتسريب البيانات دون تشفير الأنظمة.

- إبقاء الخدمات عاملة لتسهيل الابتزاز المتكرر.

- استهداف سلاسل الإمداد والهوية للوصول المستمر.

كيف تتحول سرقة بيانات الاعتماد إلى مركز السيطرة؟

تكشف الأرقام أن سرقة بيانات الاعتماد أصبحت قناة السيطرة، إذ تظهر تقنية T1555 في 23.49% من الهجمات، أي ما يقارب ربع الحالات.

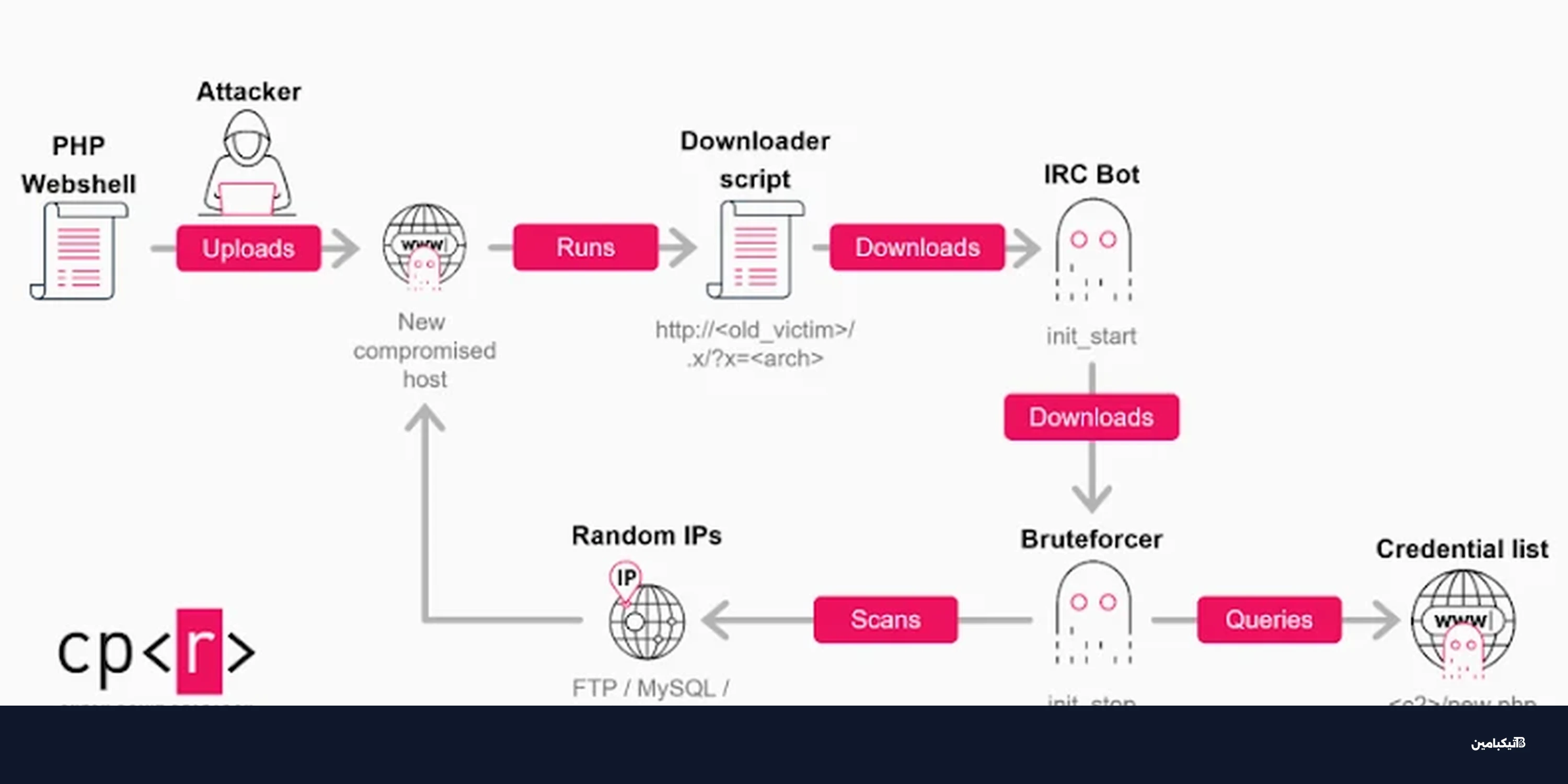

عوضاً عن سلاسل استغلال معقدة، يتم سحب كلمات المرور من المتصفحات ومحافظ المفاتيح، ثم استخدام أدوات الإدارة الأصلية للتنقل داخل الشبكة.

وبمجرد الحصول على بيانات صالحة، يصبح رفع الصلاحيات والتحرك الأفقي مسألة وقت، وهو ما يفسر ارتفاع حوادث الاختراق المتكرر.

قنوات جمع كلمات المرور

- استخراج كلمات مرور المتصفح ومحافظ المفاتيح.

- استغلال مدير كلمات المرور في الأجهزة المصابة.

- توسيع الوصول بأدوات النظام المدمجة.

ماذا يعني نموذج الطفيليات الرقمية للدفاع؟

يوضح التقرير أن الطفيليات الرقمية تعيش على الخدمات الموثوقة مثل البريد والأدلة النشطة، ما يجعل الرصد التقليدي أقل فاعلية ويزيد الحاجة للتحقق المستمر.

لذلك تُوصي تيكبامين بتقوية مراقبة الهوية، وتفعيل المصادقة متعددة العوامل، وربط السجلات بسلوك المستخدم لا بالأجهزة فقط.

في النهاية، تبقى الهجمات السيبرانية أكثر خطورة عندما تصبح غير مرئية، لذا فإن تقليل زمن البقاء واكتشاف السلوكيات الشاذة هو خط الدفاع الأول.