تكشف بيانات حديثة أن مجموعة TGR-STA-1030 اخترقت شبكات 70 جهة حكومية وبنية تحتية في 37 دولة خلال عام، مع نشاط تجسس سيبراني واسع.

كيف نفذت مجموعة TGR-STA-1030 الهجمات؟

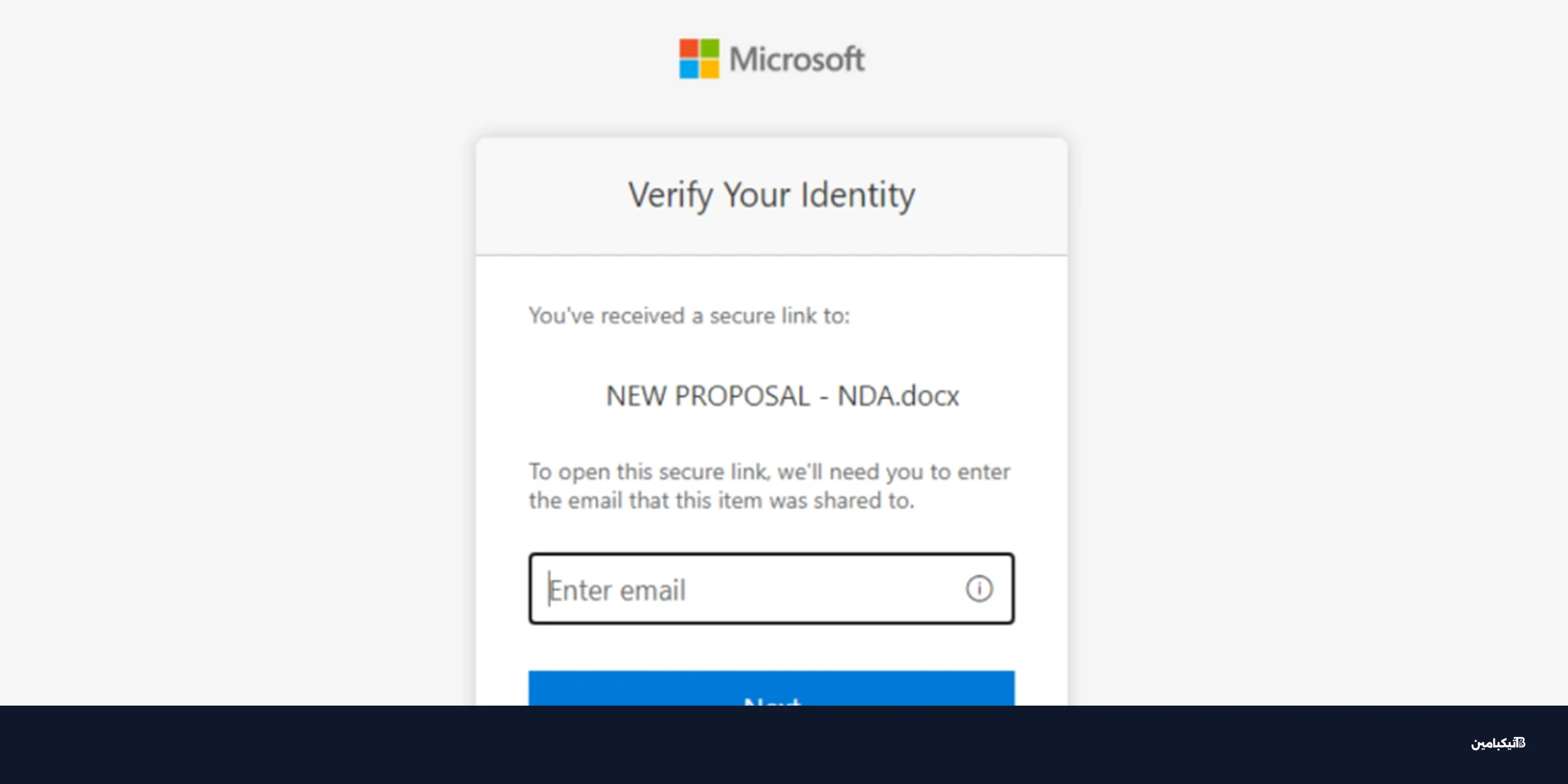

تشير التحقيقات إلى أن النشاط بدأ في يناير 2024، ويعتمد على رسائل التصيد الاحتيالي توهم الموظفين بملفات رسمية. يتم توجيه الضحايا إلى خدمة MEGA لتنزيل أرشيف ZIP يحتوي أداة Diaoyu Loader وملفاً باسم pic1.png.

اللافت أن الجهة المهاجمة تستخدم مؤشرات تشغيل مرتبطة بتوقيت GMT+8 وأدوات إقليمية، ما يعزز فرضية المنشأ الآسيوي. هذا النمط يجعل الهجمات أكثر مواءمة لأحداث سياسية وتجارية في المنطقة. ويُعتقد أنهم يستفيدون من خدمات استضافة قريبة لتقليل التأخير.

سلسلة الاختراق خطوة بخطوة

- رسالة تصيد تحمل رابطاً مقنعاً إلى ملف.

- تنزيل أرشيف ZIP من خدمة MEGA.

- تشغيل Diaoyu Loader كبوابة المرحلة الأولى.

- فحص دقة الشاشة الأفقية 1440 بكسل.

- التحقق من وجود ملف pic1.png في المجلد.

- البحث عن برامج حماية محددة قبل الاستمرار.

ما الجهات التي استُهدفت في 37 دولة؟

كشفت الرصدات عن اختراقات مؤكدة في 70 جهة حكومية وبنى تحتية حساسة عبر 37 دولة، مع عمليات استطلاع نشطة تجاه 155 دولة بين نوفمبر وديسمبر 2025. نطاق الاستهداف يعكس اهتماماً بالسيادة الاقتصادية والحدود. كما ظهرت مؤشرات مسح لبنى تحتية للطاقة والنقل.

بحسب متابعة تيكبامين، شملت الضحايا كيانات شرطية وحدودية ووزارات مالية، إضافة إلى إدارات ترتبط بالتجارة والموارد الطبيعية والدبلوماسية. هذا الاتساع يشير إلى حملة تجسس سيبراني طويلة المدى وليست هجمات مالية سريعة.

- أجهزة إنفاذ القانون وإدارة الحدود.

- وزارات المالية وهيئات الخزانة.

- وزارات الاقتصاد والتجارة والاستثمار.

- جهات الموارد الطبيعية والطاقة.

- هيئات دبلوماسية وشبكات حكومية حساسة.

ما دور برمجية Diaoyu Loader وملف pic1.png؟

يعتمد Diaoyu Loader على آلية تحقق مزدوجة لتعطيل التحليل الآلي، حيث يشترط دقة شاشة أفقية لا تقل عن 1440، ثم يتحقق من وجود ملف pic1.png في المسار نفسه. عند غياب الملف تتوقف البرمجية قبل إطلاق السلوك الخبيث.

برامج الحماية التي تم فحصها

- Avira عبر العملية SentryEye.exe.

- Bitdefender عبر EPSecurityService.exe.

- Kaspersky عبر Avp.exe.

- SentinelOne عبر SentinelUI.exe.

- Symantec عبر NortonSecurity.exe.

كيف تم تمرير حمولة Cobalt Strike عبر GitHub؟

بعد تجاوز الفحوصات، يحاول اللودر تنزيل ثلاث صور من مستودع GitHub باسم WordPress، وتُستخدم الصور كقناة لإيصال حمولة Cobalt Strike. الحساب المرتبط بالمستودع لم يعد متاحاً، ما يشير إلى محو آثار سريع. هذا الأسلوب يخفي الحمولة داخل ملفات تبدو طبيعية للرقابة التقليدية.

- admin-bar-sprite.png

- Linux.jpg

- Windows.jpg

ما الذي يجب أن تفعله المؤسسات الآن؟

لأن الهجمات تبدأ برسائل تصيد، تحتاج المؤسسات إلى تعزيز الوعي وتدقيق الروابط قبل فتحها، مع ضبط سياسات تنزيل الملفات. كما يفيد رصد خدمات التخزين السحابي التي تستخدم كوسيط.

- تحديث فلاتر البريد لمواجهة التصيد.

- حظر تنزيلات MEGA من الشبكات الحساسة.

- مراقبة الاتصالات نحو GitHub والمستودعات المشبوهة.

- تعزيز حلول EDR وتفعيل التسجيل المركزي.

- تطبيق المصادقة متعددة العوامل على الحسابات الحكومية.

في النهاية، تؤكد تيكبامين أن متابعة مؤشرات مجموعة TGR-STA-1030 وتحديث أدوات الاستجابة المبكرة يقللان أثرها، خاصة مع استمرار هذا النمط من التجسس ضد القطاعات السيادية.