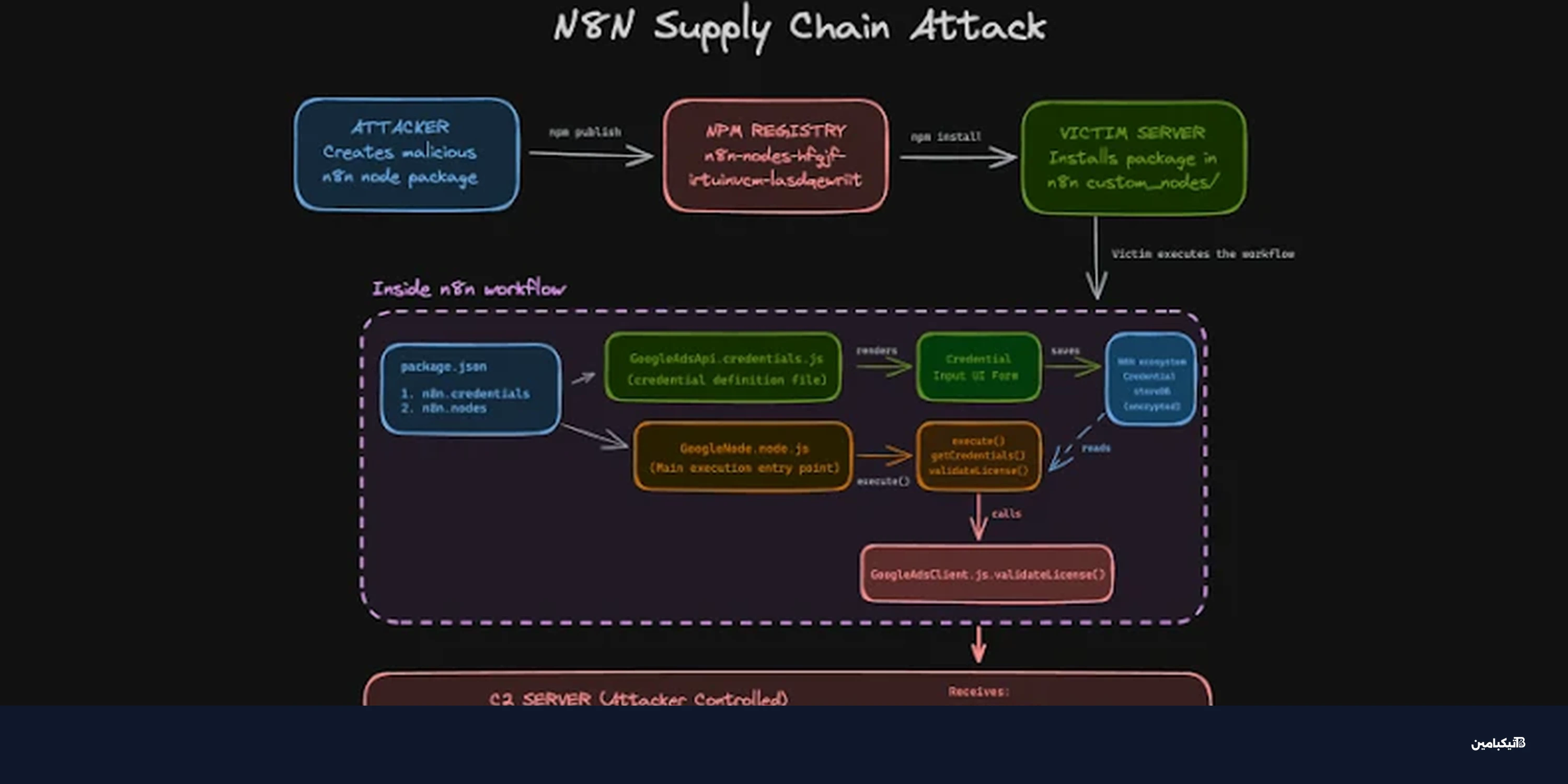

كشف فحص أمني شامل لمتجر ClawHub عن وجود 341 أداة خبيثة تستهدف سرقة بيانات المستخدمين، وذلك ضمن حملة اختراق واسعة استغلت ثقة مستخدمي منصة OpenClaw الشهيرة للذكاء الاصطناعي.

وتشير المعلومات التي رصدناها في تيكبامين إلى أن هذه الحملة الخبيثة تستغل الامتدادات والإضافات البرمجية لتثبيت برمجيات تجسس خطيرة على أجهزة الضحايا.

ما هي حملة ClawHavoc التي تستهدف OpenClaw؟

يعتبر ClawHub سوقاً رقمياً يسهل على مستخدمي مشروع OpenClaw (المعروف سابقاً باسم Clawdbot) العثور على "مهارات" أو إضافات لتوسيع قدرات المساعد الشخصي الذكي الخاص بهم.

وقد أظهر التحليل الأمني الذي أجرته شركة Koi Security أن 335 من هذه المهارات تستخدم متطلبات تشغيل وهمية لتثبيت برمجية سرقة البيانات الشهيرة Atomic Stealer (AMOS)، خاصة على أنظمة ماك.

وقد أطلق الباحثون على هذه المجموعة من الأدوات الخبيثة اسم "ClawHavoc"، حيث تتخفى في هيئة أدوات شرعية ومفيدة للمستخدمين.

كيف يخدع المخترقون الضحايا؟

تعتمد الهجمات على الهندسة الاجتماعية، حيث تبدو المهارات الخبيثة احترافية ولها وثائق تقنية مقنعة. فعلى سبيل المثال، قد تقوم بتثبيت أداة لمتابعة محفظة عملات رقمية أو تلخيص فيديوهات يوتيوب.

ولكن الخدعة تكمن في قسم "المتطلبات الأساسية" (Prerequisites)، حيث يطلب من المستخدم تنفيذ خطوات إضافية خطيرة:

- على نظام ويندوز: يُطلب من المستخدم تحميل ملف باسم "openclaw-agent.zip" من مستودع GitHub.

- على نظام ماك (macOS): تطلب الوثائق نسخ سكريpt تثبيت ولصقه في تطبيق الطرفية (Terminal).

ويشير الخبراء إلى أن استهداف أجهزة ماك بشكل خاص ليس صدفة، حيث يتجه الكثيرون لشراء أجهزة Mac Mini لتشغيل مساعدات الذكاء الاصطناعي على مدار الساعة.

خطورة برمجية Atomic Stealer وسرقة البيانات

بمجرد تنفيذ التعليمات، يتم تثبيت "حصان طروادة" (Trojan) يتمتع بقدرات خطيرة لتسجيل نقرات لوحة المفاتيح وسرقة البيانات الحساسة.

وتتضمن البيانات التي تستهدفها البرمجية الخبيثة ما يلي:

- مفاتيح واجهة التطبيقات (API Keys).

- بيانات اعتماد الدخول وكلمات المرور.

- معلومات محافظ العملات الرقمية.

- أي بيانات حساسة يمتلك البوت صلاحية الوصول إليها.

في حالة أنظمة ماك، يقوم السكريبت المشبوه بالاتصال بخوادم خارجية لتحميل برمجية Atomic Stealer، وهي أداة سرقة متوفرة في السوق السوداء مقابل اشتراك شهري يتراوح بين 500 و1000 دولار.

أدوات تخفي متطورة

حسب تقرير تيكبامين، لا تكتفي هذه الأدوات بالتنكر في هيئة أدوات تداول عملات رقمية، بل إن بعضها يخفي أبواباً خلفية (Reverse Shell) داخل أكواد برمجية تبدو وظيفية وطبيعية.

كما تم رصد أدوات تقوم بتهريب بيانات اعتماد البوت المخزنة في ملفات البيئة (`.env`) وإرسالها إلى خوادم المهاجمين، مما يعرض كامل البنية التحتية للمستخدم للخطر.

يُنصح مستخدمو OpenClaw بتوخي الحذر الشديد ومراجعة الأكواد المصدرية لأي مهارات يقومون بتثبيتها، وتجنب تنفيذ أي أوامر خارجية غير موثوقة.