الصور المؤمنة أصبحت خط الدفاع الأول لحماية المحتوى البصري، إذ تعتمد على تشفير قوي وضوابط وصول تقلل التسريب وتدعم الامتثال.

ما هي الصور المؤمنة ولماذا تهم الشركات؟

هذا النهج يعني تحويل الصورة إلى أصل محمي لا يفتح إلا بشروط واضحة مثل الهوية والموقع والزمن، مع سجلات تدقيق لكل محاولة وصول. يحافظ ذلك على السمعة ويقلل خسائر تسريب البيانات البصرية في قطاعات الإعلام والتجارة والرعاية الصحية.

وفقاً لما ترصده تيكبامين، أصبح الاعتماد على حماية الصور جزءاً من إستراتيجيات الأمن السيبراني، خصوصاً مع مشاركة الملفات عبر السحابة والعمل عن بُعد.

كيف تعمل طبقات الحماية التقنية؟

- التشفير من الطرف إلى الطرف لحماية الملف أثناء النقل والتخزين.

- إدارة مفاتيح مركزية تربط الوصول بحسابات موثوقة.

- علامات مائية مرئية أو خفية لتتبع المصدر.

- صلاحيات مؤقتة مثل صلاحية 24 ساعة أو عدد مشاهدات محدد.

ما المخاطر التي تعالجها الصور المؤمنة؟

أكبر المخاطر هي إعادة نشر الصور دون إذن أو استخدامها في عمليات تزوير. كما تظهر تهديدات مثل استخراج البيانات الوصفية أو مشاركة لقطات الشاشة بطرق ملتوية.

- تسريب صور المنتجات قبل الإطلاق مما يضعف الميزة التنافسية.

- استخدام الصور في حملات تضليل أو تزييف عميق.

- سرقة حقوق الملكية الفكرية عند إعادة النشر دون ترخيص.

- التلاعب بالبيانات الوصفية لكشف مواقع التصوير الحساسة.

هل ترتبط بالامتثال والخصوصية؟

في بيئات تخضع للوائح مثل GDPR أو قوانين حماية البيانات العربية، يُطلب إثبات التحكم في الصور الحساسة وسجلات الوصول لمدة لا تقل عن 12 شهراً.

كيف تطبق المؤسسات سياسة صور مؤمنة؟

تطبيق السياسة يبدأ بتحديد قيمة الأصول البصرية وتصنيفها حسب الحساسية، ثم ربطها بنظام هوية موحّد وقيود واضحة على المشاركة. اختيار أدوات DRM أو DLP يتوقف على حجم الفريق والتكامل مع السحابة.

خطوات عملية سريعة

- جرد الصور والملفات الحرجة وربطها بمالك واضح.

- تصنيف المستويات إلى عام وداخلي وسري.

- تفعيل التشفير وإدارة المفاتيح وربط الوصول بالمصادقة متعددة العوامل.

- فرض حدود مشاركة مثل رابط ينتهي بعد 24 ساعة.

- مراقبة سجلات الدخول والتنبيهات وتحليل الأنماط المشبوهة.

- تدريب الفرق على قواعد الاستخدام وتحديث السياسات دورياً.

يساعد وضع سياسات إعادة الاستخدام والترخيص على تقليل النزاعات القانونية، خاصة عند التعاون مع وكالات خارجية.

تخصيص ميزانيات للحماية لا يعني تعقيداً كبيراً؛ فالكثير من المنصات السحابية تقدم أدوات مدمجة يمكن تفعيلها خلال أيام.

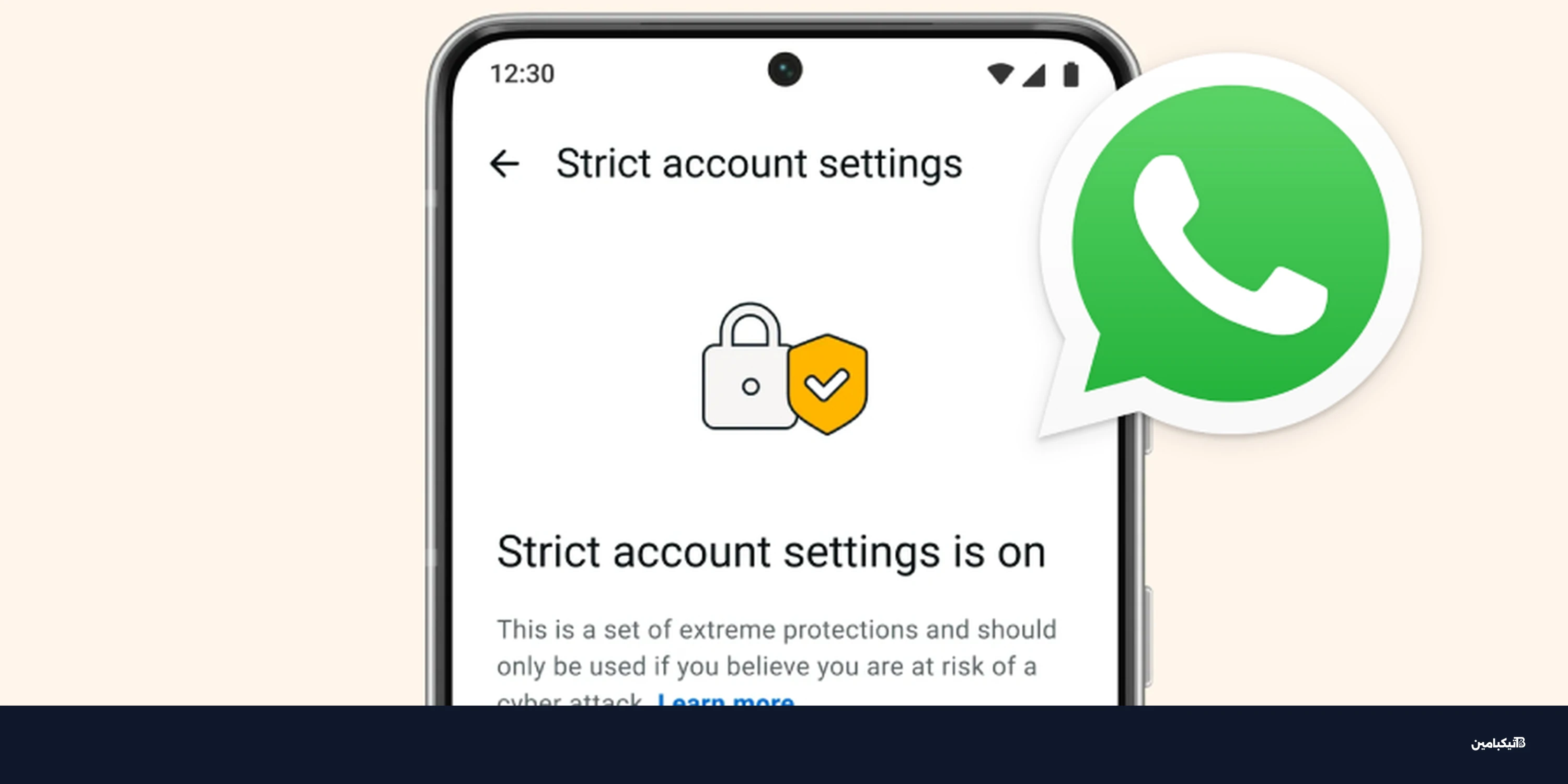

ما أفضل الممارسات للمستخدمين الأفراد؟

حتى المستخدمون الأفراد يمكنهم حماية صورهم عبر إعدادات الخصوصية والنسخ الاحتياطي المشفر. استخدام تطبيقات تدعم التشفير وميزة الروابط المنتهية يقلل مشاركة غير مقصودة.

- إيقاف مشاركة الموقع الجغرافي في الكاميرا قبل الالتقاط.

- إزالة البيانات الوصفية عند النشر على الشبكات الاجتماعية.

- حفظ النسخة الأصلية في مساحة مشفرة وعدم رفعها بالكامل.

- تفعيل المصادقة الثنائية على خدمات التخزين السحابي.

- استخدام كلمات مرور قوية وتغييرها كل 90 يوماً.

في النهاية، تبني الصور المؤمنة ثقة أكبر بين العلامة التجارية والجمهور، وتمنح فرق العمل تحكماً قابلاً للقياس. ويؤكد تيكبامين أن الاستثمار في الصور المؤمنة اليوم يوفر كلفة الحوادث غداً.