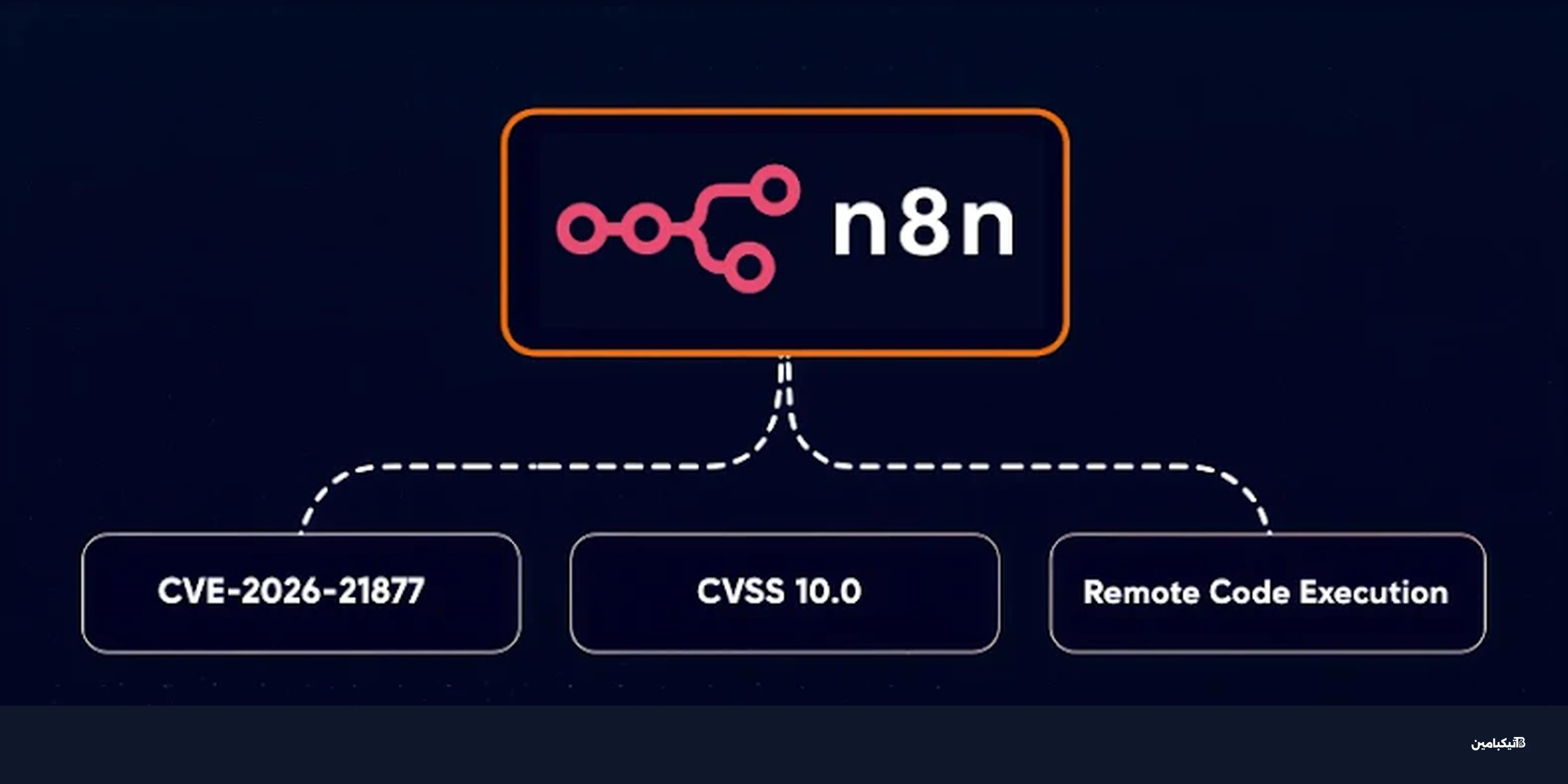

حذر منصة أتمتة العمليات مفتوحة المصدر n8n من ثغرة أمنية حرجة تسمح بتنفيذ كود عن بعد، حسب تيكبامين. الثغرة حصلت على تقييم 10.0 في نظام CVSS، وهو أعلى مستوى خطورة.

ما هي ثغرة CVE-2026-21877؟

تم تحديد الثغرة بالمعرف CVE-2026-21877، وهي تؤثر على كل من النسخ المستضافة ذاتياً ونسخ n8n السحابية.

وفقاً لتحذير n8n، قد يتمكن مستخدم مصادق عليه من تنفيذ كود غير موثوق عبر الخدمة في ظروف معينة، مما قد يؤدي إلى اختراق كامل للنظام المتأثر.

النسخ المتأثرة

- جميع الإصدارات قبل 1.121.3

- النسخ المستضافة ذاتياً

- نسخ n8n Cloud السحابية

كيف يمكنك حماية نظامك؟

تم معالجة الثغرة في الإصدار 1.121.3 الذي صدر في نوفمبر 2025. ينصح الباحث الأمني Théo Lelasseux الذي اكتشف الثغرة جميع المستخدمين بالتحديث الفوري.

خطوات الحماية الفورية

- الترقية إلى الإصدار 1.121.3 أو أحدث فوراً

- تعطيل عقدة Git مؤقتاً إذا لم يكن التحديث ممكناً

- تقييد الوصول للمستخدمين غير الموثوقين

هل هناك ثغرات أخرى في n8n؟

هذا ليس التحذير الأمني الأول لمنصة n8n. فقد عالجت المنصة مؤخراً ثغرات حرجة أخرى مثل CVE-2025-68613 و CVE-2025-68668 بحيث حصلت على تقييم 9.9.

كما ذكر تيكبامين، تسعى n8n بشكل مستمر لمعالجة الثغرات الأمنية في منصتها، لكن المستخدمين يجب أن يبقوا متيقظين ويقوموا بالتحديثات بانتظام.

نصائح إضافية للأمان

- تفعيل التحديثات التلقائية عند توفرها

- مراقبة سجلات النظام بشكل دوري

- اتباع principle of least privilege للوصول

في الختام، ثغرة CVE-2026-21877 في n8n تؤكد أهمية التحديث المستمر للأنظمة البرمجية. تأكد دائماً من تثبيت آخر التحديثات الأمنية لحماية بياناتك وأنظمتك من الاختراقات المحتملة.