كشف خبراء الأمن السيبراني عن أول إضافة خبيثة معروفة لبرنامج Microsoft Outlook يتم رصدها وتعمل بشكل نشط لسرقة البيانات. وفي تقرير جديد نشره موقع تيكبامين، تم تفصيل كيفية استغلال المهاجمين لإضافة مهجورة لسرقة أكثر من 4000 معلومة اعتماد دخول خاصة بمستخدمي مايكروسوفت.

ما هي قصة إضافة AgreeTo الخبيثة؟

أطلق الباحثون في شركة Koi Security على هذه الحملة الخبيثة اسم "AgreeToSteal". وتتمحور القصة حول إضافة شرعية سابقة تدعى "AgreeTo"، كانت تهدف لمساعدة المستخدمين على ربط التقويمات المختلفة ومشاركة أوقات تفرغهم عبر البريد الإلكتروني.

توقفت الشركة المطورة عن تحديث الإضافة منذ ديسمبر 2022، مما ترك المجال مفتوحاً لاستغلالها. وقد استغل مهاجم مجهول هذا الإهمال للسيطرة على النطاق المرتبط بالإضافة، وقام بتحويله لخدمة صفحة تسجيل دخول وهمية تابعة لمايكروسوفت لسرقة بيانات الضحايا.

كيف تم اختراق متجر مايكروسوفت؟

يكمن جوهر الهجوم في آلية عمل إضافات Office وعدم وجود رقابة دورية صارمة على المحتوى بعد النشر في المتجر. وفقاً لتوثيق مايكروسوفت، تعتمد الإضافات على ملف بيان (Manifest) يشير إلى عنوان URL محدد، يتم جلب محتوياته وعرضها في الوقت الفعلي من خادم المطور.

في حالة AgreeTo، كشف تيكبامين أن ملف البيان كان يشير إلى عنوان مستضاف على خدمة Vercel. وعندما تخلى المطور الأصلي عن المشروع وحذف النطاق، أصبح العنوان متاحاً لأي شخص. وهنا تكمن الثغرة الخطيرة:

- قام المهاجم بحجز النطاق المهجور على Vercel.

- تم استبدال الكود الشرعي بصفحة تصيد خبيثة.

- بما أن الإضافة ما زالت مثبتة لدى المستخدمين، ظهر المحتوى الخبيث تلقائياً داخل Outlook.

هذه البنية التحتية الخبيثة لا تزال نشطة حتى وقت كتابة هذا التقرير، مما يعرض المزيد من المستخدمين للخطر.

لماذا تعتبر هجمات سلسلة التوريد خطيرة؟

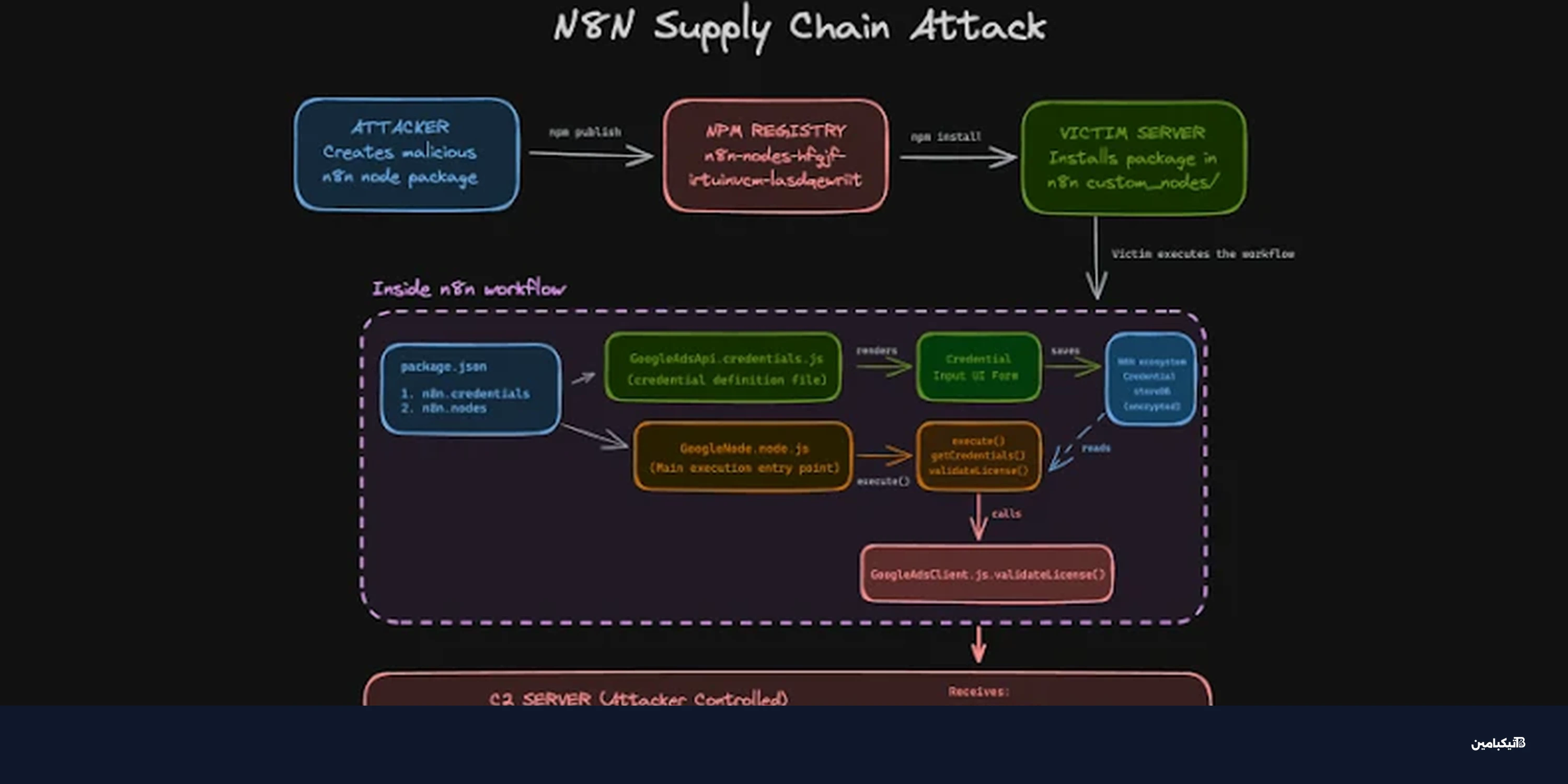

صرح عيدان دارديكمان، المؤسس الشريك لشركة Koi Security، بأن هذا الحادث يمثل توسعاً مقلقاً في متجهات هجمات سلسلة التوريد. وأوضح أن هذا النوع من الهجمات يشبه ما نراه في:

- إضافات المتصفحات المشبوهة.

- حزم البرمجيات المفتوحة المصدر (npm).

- إضافات بيئات التطوير (IDEs).

ما يجعل إضافات Office خطيرة بشكل خاص هو بيئة العمل الحساسة؛ فهي تعمل داخل Outlook حيث يدير المستخدمون اتصالاتهم الأكثر خصوصية، وغالباً ما تطلب صلاحيات لقراءة وتعديل الرسائل، مما يجعل تأثير الاختراق مدمراً.

كيف تحمي نفسك من الإضافات المهجورة؟

تستغل هذه الهجمات الثقة الضمنية التي يضعها المستخدمون في متجر مايكروسوفت الرسمي. فالمطور الأصلي لم يرتكب أي خطأ تقني، بل بنى منتجاً شرعياً ثم غادر. ولكن الفجوة الزمنية بين تخلي المطور عن المشروع واكتشاف المنصة لذلك هي ما يستغله المهاجمون.

لحماية مؤسستك وبياناتك، ينصح الخبراء بضرورة مراجعة الإضافات المثبتة بشكل دوري وإزالة أي أدوات لم تعد مدعومة أو لم يتم تحديثها لفترات طويلة، لضمان عدم تحولها إلى بوابة خلفية للمخترقين.