نجح خبراء الأمن الرقمي في تفكيك بوت نت كيم ولف (Kimwolf) الذي استهدف أكثر من 2 مليون جهاز أندرويد، مما يعزز حماية المستخدمين من الهجمات السيبرانية المعقدة.

ما هو بوت نت كيم ولف وكيف يخترق أجهزة أندرويد؟

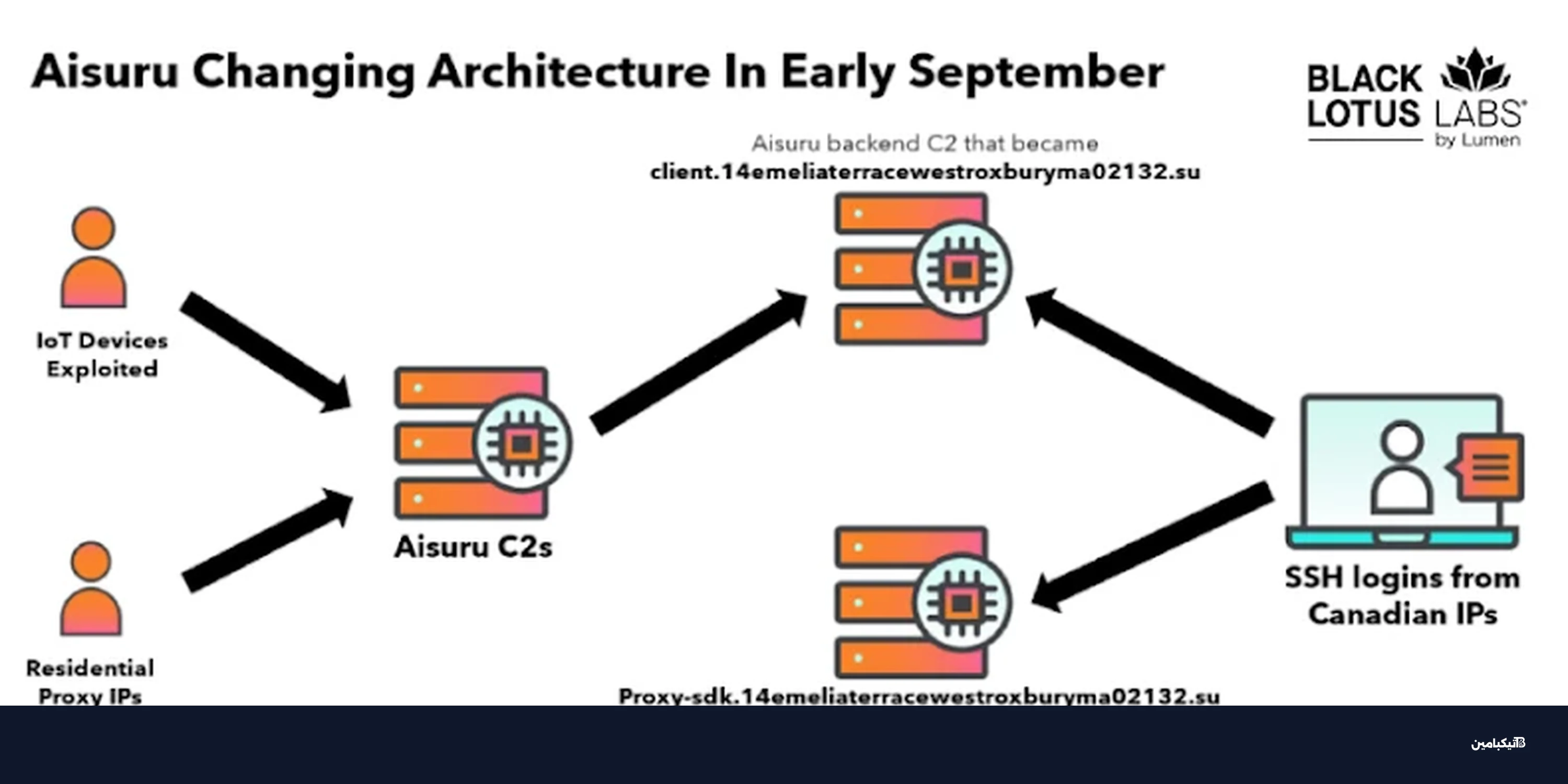

يعد بوت نت Kimwolf ونظيره AISURU من أخطر التهديدات السيبرانية التي ظهرت مؤخراً. ووفقاً لتقرير تيكبامين، تقوم هذه الشبكات بتحويل الأجهزة المصابة إلى "بروكسي" سكني لإعادة توجيه حركة المرور الضارة وتنفيذ هجمات سيبرانية واسعة النطاق.

- تعتمد الشبكة على استغلال خدمة Android Debug Bridge (ADB) المكشوفة للوصول إلى الجهاز.

- تستهدف بشكل أساسي أجهزة Android TV streaming غير المعتمدة والرخيصة.

- يتم تسليم برمجية خبيثة تسمى ByteConnect عبر تطبيقات مشبوهة مثبتة مسبقاً.

- يتم تحويل الجهاز المخترق إلى محطة لترحيل بيانات خدمات البروكسي غير القانونية.

كيف تم تعطيل خوادم التحكم في AISURU و Kimwolf؟

قام الباحثون بقطع حركة المرور عن أكثر من 550 عقدة تحكم (C2) مرتبطة بهذه الشبكة منذ أوائل أكتوبر 2025. ساعدت هذه الخطوة الجريئة في شل قدرة المهاجمين على إدارة الأجهزة المستعبدة التي تُستخدم عادة في هجمات حجب الخدمة الموزعة (DDoS).

آلية انتشار العدوى وتطورها التقني

أظهرت التحليلات الأمنية أن المهاجمين استخدموا اتصالات SSH من عناوين IP كندية للوصول إلى البنية التحتية الخلفية للشبكة. كما تم رصد زيادة هائلة بنسبة 300% في عدد الأجهزة الجديدة المنضمة إلى Kimwolf خلال أسبوع واحد فقط، مما استدعى تدخلًا سريعًا من شركات البنية التحتية للإنترنت.

ما هي الأجهزة الأكثر عرضة لخطر الإصابة بالبرمجيات الخبيثة؟

تتركز الإصابات بشكل كبير في الأجهزة التي تفتقر إلى معايير الأمان الصارمة وتعمل بأنظمة تشغيل معدلة، وتشمل القائمة ما يلي:

- أجهزة استقبال البث التلفزيوني (TV Boxes) مجهولة المصدر.

- التطبيقات التي يتم تحميلها من خارج متجر جوجل بلاي الرسمي.

- الأجهزة التي تركت منفذ التصحيح (ADB) مفتوحاً دون حماية بكلمة مرور.

تورط مزودي استضافة ومنصات تواصل اجتماعي

كشفت التحقيقات عن صلة وثيقة بين مشغلي البوت نت وشركة استضافة في ولاية يوتا الأمريكية، حيث تبين أن القائمين عليها شاركوا في بيع خدمات البروكسي عبر منصة ديسكورد (Discord). وحسب تيكبامين، كانت هذه العمليات تهدف لتحقيق أرباح مادية سريعة مقابل تأجير النطاق الترددي للأجهزة المخترقة لجهات فاعلة أخرى في التهديد.

نصائح تيكبامين لحماية أجهزة أندرويد من التجسس والاختراق

لحماية خصوصيتك وبياناتك من شبكات بوت نت كيم ولف، ينصح خبراء تيكبامين باتباع الخطوات الأمنية التالية:

- إغلاق خدمة ADB في إعدادات المطورين فوراً إذا لم تكن قيد الاستخدام الفعلي.

- تجنب شراء أجهزة Android TV المجهولة والمثبت عليها تطبيقات غير رسمية بشكل مسبق.

- تحديث نظام تشغيل أندرويد وكافة التطبيقات بشكل دوري لسد الثغرات الأمنية المكتشفة.

- استخدام برامج حماية موثوقة لفحص الجهاز من البرمجيات الخبيثة المخفية.

في الختام، يمثل تعطيل مئات خوادم التحكم ضربة قوية لهذه الشبكة الإجرامية التي استغلت ملايين الأجهزة، لكن الحذر يظل واجباً مع استمرار تطور تقنيات الاختراق التي تستهدف أجهزة إنترنت الأشياء والمنزل الذكي.